Windows系統須於設定檔的協助下方能有效運作,使用者任何的操作行為都可能在系統上留下蛛絲馬跡,透過鑑識工具一系列的操作,可在確認外洩標的後,進一步查探資料外洩的途徑,還原外洩事件的原貌。

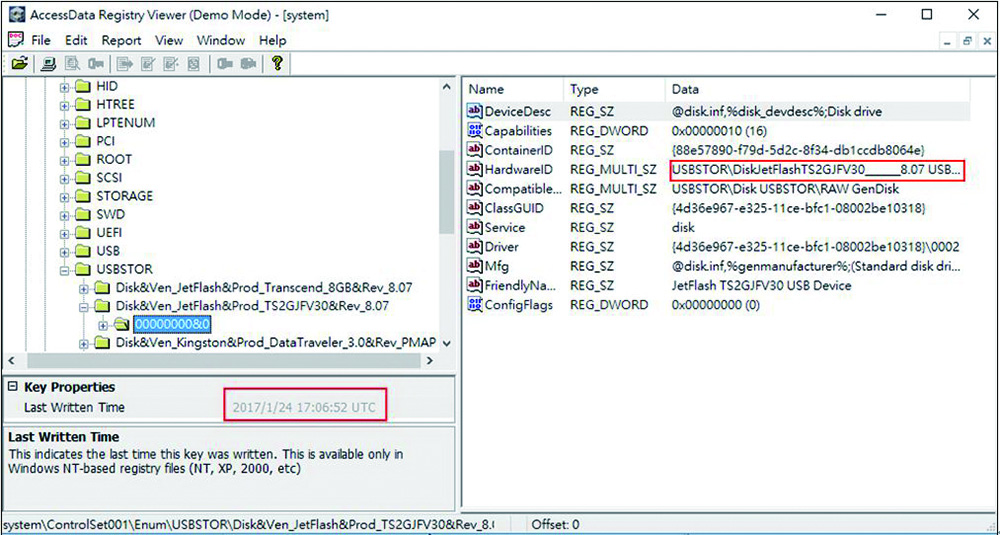

接著鎖定隨身硬碟,切換至「HKEY_LOCAL_MACHINE\SYSTEM\ControlSetoo1\Enum\USBSTOR」路徑下,可發現在「2017年1月24日下午五點」左右,有一個名為「DiskJetFlashTS2GJFV30__8.07」的陌生隨身硬碟曾插入電腦主機(圖11),此時間點與「手錶.jpg」的存取時間甚為接近,應可推測此為資料外洩之途徑。

|

| ▲圖11 點擊目標隨身碟檢視相關資訊。 |

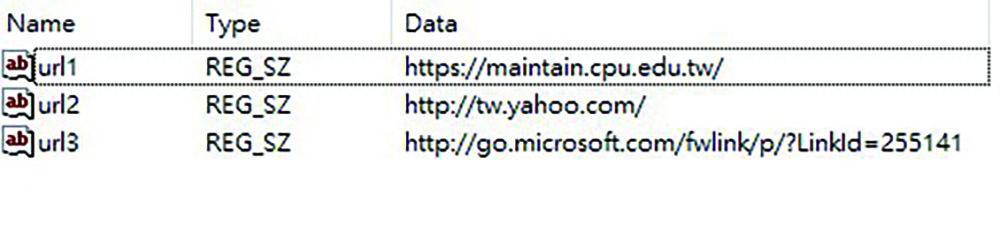

為保險起見,仍利用Registry Viewer開啟NTUSER.DAT設定檔,檢視網頁相關資訊,在「NTUSER.DAT\SOFTWARE\Microsoft\Internet Explorer\TypedURLs」路徑下之頁面紀錄,並無與「雲端儲存空間」、「E-mail信箱」相關的頁面資訊,如圖12所示,應可排除檔案透過IE瀏覽器夾帶而出,唯獨當電腦主機裝有Chrome或是Firefox等其他類型瀏覽器,調查人員即應思考檔案透過其他瀏覽器外洩的可能。

|

| ▲圖11 點擊目標隨身碟檢視相關資訊。 |

綜合以上實驗所述,可以判定設計圖洩密一案確實非捕風捉影,因為智慧手錶的設計圖於「2017年1月24日下午四點」左右曾遭開啟或是存取,另從電腦之登入紀錄觀察,此案應由組織內部熟人所為。

雖此設計圖之洩漏途徑有許多可能性,但是從設定檔資訊研判,此圖應該是透過隨身硬碟「DiskJetFlashTS2GJFV30__8.07」於「2017年1月24日下午五點」附近進行檔案存取,行為人而後將此機密資訊分享於競爭組織。

結語

電腦系統的便利性,使人們對數位文件的依賴性與日俱增,但在使用的過程中卻充斥資料外洩的風險,為了在享受便利的同時降低使用風險,可以從系統設定檔尋求問題的解答,使用FTK Imager將系統設定檔妥善留存,透過RegRipper針對映像檔NTUSER.DAT產出使用報告,並以關鍵字「recentdoc」搜尋感興趣的標的檔,確認資料外洩一事是否可能,若標的檔的確於近日內曾遭存取或竄改,則應於Registry Viewer的協助下判定外洩的途徑,文件是否透過陌生的印表機實體列印,或者利用隨身硬碟進行外部存取,甚至是使用網路進行檔案的傳輸等。在一系列鑑識工具的操作下,輔以Windows設定檔的背景知識,將能簡易回應資料外洩所帶來的資安議題。

<本文作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>