Windows系統須於設定檔的協助下方能有效運作,使用者任何的操作行為都可能在系統上留下蛛絲馬跡,透過鑑識工具一系列的操作,可在確認外洩標的後,進一步查探資料外洩的途徑,還原外洩事件的原貌。

從鑑識分析的角度來看,分析人員大多透過商業鑑識分析軟體和設定檔的蜂巢狀檔案接觸,或者從檔案系統和映像檔萃取之,因此瞭解這些檔案於硬碟上的所在位置是很重要的,如此一來,才能夠將其取回並分析。

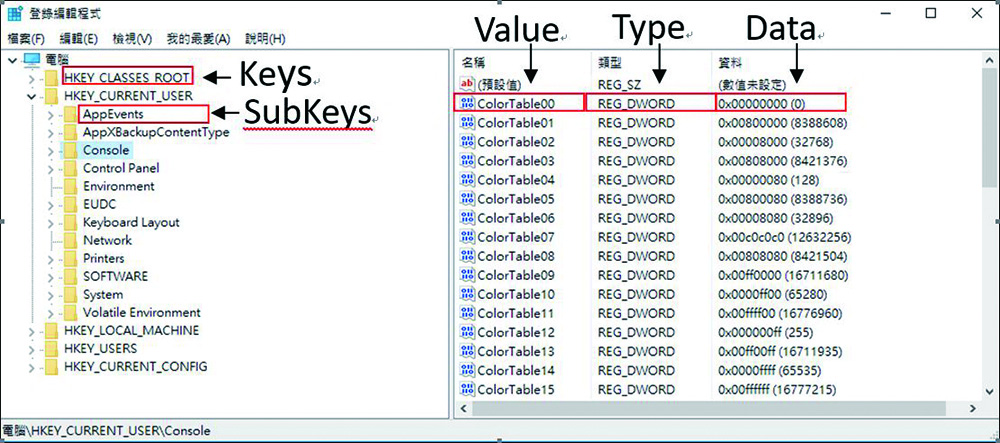

|

| ▲圖1 設定檔的命名法(Windows10)。 |

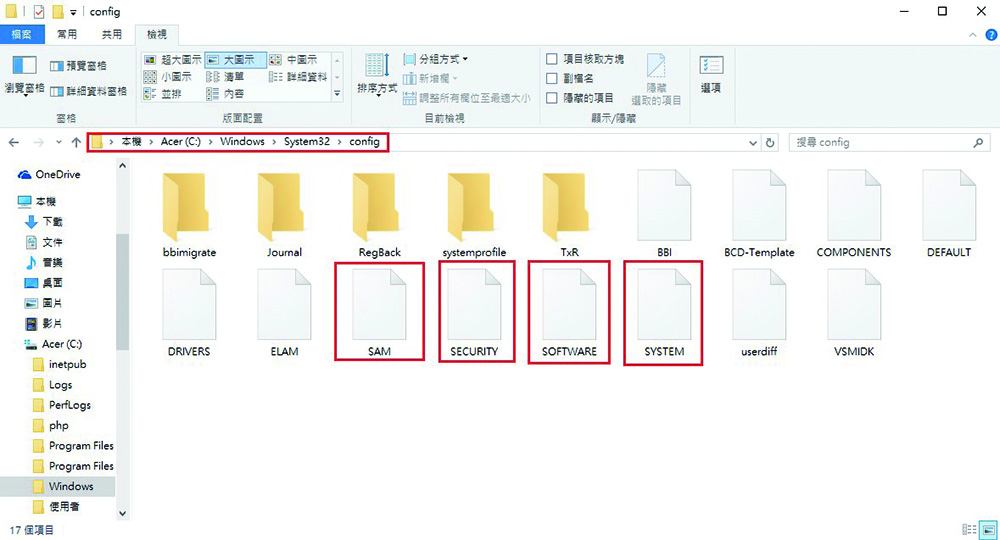

大抵而言,核心系統的設定檔(例如SAM、SECURITY、SOFTWARE、SYSTEM等)可於「C:\Windows\system32\config folder」路徑內找到(圖2),根據其內所儲存之內容,提供不同的系統功能,如表1所示。

|

| ▲圖2 核心系統的設定檔(Windows 10)。 |

表1 核心系統設定檔之儲存內容

本文以資料外洩為主軸,利用「SAM」設定檔之登錄狀況,推斷外洩一事是否為組織內部熟人所為,並利用「NTUSER.DAT」設定檔檢視近期內曾遭異動的檔案標的,以及網路頁面的瀏覽情形,在設定檔「SYSTEM」的協助下,查探與電腦裝置相關的硬體資訊。

軟體工具介紹

從映像檔的萃取製作、設定檔的內容檢視以及分析報告的產生製作,總共需要三種不同的軟體工具協助達成,依序介紹如下:

FTK Imager

FTK Imager是由AccessData所提供的商業鑑識工具,主要功能是檢視儲存裝置的內容,針對此裝置進行映像檔的製作,並且在大多數的情況下可以實現資料復原,強化儲存裝置的內容預覽。值得注意的是,資料復原的有效程度取決於檔案實際刪除的時間。此工具亦針對所存取的文件產生MD5或SHA Hash值,調查人員可藉此確認原始檔案之完整性。

Registry Viewer

Registry Viewer同為AccessData所提供的鑑識工具,主要功能是在映像檔製作完成後,將檔案匯入進行詳細的內容檢視。

Regripper

RegRipper是由Harlan Carvey所設計的設定檔鑑識工具,它並非全方位的設定檔分析工具,而是以Perl實作而成的外掛(Plugin)平台,利用各式外掛程式從設定檔萃取資訊,目前有Linux和Windows作業系統的軟體版本,以及324個事先建好的擴充外掛,這些外掛可由使用者進行客製化的撰寫,除了必須熟悉Perl腳本之外,還須瞭解外掛所解析的細節類型。

完成映像檔之萃取後,可於Regripper瀏覽欲分析的映像檔,選擇合適的外掛、進行映像檔的分析,而後產出分析報告。RegRipper的好處在於運行時會產生一份日誌文件,這在鑑識上頗有助益,便於將特定證據項目的操作行程檔案化。

資料外洩相關資料之萃取

隨著電腦系統走入一般人的日常生活,電子文件的應用深入各大領域,雖然大幅提高了工作往來的便利性,卻也帶來資料外洩的危機,為了填補此類資安漏洞,使用者或組織可以透過下列步驟查找、驗證,識破嫌疑人將資料外洩的不法意圖。

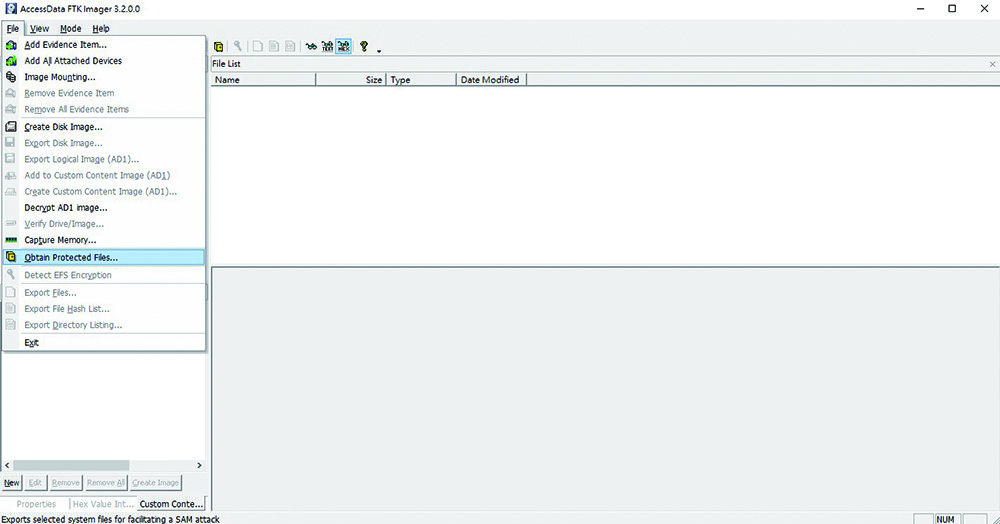

製作系統映像檔

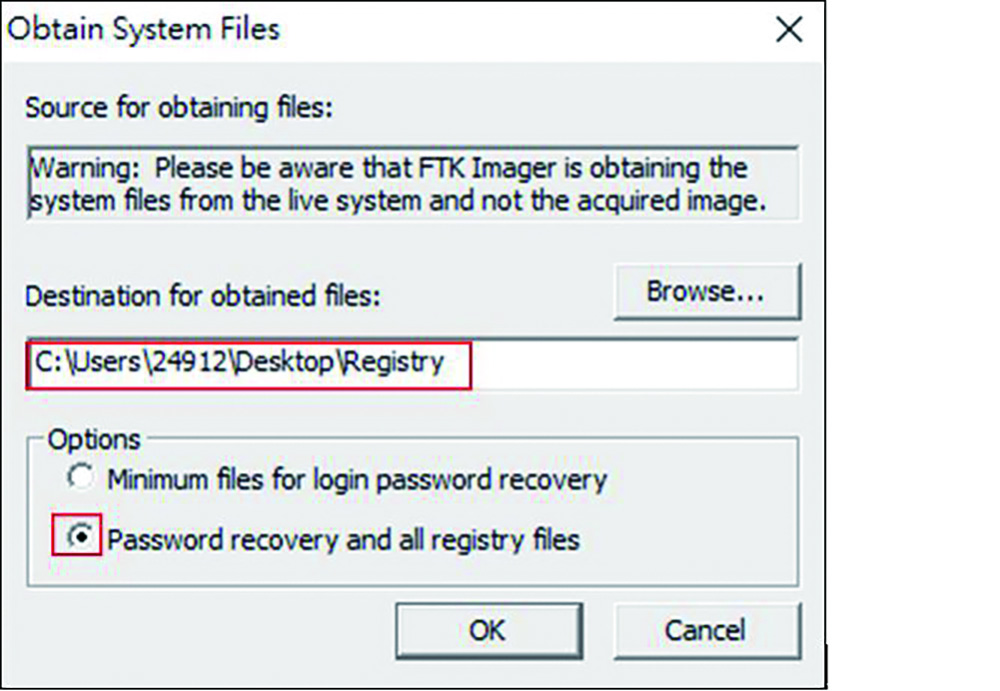

首先使用FTK Imager針對系統設定檔進行映像檔的製作,由於系統設定檔屬於受保護的項目,所以選擇【Obtain Protected Files】(圖3),然後選擇系統設定檔的存放路徑,並且點選「Password recovery and all registry files」(圖4),最後即可於指定資料夾發現映像檔製作結果。

|

| ▲圖3 選擇「Obtain Protected Files」製作系統映像檔。 |

|

| ▲圖4 選擇映像檔儲存路徑。 |

產出NTUSER.DAT使用報告

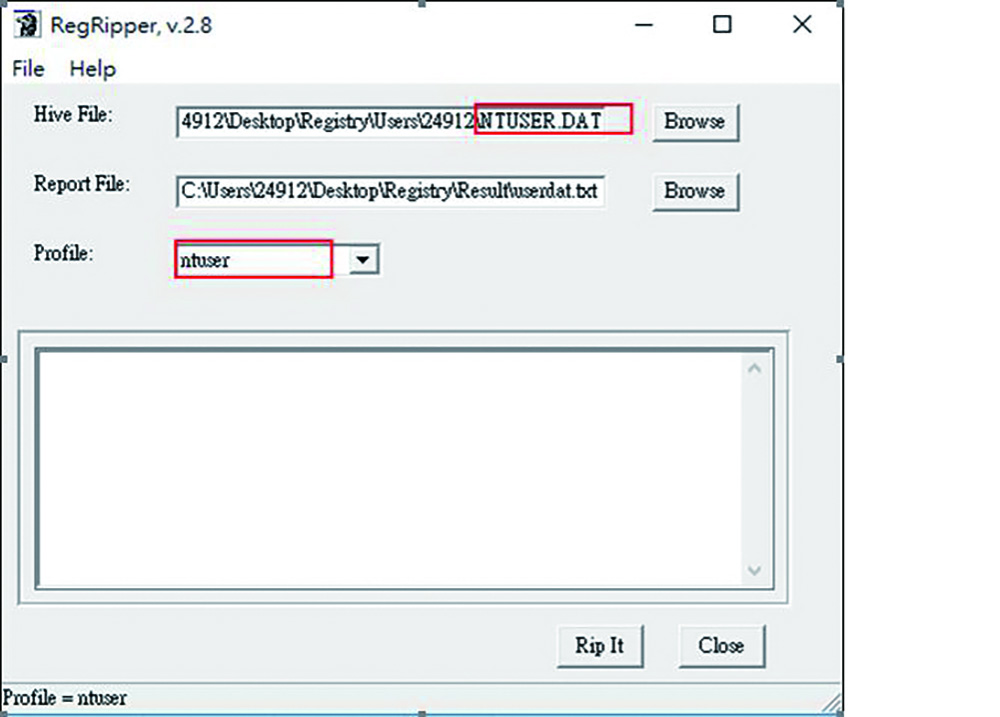

透過工具萃取方可發現「NTUSER.DAT」的蹤影,此亦為系統設定檔之一支,開啟RegRipper資料夾點選「rr.exe」啟動應用程式,接著選擇「NTUSER.DAT」Hive File、報告產出位置,以及欲分析之檔案類型(Profile)(圖5),最後按下〔Rip It〕產出使用資料相關報告。

|

| ▲圖5 選擇「NTUSER.DAT」Hive File以及合適的Profile。 |

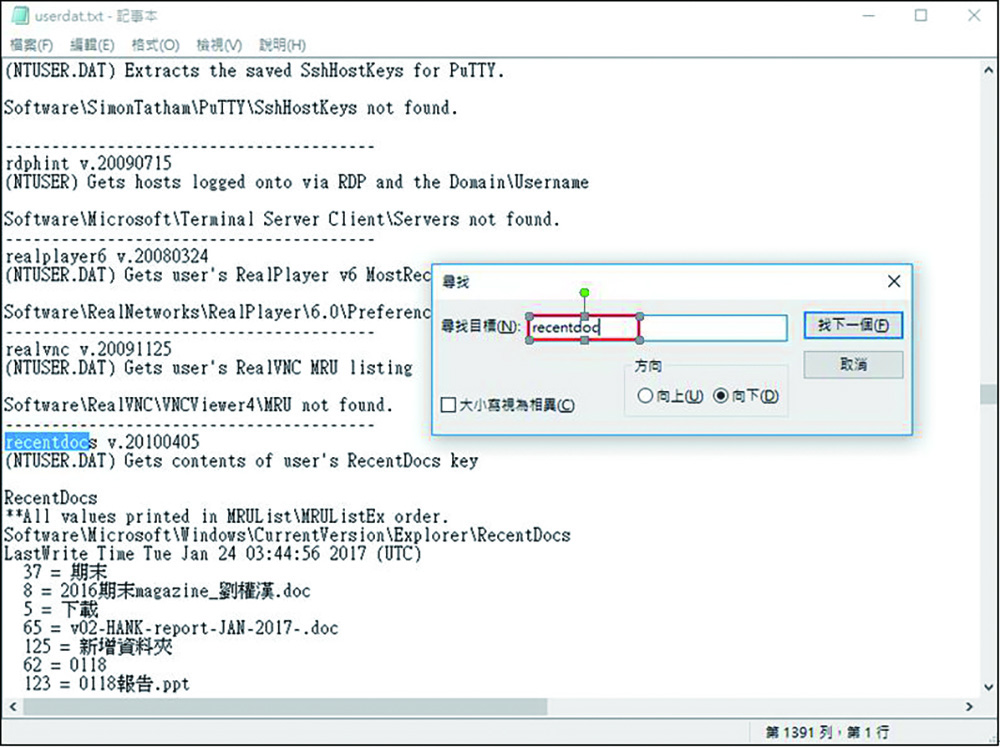

搜尋標的檔

開啟使用者自行指定的路徑資料夾可以發現「.log檔」和「.txt檔」,而後打開「.txt檔」搜尋關鍵字「recentdoc」(圖6),便可於畫面中看到一系列的檔案資訊,方便使用者查詢近期內曾遭存取、寫入的相關檔案。「.log檔」主要記錄使用者對於萃取而來的映像檔進行了哪些操作,這對往後的證據呈現有極大的幫助。

|

| ▲圖6 利用關鍵字「recentdoc」搜尋檔案使用紀錄。 |