部署VMware vSphere虛擬化平台解決方案時,除了要考量儲存規劃與效能最佳化的問題外,也別忘了Virtualization Security,因為一旦虛擬機器中的Guest OS或Application不小心感染惡意程式,則所有與其相關的備援端點、備份資料、應用程式、用戶端電腦等瞬間皆可能遭到感染,因此建議採用真正屬於vSphere平台架構下的病毒防護整合方案vShield Manager。

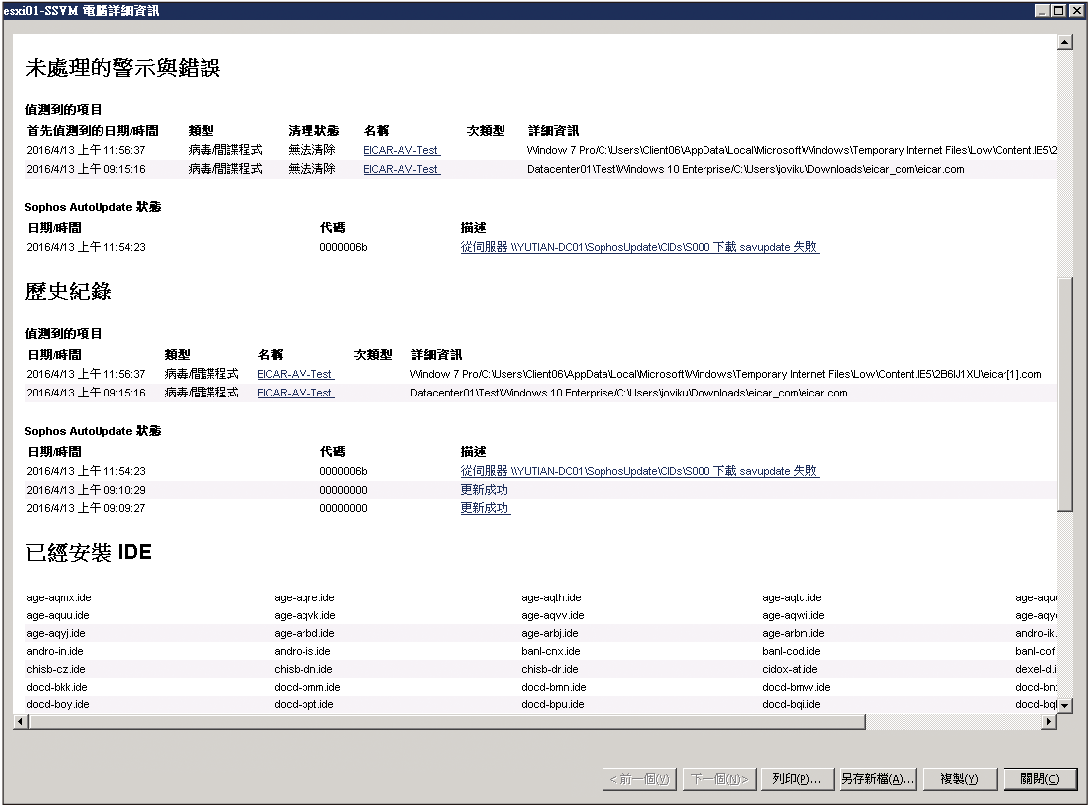

若想要針對已中毒的ESXi主機,檢視最完整的病毒感染明細,則在Sophos Security VM上按一下滑鼠右鍵並點選快速選單中的【檢視電腦詳細資訊】,來開啟如圖38所示的頁面。

|

| ▲圖38 顯示ESXi主機詳細資訊。 |

這個頁面中將會依序顯示對此ESXi主機所使用的Sophos Anti-Virus版本以及所套用的各項防護策略、已經偵測到的病毒清單與相對的所在位置、防毒更新紀錄等等。若有需要,還可以進行列印、另存新檔以及複製。

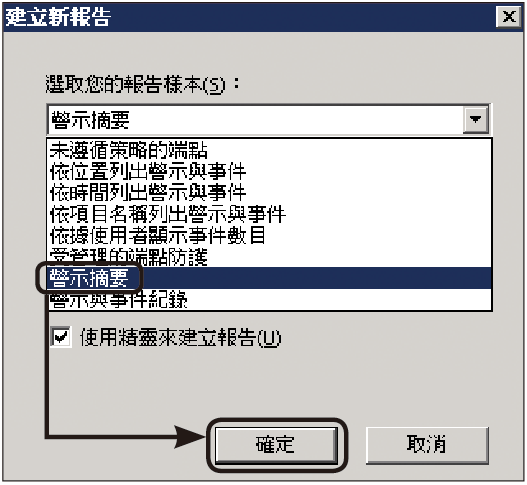

如果資安人員需要在IT會議中提出惡意程式事件的相關報告,只要在Sophos Enterprise Console介面的工具列中點選〔報告〕圖示按鈕,即可開啟如圖39所示的「建立新報告」頁面。在此有多種報告樣本可以選擇,例如選擇「警示摘要」並按下〔確定〕按鈕,可以進一步挑選想要呈現的時間範圍(例如每週),而且在產生報告之前還可以事先預覽。

|

| ▲圖39 建立新報告。 |

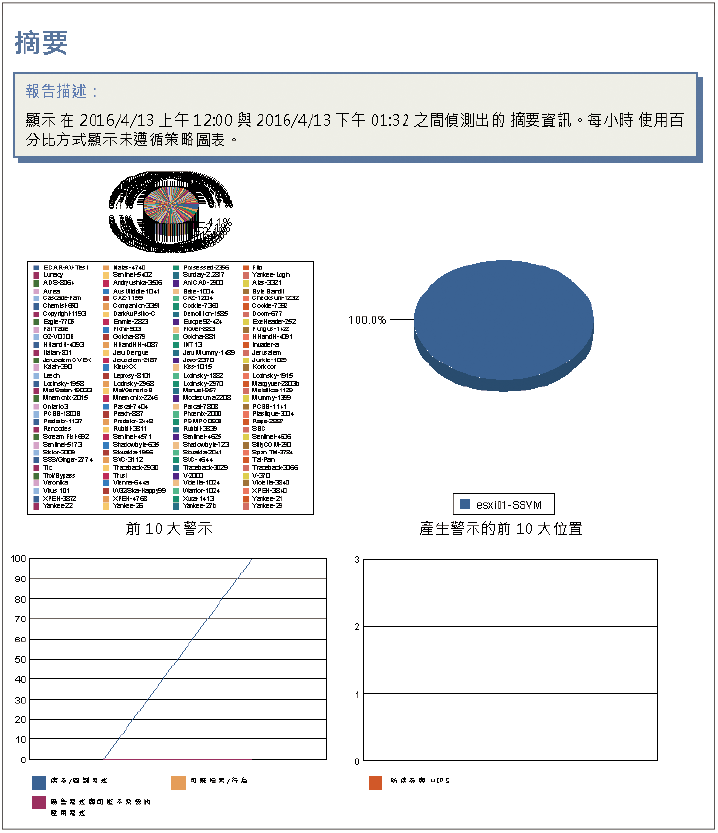

如圖40所示便是一個報告範例,內容中會有各類安全事件的分析圖、前十?大警示比例分析、產生十?大警示的前十?大位置,以及列出所有惡意程式關聯的事件數目。

|

| ▲圖40 檢視報告內容。 |

有了VMware vShield Endpoint整合第三方防毒系統,是否就能夠完整保護所有虛擬機器的Guest OS以及其中的應用程式、資料不會遭到惡意程式的感染呢?當然不可能!因為即便是虛擬機器的Guest OS,也必須如同實體主機一樣地徹底落實作業系統與應用程式的更新以及本機防火牆的啟用,才能夠讓透過網路所傳播的惡意攻擊危害降到最低。

結語

在整個企業私有雲的運作架構中,對於病毒的防護措施必須是全面性的,從網路邊際的閘道封包過濾到所有虛擬化平台、虛擬機器、應用程式、用戶端電腦以及內外使用者的行動裝置,最好能夠做到滴水不漏。在IT管理上,則最好能夠有一部中央主控電腦來負責監視與警示所有可能的病毒事件,讓系統人員輕易地掌握惡意程式入侵的起源點,以及病毒已傳播的範圍與發展趨勢,進而能夠在第一時間做好應變措施,像是封鎖特定對象或網路範圍的網路連線,然後透過遠端完成該感染區域的安全檢測,必要時甚至於需要還原乾淨的映像備份於整個受感染區域中的所有電腦與裝置。

<本文作者:顧武雄, Microsoft MVP、MCITP與MCTS認證專家、台灣微軟Technet、TechDays、Webcast、MVA特約資深顧問講師、VMware vExpert、IBM Unified Communications/Notes/Domino/Connections Certified。>