為了協助數位化發展中的企業因應各式新型態威脅,IBM近來以QRadar為統一指揮中心設計的安全免疫系統架構,主動蒐集來自IT基礎架構中的終端、網路、應用服務等環節所產生的資料,運用IBM本就擅長的大數據分析與Watson認知運算技術,實作使用者行為分析(UBA),解讀用戶、設備、容器、虛擬主機等各種實體行為模式,進而採取積極措施阻止高風險行為繼續執行,避免發生內部威脅(Insider Threat)事件。

IBM Security開發總監Mattias Johansson指出,在主動式防護中不可或缺的威脅情資,除了來自IBM X-Force團隊、客戶匿名回饋資訊、開源碼陣營的OSINT(Open Source Intelligence)等,還包括垃圾郵件的Honeypot(誘捕系統),其可從每天蒐集的上百萬封垃圾郵件中分析取得惡意檔案樣本,內文中若包含惡意網址,系統會主動爬取資料,結合後端的分析技術,得知該網址的結構、類型等。

資安領域普遍開始採用機器學習技術來協助執行即時性分析,可說是當代主動防護較以往最大的差異。IBM大中華資訊安全研發中心資訊安全架構師李承達舉例,位於本地應用環境中用以解決內部威脅的UBA機制即是典型技術,由於無法透過雲端平台來掌握與分析,必須把機器學習資料模型建置在地端,藉此協助增加智慧。例如,使用者半夜上網、第一次連線存取應用系統等異於常態的行為,系統會立即發出告警,如今已成為主動式防護關鍵的機制。

UBA分析範疇涵蓋容器、虛擬主機實體

企業若欲規畫以主動式防護為發展目標,IBM安全免疫系統架構即可完整實作。問題是可能在資源預算考量下無法一步到位,Mattias Johansson建議企業,必須先釐清發展策略的優先順序,例如首先是更新修補管理系統,可降低IT環境中因為漏洞導致的資安事件。其次是資安事件應變(Incident Response)能力,必須有明確的資安控管策略與輔助執行的工具技術。若能進一步做到威脅獵捕(Threat Hunting),追蹤威脅來源,則可深入了解產業面臨威脅的狀況,以及慣用的攻擊手法。

就實務面來看,李承達認為首要的關鍵必須先具備可視化能力。蒐集大量資料來源的用意即是為了建立可視度,若僅建置一套QRadar根本無法發揮效益,必須先餵入豐富的資料,若資料量不夠多,恐無法精準地分析使用者行為。欲查看Workload、開放API服務等運行狀態,同樣必須先蒐集足夠的資料量,才得以進一步運用各種演算技術運行分析。

「較特別的是,架構於QRadar平台之上的UBA機制,目前為免費提供。企業若擔心QRadar價格可能超出預算,現在我們有推出QRadar Community Edition免費版本,可藉此啟用UBA功能,再評估QRadar的適用性;或是採用QRadar雲端版本,到IBM Cloud點選訂閱後,即可新增運行QRadar的虛擬主機,再把日誌檔案上傳到雲端運行分析。無論自建免費版本與雲端服務,皆可先行驗證測試,若實際可發揮用途再評估導入計畫。」李承達說。

|

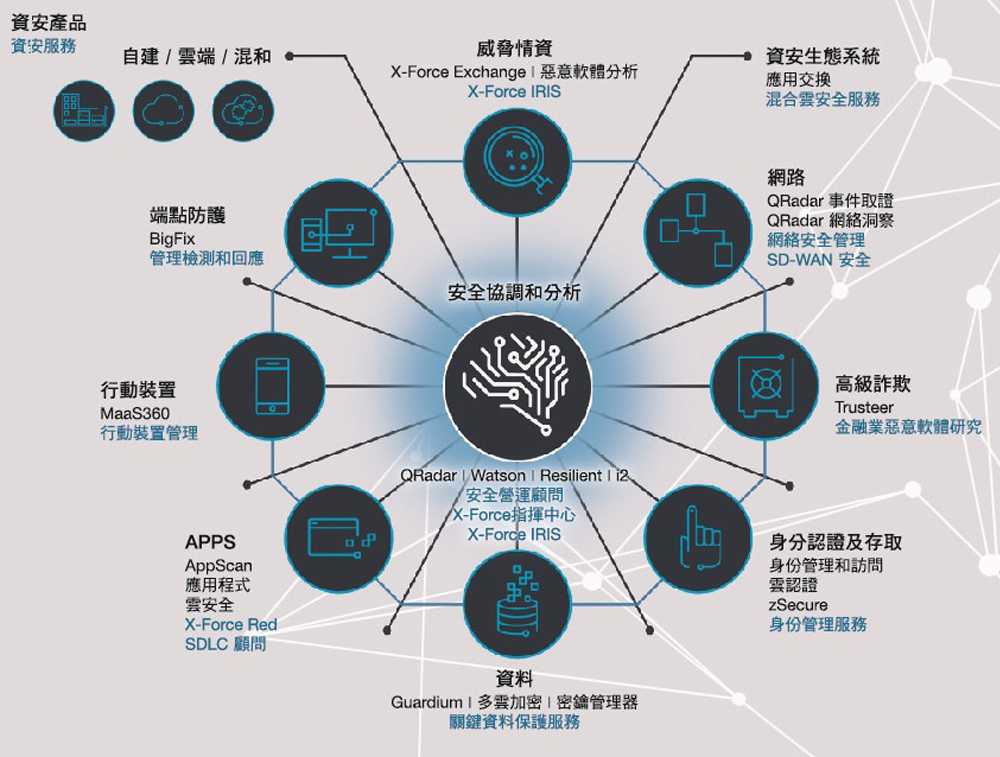

| ▲ IBM提出的安全免疫系統架構,以QRadar為核心,統整端點、App、雲端、網路等環節資訊,採用機器學習演算分析大數據,輔助IT管理者或資安人員可立即著手調查高風險行為。(資料來源:IBM) |

安全免疫系統架構蒐集資料的方式,端點環境搭配的是IBM BigFix、MaaS360行動裝置管理、Trusteer惡意詐欺研究。至於網路,則是提供QRadar Network Insights設備,建置在網路閘道端擷取封包,取得Flow資料後傳送到QRadar,以便於QRadar Incident Forensics執行調查鑑識。

此外他指出,IBM QRadar UBA可分析的範疇,除了使用者以外,也包含設備、容器、虛擬主機等任何出現在網路環境中運行的實體(Entity),實作上並不容易。李承達說明,容器、虛擬主機環境往往難以判別操作執行的使用者,並非單純分析日誌即可得知,必須透過完整的應用情境分析,建立登入者、新增配置、應用程式等執行行為的關聯性,才可釐清問題根源。

針對實體的分析技術,若僅採用靜態日誌記錄可能不夠,勢必得透過機器學習協助,經由分群分類演算分析,如此一來才可釐清容器或虛擬主機所屬單位。

協同PCH保護DNS排除惡意網址

在資安防護領域中納入Watson認知運算技術,可說是IBM較獨特之處。建置於雲端平台上的Watson for Cybersecurity,主要工作是大量蒐集網路上的資訊、論文、期刊等文件,經由理解與分析後,整理出有用的威脅情資知識,建立關聯性後整合到資料庫,提供地端的QRadar Advisor with Watson更多智慧,從蒐集的資料中發現連線異常行為。

|

| ▲ IBM Security開發總監Mattias Johansson(左)與IBM大中華資訊安全研發中心資訊安全架構師李承達(右)強調,在人工智慧與機器學習演算技術快速發展下,資料分析能力大幅提升,藉此取得較以往更精準的情資,更接近即時地執行主動防護。 |

當QRadar遇到無法分類的連線行為時,可轉由Watson分析原因,基於雲端比對全球威脅情資。李承達舉例,本地端的關聯性資料,包含IP連線的目的地、下載的檔案等行為記錄遞送給Watson,經由比對後產出知識拓樸圖,不僅掌握本地端執行軌跡,同時可得知更多必須攔阻的惡意檔案Hash值、網址、IP位址等行為。

值得一提的是,IBM自家的IP位址9.9.9.9,已貢獻給維運網際網路基礎架構的國際組織PCH(Packet Clearing House),搭配X-Force威脅情資,為DNS網域名稱解析服務增添保護機制。李承達說明,PCH在全球數百個據點部署Quad 9服務,可確保DNS查詢回應效能,萬一使用者連線位址為惡意網站,詢問Quad 9服務的Request封包將不會執行解析,讓使用者根本沒有機會連線存取。

「IBM與PCH組織合作之後,可藉由Quad 9服務取得最新網域名稱註冊資料,再進一步分析善意或惡意。當駭客在準備新的釣魚網站,測試剛研發完成的惡意程式時,IBM很有機會藉由Quad 9服務掌握行徑,在用戶端遭受感染之前主動防護。」