過去若想要防護遠端連線Exchange Server的安全,必須整合ISA Server、TMG或是UAG之類的解決方案,但這些方案到了2010年便沒有再推出新的版本,這對於導入新版本Exchange Server 2013而想要部署高度安全性遠端存取架構的IT人員來說,該怎麼辦呢?對此,本文將介紹如何使用絕佳的替代方案Web Application Proxy技術來解決這項棘手的安全問題。

截至目前為止,Microsoft的Forefront TMG和Forefront UAG產品都沒有再繼續發行新的版本,那準備導入Microsoft相關私有雲端協同合作系統的企業,該如何來解決邊際安全防護的需求呢?

畢竟有提供類似於TMG反向代理服務(Reverse-proxy)功能的系統,在第三方產品之中可真的不多,更何況它還必須滿足針對Exchange Server、SharePoint Server以及Lync Server這一類應用系統的安全整合防護,因為這些應用系統與Active Directory都是緊密結合在一起的。

別擔心,現在只要建置一部Windows Server 2012 R2標準版伺服器,就可以善用內建在伺服器功能中的Web Application Proxy,再搭配另一部AD聯邦服務的伺服器,便能夠輕鬆地針對企業中各類的HTTP與HTTPS之應用系統進行Reverse-proxy機制的安全連線,並且可根據應用系統的類型來決定是否採用更高安全性的預先驗證機制,來驗證遠端用戶端使用者的身分。

這裡所提到的AD聯邦服務(Active Directory Federation Services,AD FS)主要提供簡化及強化應用程式的身分驗證安全,在整合Web Application Proxy的應用之下,可以讓所發佈的企業網站應用程式,除了受到代理傳送的保護外,還能夠受到AD FS的預先驗證機制之防護。

進一步還可以透過同盟的連接機制來提供應用程式的單一簽入(SSO)整合功能,其中最典型的應用便是整合Office 365之Active Directory的單一簽入。

而目前可整合Web Application Proxy的AD FS版本,包含了在Windows Server 2008 R2當中需額外下載安裝的AD FS 2.0,以及分別內建在Windows Server 2012中的AD FS 2.1與內建在Windows Server 2012 R2中的AD FS 3.0。

接著,就來說明在Windows Server 2012 R2作業環境下,Web Application Proxy與AD FS 3.0伺服器角色之間的整合應用。

TOP 1:如何安裝設定AD FS伺服器所需憑證

在建置Windows Server 2012 R2的AD FS伺服器角色之前,必須先將它所需使用到的伺服器憑證完成註冊,如此一來後續進行發佈所使用的相關預先驗證,才能夠透過HTTPS安全連接並完成驗證程序。

在AD FS主機上申請與註冊Web伺服器憑證的方法有兩種,分別是透過CA網站的連線以及使用「憑證」管理工具來完成。一般傳統的作法都會透過CA網站的連線方式來完成,不過這裡改用以MMC工具來加入本機電腦的「憑證」管理方式來進行。

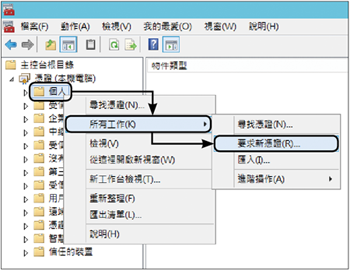

如圖1所示,在成功加入憑證之後,在「個人」節點上按一下滑鼠右鍵,並點選快速選單中的【所有工作】→【要求新憑證】。

|

| ▲圖1 電腦憑證管理。 |

隨即出現「選取憑證註冊原則」頁面,只要使用預設的「Active Directory註冊原則」即可,按下〔下一步〕按鈕繼續。

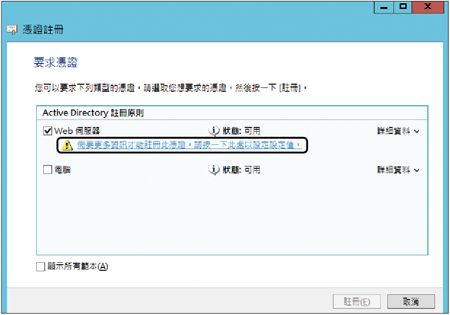

如圖2所示進入「要求憑證」頁面,找到特別開放註冊的「Web伺服器」憑證範本,勾選後會出現警示訊息,這表示此憑證必須事先完成相關內容設定才能夠進行註冊,而一般使用者憑證或電腦憑證,則無須特別設定憑證內容。點選此連結繼續。

|

| ▲圖2 勾選憑證範本。 |