過去若想要防護遠端連線Exchange Server的安全,必須整合ISA Server、TMG或是UAG之類的解決方案,但這些方案到了2010年便沒有再推出新的版本,這對於導入新版本Exchange Server 2013而想要部署高度安全性遠端存取架構的IT人員來說,該怎麼辦呢?對此,本文將介紹如何使用絕佳的替代方案Web Application Proxy技術來解決這項棘手的安全問題。

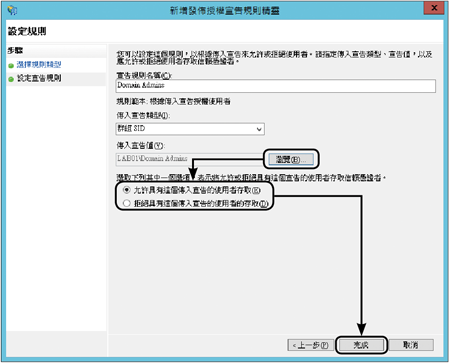

完成「群組SID」類型的選擇之後,如圖42所示按下〔瀏覽〕按鈕來挑選目前網域中的群組,然後再決定是否允許或拒絕此群組成員的連線登入,最後按下〔完成〕按鈕。

|

| ▲圖42 群組SID宣告類型設定。 |

當遠端的使用者不符合前面宣告規則的合法身分驗證,即便他在後端的應用程式資料庫之中是屬於存在且合法的人員身分,也會出現登入錯誤的頁面訊息,告知這位使用者沒有獲得存取此網站的授權。

TOP 10:如何驗證AD FS服務運作正常

相信有很多網管人員在初步建置好ADFS伺服器時,不知道如何確認ADFS服務的運作是否正常,若有方法可以加以確認,便有助於整體架構完成後可能的故障排除作業。

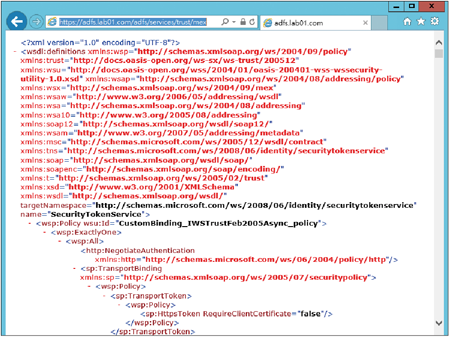

想要確定ADFS服務是否運作正常,方法很簡單,只要透過瀏覽器的連線測試即可。首先在其他伺服器(例如Web Application Proxy)上開啟瀏覽器,連線到下列ADFS的完整位址,如果出現類似於圖43所示的回應頁面,那麼就可以接著進行下一個步驟的測試:

https://ADFS網址/adfs/services/trust/mex

|

| ▲圖43 確認AD FS服務運作正常。 |

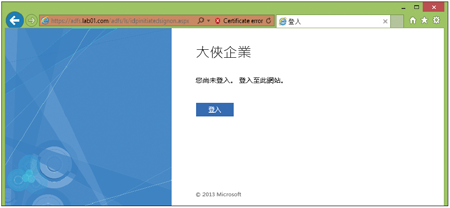

如圖44所示,連線登入下列的ADFS完整位址,然後觀察是否會出現ADFS服務的登入頁面,並且在按下〔登入〕按鈕之後,看看是否可以成功地以管理員的身分完成登入。若是此兩項測試皆有成功回應,即表示目前ADFS服務的運作是正常的。

https://ADFS網址/adfs/ls/idpinitiatedsignon.aspx

|

| ▲圖44 檢查AD FS是否可進行登入。 |

結語

反向代理伺服器與預先驗證機制,在遠端應用程式存取的整合應用上是一項不可或缺的安全防護設計,尤其在企業私有雲架構的部署上更是重要,但可惜的是,它很容易被許多資安規劃人員忽視,以至於造成許多遠端存取的資安問題不斷湧出,這是因為現今的雲端網路安全問題,已經不是建置一部防火牆或入侵偵測系統就能夠徹底防止入侵及惡意攻擊,而是必須做到迂迴轉進以及預先驗證,才可以真正有效地防護。

<本文作者:顧武雄,Microsoft MVP、MCITP與MCTS認證專家、台灣微軟Technet、TechEd、Webcast特約資深顧問講師,讀者可以透過他的技術Facebook(http://www.facebook.com/profile.php?id=100000322352169)與他聯絡。>