過去若想要防護遠端連線Exchange Server的安全,必須整合ISA Server、TMG或是UAG之類的解決方案,但這些方案到了2010年便沒有再推出新的版本,這對於導入新版本Exchange Server 2013而想要部署高度安全性遠端存取架構的IT人員來說,該怎麼辦呢?對此,本文將介紹如何使用絕佳的替代方案Web Application Proxy技術來解決這項棘手的安全問題。

切換至「發行設定」頁面,在輸入唯一的發行「名稱」之後,陸續輸入外部URL、後端伺服器URL以及後端伺服器SPN。

其中,後端伺服器SPN會自動產生,如果與自己所設定的不一樣,也可以進行修改。最後,選擇【外部憑證】選項,並按下〔下一步〕按鈕。

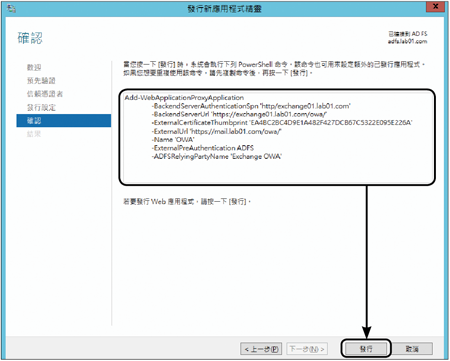

接著就會來到「確認」頁面,在此可以檢視到這一項發佈工作建立時,背景所執行的PowerShell命令與參數,如圖36所示。可以選擇將其複製起來,以作為後續快速發佈設定時使用。最後,按一下〔執行〕按鈕。

|

| ▲圖36 確認發行。 |

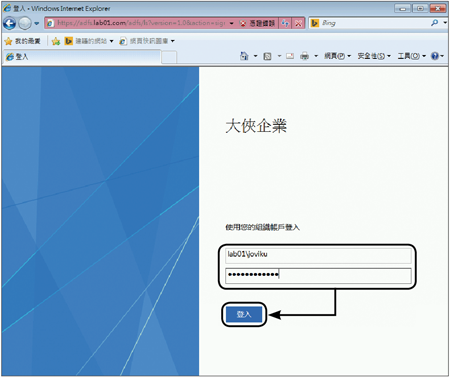

完成設定應用程式的發佈之後,便可以嘗試從遠端電腦進行連線存取。這裡連線的是對外發佈的網址,將會出現整合AD FS的表單驗證視窗。如圖37所示,輸入正確的應用程式之登入帳戶與密碼,然後按下〔登入〕按鈕。

|

| ▲圖37 登入發行的應用程式。 |

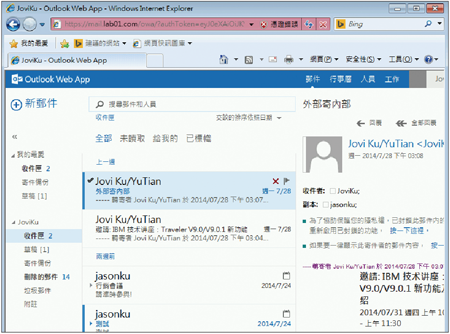

圖38所示是成功從遠端連線登入Exchange Server 2013 OWA的結果頁面。能夠成功連線至此應用程式,即表示Web Application Proxy與AD FS的整合設定是正確的。

|

| ▲圖38 成功存取應用程式。 |

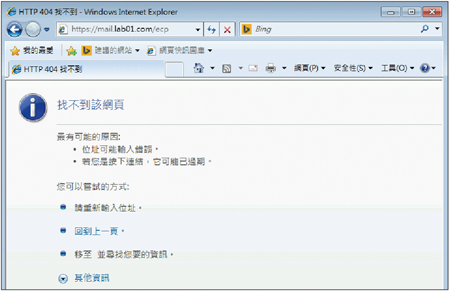

而對於沒有開放遠端連線存取的後端應用程式,當使用者嘗試連線時,則會出現如圖39所示的「找不到網頁」錯誤訊息。

|

| ▲圖39 尚未發佈的應用程式存取。 |

TOP 9:如何設定應用程式的發佈授權規則

Web Application Proxy結合AD FS預先驗證機制,可以協助用戶達成於前端就完成遠端使用者身分識別的作業,而無須等到後端應用程式的驗證回應。

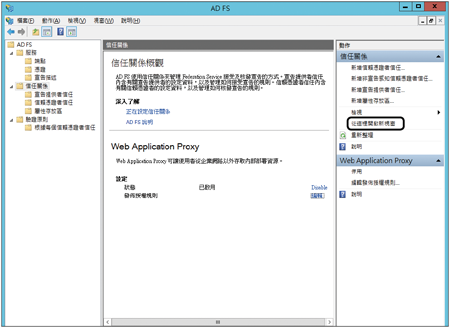

回到如圖40所示的ADFS管理介面,點選「動作」窗格中的「編輯發佈授權規則」連結。

|

| ▲圖40 發佈授權規則管理。 |

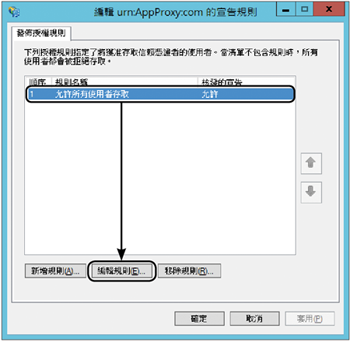

如果這時像筆者一樣已經設定了一則「允許所有使用者存取」規則,那麼在選取之後按一下〔編輯規則〕按鈕繼續。不然,就按下〔新增規則〕按鈕,如圖41所示。

|

| ▲圖41 發佈授權規則。 |

接著,在「選擇規則類型」頁面中選取「根據傳入宣告來允許或拒絕使用者」,此規則簡單來說就是要採用AD FS本身的驗證機制,來預先決定是否讓遠端使用者可以進行存取。

按下〔下一步〕按鈕後,進入「設定宣告規則」頁面。這裡除了需要設定「宣告規則名稱」之外,筆者以驗證特定群組成員的身分為例,選取了【群組SID】類型。

當然,後續也可以根據其他多種類型設定來辨別合法身分,例如【裝置OS版本】、【裝置識別碼】、【電子郵件地址】等等。