隨著企業IT演進到混合/多雲模式且連網裝置數量倍增,市場已相當成熟的身分驗證與存取管理(Identity and Access Management,IAM)供應商,也紛紛朝向雲端服務發展,同時藉由人工智慧(AI)應用輔助,提高企業控管數位身分安全成熟度。

SailPoint亞太區身分安全資深技術副總裁顧志鋒指出,當前進入到數位世代,身分管理計畫已不僅針對員工或顧客,連網裝置更是關鍵。他引述SailPoint最新發布的The Horizons of Identity研究報告指出,機器身分佔一般企業存取身分總數的43%,其次為客戶(31%)和員工(16%),預計在未來3至5年內,機器和客戶還會持續增長,預計各種身分的總數將增加14%。

為了因應企業應用場景的巨變,顧志鋒認為,未來的身分治理平台,首要應考量整合式身分管理,意味著可用單一身分跨越異質應用系統。其次是具備信任模組,可基於用戶的行為模式,採以AI推論意圖,即時調整風險控管措施達到動態管理。第三是建立統一身分管理,融合個人與企業驗證機制,讓登入者選用合適的服務(BYOI)。第四是保障存取體驗,例如提供無密碼登入,以最簡單的方式取得資源。

每個員工平均有45個以上數位身分

自疫情大流行後,雲端服務已成為企業提升營運效率的方式之一。當既有地端應用系統與雲端服務同時並行,過去採以人工方式調整員工職務異動的權限配置,已不再適用,須具備即時應變的能力,例如員工識別證遺失得盡速停用,以避免遭惡意人士盜取任意出入工作場所。

SailPoint台灣區總經理傅孝淇指出,網路威脅瞬息萬變,僅依賴基本的網路安全措施已不足夠,企業需要以身分安全為基礎,且更加堅固而全面的網路安全策略。SailPoint台灣區身分諮詢顧問曾心天引述國際身分定義安全聯盟(IDSA)發布的研究報告內容指出,84%企業組織曾發生與身分相關的資料外洩事故,較特別的是其中96%認為透過身分安全控管可避免發生。

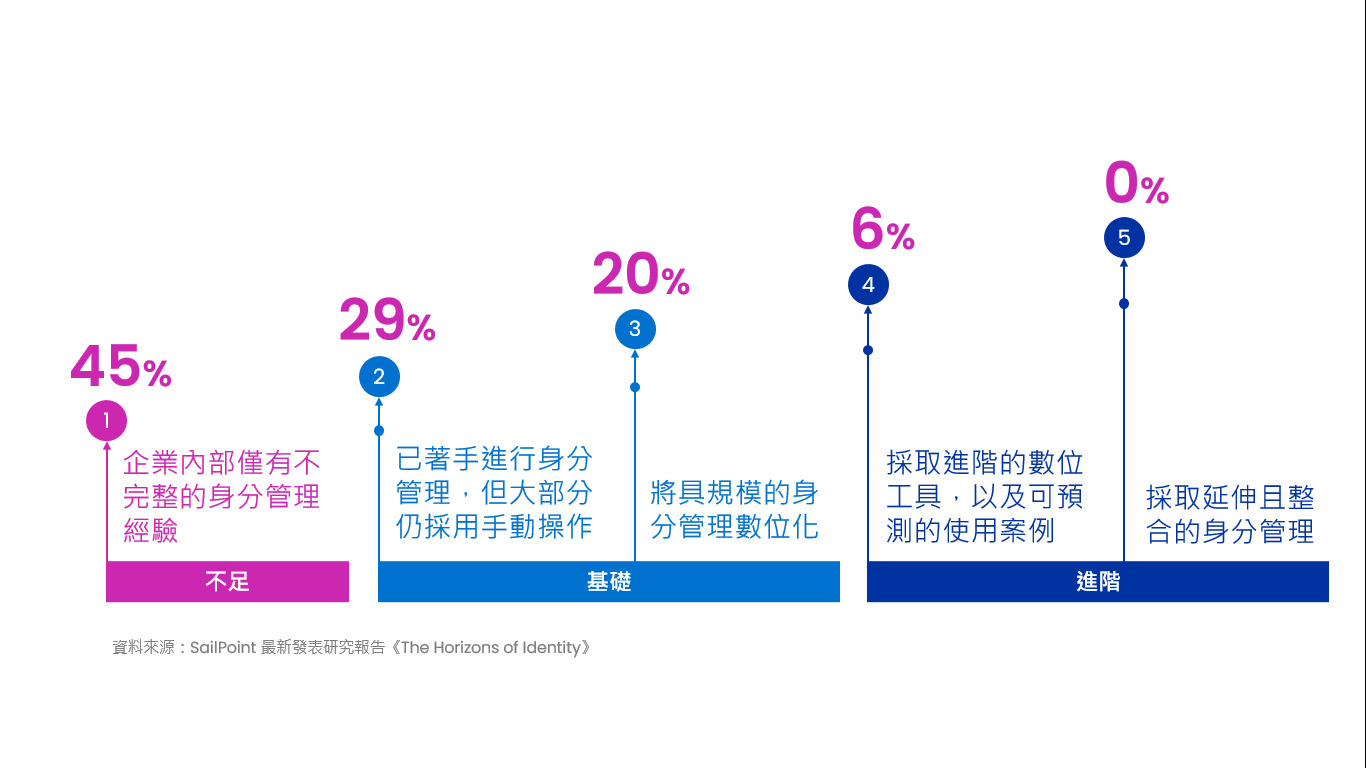

SailPoint最新The Horizons of Identity調查報告顯示45%的企業在身分安全治理方面仍處於起步階段。

SailPoint最新The Horizons of Identity調查報告顯示45%的企業在身分安全治理方面仍處於起步階段。

CyberArk年初發布的「2022身分安全威脅情勢」報告中亦提及,因應企業數位轉型計畫持續推進,人與機器的數位身分將大幅增長,平均每個員工擁有45個以上數位身分、68%的非人類或機器人(Bot)可存取機敏資料與資產,缺乏適當管理恐成為安全隱患。然而SailPoint的調查報告卻顯示,目前45%的企業在身分安全治理方面仍處於起步階段。曾心天認為,這反而意味著企業可以直接採用最新AI技術建構起最現代化的身分安全控管策略。

AI建立資安模型輔助身分安全治理

SailPoint新發布的雲端身分安全組合方案(Identity Security Cloud)可協助身分治理,以存取權限控管為核心降低風險與提高生產力。其特性是具備智慧化、自動化、整合第三方系統的能力,曾心天指出,SailPoint首要是引進機器學習與人工智慧應用,正呼應The Horizons of Identity報告的發現:超過半數受訪者計畫在未來兩年內運用人工智慧建立資安模型,以提升身分安全治理的有效性。

他進一步說明,SailPoint運用機器學習演算分析模型建立標準化存取異常的偵測,基於全新的存取異常值分數指標(Outlier Score),可針對造成異常的來源因素提供更深入的洞察報告。例如相同部門員工的權限配置差異過大者,異常分數勢必最高,資安管理者可透過儀表板完整掌握,依據風險值優先調查處理,以免是由惡意程式提權所導致。

不僅如此,SailPoint同時發布了SaaS工作流程樣板,讓IT或資安管理者藉此調整修改,依據自家工作流程建立自動化身分管理機制。新提供的SaaS工作流程樣板可基於異常值分數指標自動產生存取審查報告,並能夠根據活動記錄識別或取消未使用的SaaS服務權限。 其次是自動化能力,主要用於協助IT或資安管理者把繁瑣的身分安全流程予以自動化,提升回應速度與生產力,更關鍵的是減少人為疏失導致資安風險。例如設定風險值超過一定分數,自動啟動盤點機制,再次確認權限配置;或是自動化驗證「孤兒帳號」滿足合規要求。 至於整合第三方系統方面,SailPoint近期較大的動作是旗下IdentityNOW雲端服務,已整合了多數金融業皆採用的CyberArk特權帳號管理方案。CyberArk大中華區技術顧問黃開印說明,主要是透過API介接整合建立身分生命週期管理,此API稱為SCIM,藉此落實身分治理。

身分安全平台增添自動化控管機制

CyberArk Identity身分安全平台可統一管控人員與機器從任何地點、採用任何設備、存取任何資源,企業可選擇自行部署或直接採用SaaS方案。日前CyberArk Identity身分安全平台再增添今年(2022)收購Aapi.io取得身分管理技術,將推出Identity Flows機制,讓IT或資安管理者採No-code/Low-code方式,依據身分相關資料、執行動作與觸發的事件,建立自動執行控管任務,藉此提高生產力與用戶體驗。

黃開印舉例,人資部門的員工可依據組織管理準則運用Identity Flows編排自動化控管流程,讓新進人員完成報到程序後立即開通存取應用服務,離職時亦可自動撤銷,降低人工執行的繁瑣。同時亦可藉由Identity Compliance機制,確保符合法規規範。此外,基於雲端服務提供的Secure Web Sessions,可完整記錄與監控受CyberArk Identity保護的核心系統存取活動。黃開印說明,企業可藉由員工身分驗證機制,監控用戶行為模式並在檢測到異常活動時強制執行重新身分驗證。用戶端瀏覽器操作介面以隔離連線方式存取核心系統時,隨即啟動螢幕截圖機制記錄操作行為,僅提供授權的管理者與稽查人員才可檢視查閱,以嚴謹的管控手段保護財務、個資、智慧產權等機敏資料。

不論是雲端或地端的特權管理措施,黃開印表示,企業更希望得以減少高權限帳號數量,改用一次性使用帳密(Just-in-time)機制新增帳號來執行關鍵任務,此時即可藉由Dynamic Privileged Access雲端服務來輔助檢查認證、配置授權、有效時段,同時進行監控。取得一次性使用帳密的操作者透過瀏覽器介面執行階段,無須啟用VPN連線,透過Dynamic Privileged Access雲端服務接取地端Connector,進而連線到企業內部數位資產,用完隨即撤銷,杜絕帳密遭惡意人士竊取導致資料外洩。