預防帳密竊盜的第一步是要了解竊盜如何發生。攻擊者用來竊取帳密的主要技術歸納有5種:社交工程、帳密釣魚和垃圾郵件、再使用竊得的密碼或共享帳密、暴力破解、安全問答的重覆使用。

某些情形下,攻擊者會利用線上聊天,以假造的個人背景檔案獵取他們的目標,試圖以此增添合法性。華盛頓郵報最近的報導指出,基本教義派哈瑪斯利用偽造的Facebook檔案獵取以色列軍人。攻擊者也利用社交工程,假裝帳戶所有人非法取得帳戶存取權,甚至打電話給服務中心試圖取得合法的帳密資料。此攻擊的成功率相當高,就連網路滲透測試者也會用這種方法測試網路安全性。2011年的HBGary Federal駭客事件以及2015年社交網站Xat.com駭客事件都是利用社交工程技術,成功竊取智慧財產和抹除伺服器與日誌記錄。

帳密釣魚和垃圾郵件

釣魚是攻擊者竊取帳密的最常見手法,他們利用電子郵件訊息試圖誘使收件人登入帳戶。2016年DBIR報告顯示約30%釣魚訊息被開啟,其中13%收件人開啟惡意檔案或點擊超連結。那些惡意連接會導引至看似合法的網站,並且經常會使用類似「帳密釣魚攻擊」圖示的URL網址。帳密釣魚已被證實非常有效,並且是Sofacy攻擊組織的主要戰術。2016年夏季美國民主黨全國委員會攻擊事件,起因即為成功的帳密釣魚攻擊所導致。

攻擊者也會利用釣魚的近親─垃圾郵件,竊取人們的帳密資料,方法是在垃圾郵件訊息中利用惡意軟體竊取使用者名稱和密碼。當受害者開啟惡意附件時,惡意軟體通常會安裝一個鍵盤側錄器,記錄每一個按鍵動作並且將結果傳送給攻擊者。

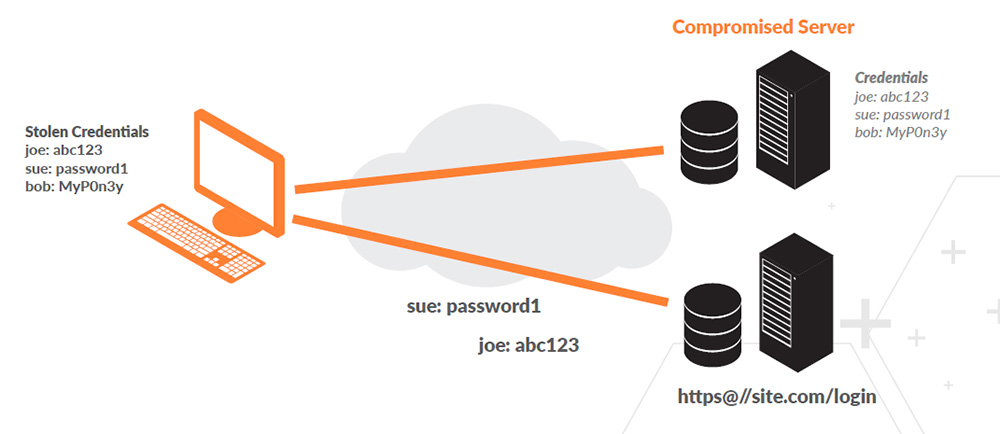

|

| ▲使用竊自某一服務的帳密去攻擊另一個服務。 |

Sofacy惡意組織也利用惡意軟體例如他們的XAgent工具,攻擊Microsoft Windows和Apple macOS系統以竊取帳密。除了簡單的鍵盤側錄器之外,攻擊者也會利用一種帳密採集程式,例如Mimikatz或gsecdump,以竊取儲存在裝置記憶體內的所有額外帳密。必須注意的是,用於竊取儲存在系統內帳密的技術,也同樣可以用來竊取儲存在網頁瀏覽器的帳密,因為攻擊者已設計了這樣的工具。

同樣必須留意的重點是,當帳密被惡意人士以釣魚或類似鍵盤側錄器等惡意軟體竊取成功時,原本因為使用複雜密碼而建立的強大保護力將喪失。不論使用者是採用隨機字母、數字、特殊符號組成的35字元高強度密碼,或者是常見的「password」,一旦落入攻擊者手中,高度複雜組合所設定的保護機制將因此失效。

再使用竊得的密碼或共享帳密

對於沒有時間或者沒興趣自己竊取帳密的攻擊者,也可以從一些線上買賣平台入手。攻擊者不再只是為了自身的使用而竊取帳密,他們有時會將竊得的帳密賣給其他攻擊者。地下網站依照帳密的潛在利潤而計價,Unit 42最近的黑市調查顯示,此種交易通常採取量販方式,為了招攬顧客,駭客也會將竊得的帳密放到網路論壇讓大家任意使用。

帳密之所以具有金錢價值的主要理由,在於大多數人們很少更改帳密,而且經常在多重帳戶使用相同的密碼,意謂著那些帳密可以維持數月或數年的有效性。

一旦攻擊者取得帳密後,他們會開始進行所謂的帳密填充(Credential Stuffing),也就是盡可能地將很多帳密放到很多網站,以便能在最短時間內存取最多帳戶。某些情形下,原始的竊盜者會透過這個手法測試帳密的有效性,以便能夠以「確認有效」的條件賣到更好的價錢。

人們之間的帳密共用亦是常見的風險。有些人會和其他人共享帳密,例如家人們用一個帳戶的費用分享影片;同時也有基於惡意的理由,例如進行非法存取的竊盜者。當人們和他人共享帳密,就等於開啟了另一個帳密竊盜的潛在風險。

暴力破解

如前述,使用者需要維護密碼數量過多,並且必須定期變更,增加了複雜性。攻擊者很清楚使用者的困擾,同時也懂得利用人們傾向於設定簡單密碼的弱點,因此必須透過複雜密碼,以降低被攻擊者暴力破解(Brute-force)的風險。

某些情形下,弱密碼的原因可歸咎於組織未能強迫採用強密碼。不過,多數情形是出自人為錯誤,即使遵照最佳實務方法設定也無法建立真正隨機的獨特密碼。除了密碼本身的脆弱性之外,電腦運算力的突飛猛進使得原本認為強力的密碼也會遭駭客破解。在網站上可找到軟體程式協助建立和儲存強力的獨特密碼,保護帳戶安全,但它們並非完美,且可能成為駭客的主要目標,其中一支稱為LastPass的程式,在2015年被駭,導致使用者帳戶資訊遭竊。

安全問答的重複使用

安全問答雖不是認證憑證(使用者名稱與密碼)的一部分,但也是帳密安全的一個關鍵要素。安全問答成為密碼之外的另一個認證層,其典型問題是以唯有真正本人才知道(理論上)的資訊為中心。安全問答幾乎已成為使用者向組織請求回復帳戶時的必然程序,被要求回答安全問題以重設、回復使用者名稱或密碼。以此為第二層認證的應用場景愈來愈多,特別是金融服務網站,除了密碼之外,還會要求回答安全問題,可視為帳密的延伸機制。不幸的是,安全問答是一個脆弱的第二認證因子。

首先,安全問題和密碼都是屬於同類別的認證因子;其次,安全問答傾向於詢問可從線上搜尋找到答案的問題,特別是現今的社交媒體年代,典型安全問題是可預測的,例如父母名字、第一所學校、小孩生日等。使得安全問答提供的另一層保護,只是短暫的安全。由於安全問答在設計上是要讓人們容易記憶,因此也傾向於靜態內容,例如校徽、入學日期或者生命中值得記憶的事件或人物,因此容易在線上搜尋答案。由於相同的問題重複使用於大多數網站,因此攻擊者只需要破解一次,就可登入更多帳戶,開啟身分識別竊盜的大門。

安全問答的另一個問題是,可能隨著資料外洩事件而外流。Yahoo在2016年秋季揭露一項影響超過10億帳戶的資料外洩事件,最引起關注的是除了使用者名稱與密碼之外,攻擊者也取得未加密的安全問題答案。由於許多網站的安全問答都相當雷同,而且答案也通常屬於事實內容,因此一旦破解安全問答就等同於永久性的破解。唯一真正可以挽救的辦法是假造答案,但這也只是部份的解決,因為這些問題和答案也同樣會被破解。除非每一個網站都使用獨特的安全問答,否則這個方法都會有與生俱來的弱點。

<本文作者Jen Miller-Osborn為Palo Alto Networks Unit 42研究員。>