智慧型手機在資料傳遞上具有多種的選擇性,但這樣的特性卻被不法人士用來竊取資料,並對其竊取行為進行反鑑識操作,進而增加鑑識工作上的困難。為此,本篇將利用記憶體跡證進行分析,找出經反鑑識後的相關數位跡證,得以還原事件真實狀況。

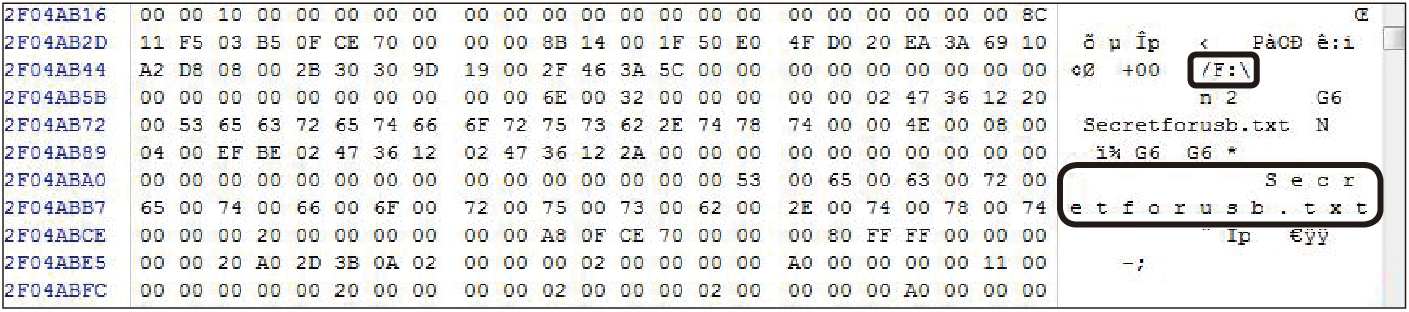

將可能被竊取的檔案名稱,利用關鍵字搜尋,找出檔案拷貝至哪個磁碟機編號,並與登錄檔中系統所指派的磁碟機編號進行比對,確定檔案從電腦主機拷貝至小莉的智慧型手機,如圖17所示。

|

| ▲圖17 找到資料竊取端的磁碟機編號。 |

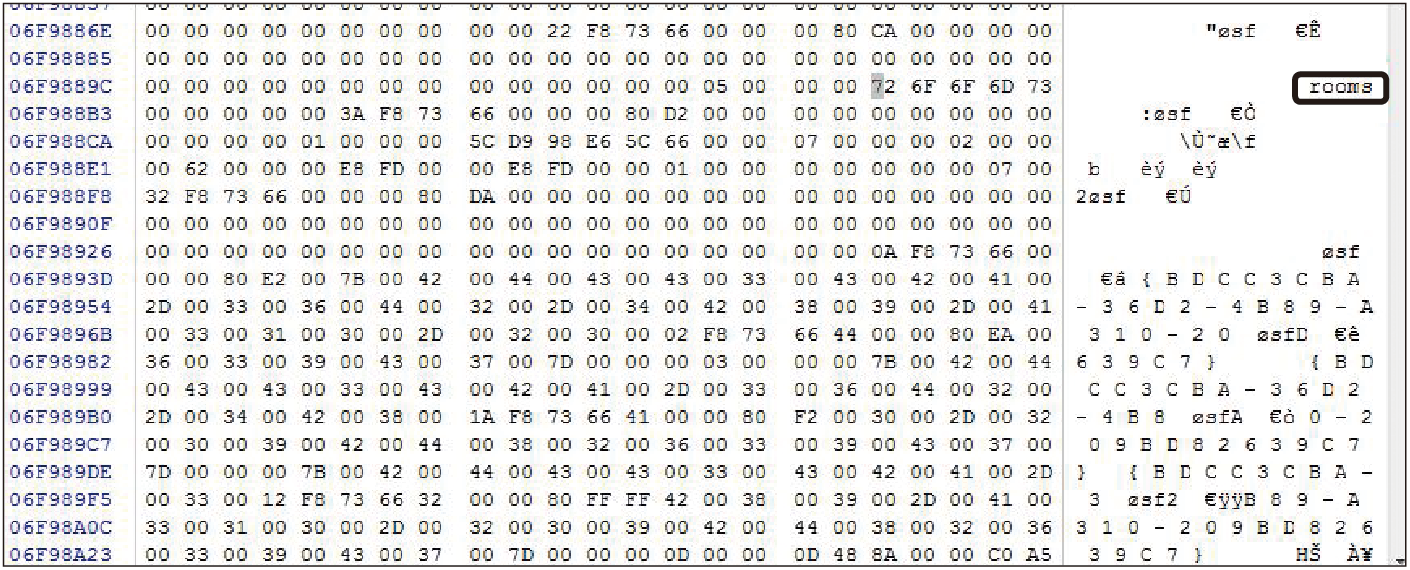

利用關鍵字分析出電腦主機內曾經連上過的無線AP,並確認小莉在智慧型手機中所設定的可攜式Wi-Fi熱點SSID名稱。進行比對後,可確定該部電腦曾經連上小莉手機所架設的無線AP,如圖18所示。

|

| ▲圖18 找到電腦主機曾經連上過的無線AP之SSID名稱。 |

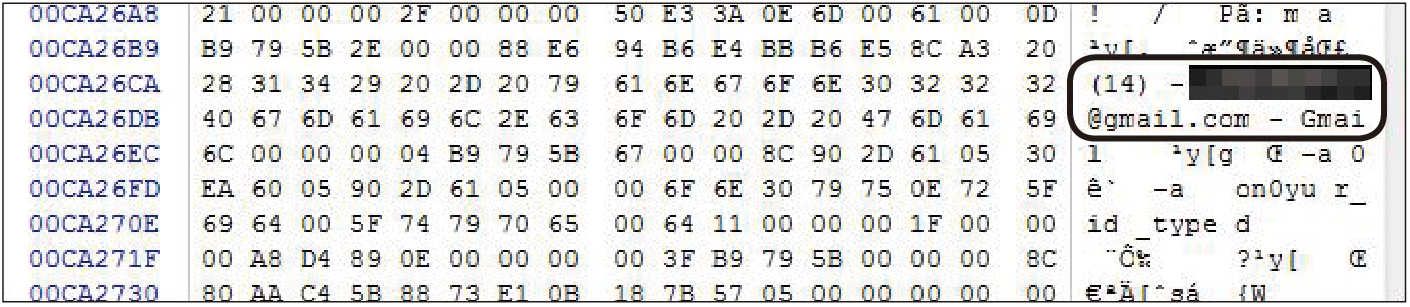

將可能被竊取的檔案名稱,以關鍵字搜尋的方式,找出該檔案上傳雲端硬碟的E-mail帳號,經調查後該E-mail帳號為小莉所有,如圖19所示。

|

| ▲圖19 找到雲端硬碟的登錄帳號。 |

完成以上的步驟之後,經由智慧型手機的USB儲存裝置登錄檔相關資訊,推論該智慧型手機曾連接上電腦主機,另再透過無線AP存取點的SSID名稱進行比對,證實電腦主機是經由小莉手機連上網際網路,且在記憶體中竊取的檔案所對應的磁碟機編號,可確定檔案是由小莉的智慧型手機進行竊取,以及從記憶體中竊取的檔案所對應到的E-mail確定為小莉所有,因此可推定小莉為A公司機密資料庫的入侵者。

在本案例的鑑識流程中,由於主機中的登錄檔與日誌檔遭受到實體性的刪除,且電腦與手機所儲存關鍵證據之資料區塊皆遭受到資料抹除,使得登錄檔鑑識與資料還原皆找不到相關數位證據。

所以在考量記憶體未遭受到反鑑識的前提之下,這裡採取記憶體跡證的萃取方式,利用關鍵字搜尋,找出關鍵的犯罪跡證。

為了減少數位證據的丟失率,鑑識人員還必須盡可能地避免嫌犯進行反鑑識行為,若能在嫌犯進行反鑑識前取得電腦的控制權,再對電腦的日誌檔與登錄檔進行數位鑑識,就能夠大幅地減少鑑識程序的障礙。

結語

智慧型手機的興起,在工作與生活上帶來許多幫助,許多企業允許員工攜帶自己的設備進公司上班。熟悉的設備雖然能夠提升工作效率,但是也容易帶來資安問題。

常見的如利用智慧型手機竊取機密資料,在竊取機密後使用反鑑識技術將證據抹除,對於這部分的鑑識方法,可藉由記憶體取證並進行分析,從竊密者的思維找出電腦與智慧型手機可能的證據存留。透過本文的討論與實驗論述所找到的重要記憶體跡證,即可提供鑑識人員作為有效證據萃取與判定之參考依據。

<本文作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>