之前筆者已介紹過SSL VPN的建置,但是Cisco的SSL VPN(Web VPN)只能用於Windows XP與Internet Explore共同使用的環境,因此本期文章將緊接著介紹PPTP及L2TP VPN。

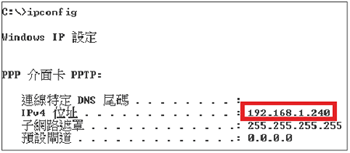

之後就可以連立連線,其IP就是之前設定IP POOL中的第一個IP,如圖10所示。

|

| ▲圖10 PPTP連線後取得IP。 |

在此例中並沒有進行任何加密,如果對資料安全性有所疑慮,可以在inteface Virtual-Template 1新增ppp encrypt mppe的相關設定。MPPE為Microsoft Point-to-Point Encryption的縮寫,用於PPP的加密。

設定方式如下所述,加密長度可以選擇128位元(bit)或40位元,或者設定為auto,由使用者進行連線時決定。

如果有設定ppp encrypt,那麼在圖9的資料加密處,可以選擇「需要加密」或「最大長度加密」,分別對應到40位元及128位元的設定。

但是,之前有提過CHAP不支援加密,因此要再做一下調整。先把chap從認證中取消。

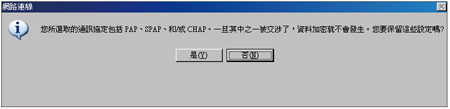

同樣地,在使用者環境亦須將chap拿掉,否則會有以下的錯誤訊息,如圖11所示。

|

| ▲圖11 CHAP不支援加密的提示。 |

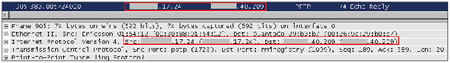

接著,透過wireshark觀察啟用MPPE前後的封包差異。先連接至PPTP gateway取得192.168.1.240的IP,再去「ping 192.168.1.254」。圖12是啟用MPPE前的封包。可以看出並沒有加密,能夠看出來源IP與目的IP均為192.168.1.x的IP網段。

|

| ▲圖12 封包以明文顯示。 |

圖13是啟用MPPE之後的封包,無法直接找到ICMP的封包,證明封包已經被加密,僅能找到PPTP的封包。其來源IP及目的IP均為對外的Public IP,雖然可以看出是echo-reply的封包,但是無法看到內網IP的192.168.1.X,因此可以證明資料已經被加密了。

|

| ▲圖13 啟用MPPE後封包已被加密。 |

配置L2TP VPN

PPTP雖然簡單好用,但是它不能透通NAT,對於Public IP短缺的現今,比較難以廣泛運用。L2TP(Layer 2 Tunneling Protocol),顧名思義,同樣是屬於OSI第二層的協定,它可以說是PPTP的加強版,同樣可用來封裝LAN的協定,包括IP、IPX、NetBeui等協定。

L2TP除了可使用於IP網路上,亦可運作於ATM、Frame Relay、X.25網路上。它也能結合IPSec,提高資料安全性(相對於PPTP而言更安全)。另外,L2TP可以直接透通NAT,不需要打開防火牆的Port或是占用DMZ的位址。因此,可以預期的是它慢慢地會取代PPTP,成為VPN Tunnel的主流。

L2TP的驗證方式可分為兩階段:電腦驗證及使用者驗證。電腦的驗證可採用憑證驗證或者採取預先共用金鑰(Pre-share Key,PSK)驗證,在IPSec進行SA的建立時同時完成。使用者的驗證方式則採用PPP的驗證,而EAP、MS-CHAP V1、V2、CHAP、SPAP及PAP都是可以使用的協定。至於資料加密的部分,L2TP使用IPSec來進行資料的加密,可使用DES(Key長度為56位元)或者Triple DES(3DES,長度為56、112、168位元)。

L2TP與PPTP設定上幾乎完全相同,在此僅列出設定上不同的部分。

protocol的部分記得要更改為l2tp。另外,在建立Tunnel時不需要認證,因此這裡把它no掉。而其餘的部分,例如帳號密碼、IP POOL、interface Virtual-Template等設定,同樣要進行設定,這部分與PPTP幾乎完全相同,就不再贅述。

L2TP客戶端配置

完成L2TP相關設定後,若馬上建立並進行連線,會得到錯誤代碼789的回應。這是因為Windows電腦預設會建立自動使用CA驗證的篩選器,而不會檢查本機或作用中的目錄IPSEC原則。中文的說明不易理解,可以參考微軟網頁的說明(http://support.microsoft.com/kb/258261/en-us)。

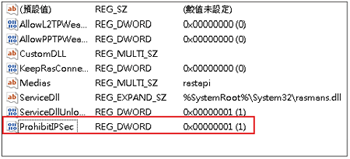

若要讓它檢查本機或作用中的目錄IPSEC原則以便成功建立L2TP連線,必須修改其機碼(Registry)值。因此必須使用登錄編輯器(regedit.exe),在登錄中找到下列機碼:

首先建立一個DWORD值(32位元),將其名稱設定為「ProhibitIPSec」,並設定其值為1,如圖14所示。

|

| ▲圖14 Registry設定ProhibitIPSec = 1。 |

進行L2TP撥號連線

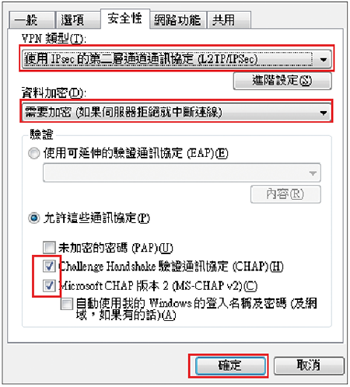

L2TP在Windows 7的連線建立流程與PPTP幾乎完全相同,只有在安全性的部分有所不同。在「VPN類型」須選擇【使用IPsec的第二層通道通訊協定 (L2TP/IPSec)】,並在「資料加密」部分則設定成【需要加密 (如果伺服器拒絕就中斷連線)】,如圖15所示。

|

| ▲圖15 設定L2TP連線安全性。 |