這裡以實作的方式講解並示範如何建立DMVPN(動態多點VPN),而為了避免明碼傳送時讓駭客有輕易假造封包的機會,還會進一步使用IPSec對資料的傳遞加以保護。

然後,設定nhrp的network-id為1,其他辦公室必須指定相同的network-id。

緊接著,設定在此介面上開啟OSPF,讓它動態地交換路由資訊。

然後,完成tunnel的相關設定。指定tunnel的來源是FastEthernet0/0(對外的Public IP),設定其mode為gre tunnel並使用multipoint模式。

由於這裡的hub會受理來自任何IP的連線要求,因此還要設定一個key 100000,以過濾不請自來的各種連線需求,以保護此連線不會被駭客輕易的連進來。

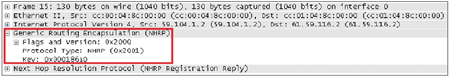

先簡單驗證一下剛才的設定,如圖3所示。可以看出NHRP協定正常運作中(它屬於GRE協定),並且key是0x000186a0,此為16進位的表示方法,換算成10進位的話就是先前設定的100000。

|

| ▲圖3 驗證GRE相關設定。 |

最後,加入OSPF的相關設定,讓路由表能自動交換並學習。

設定其Process ID為1,並且將本機連接的網段都設定上去。因此,指定了10.0.0.0/24及192.168.0.0/24的網段。

此時,由於其他路由器尚未進行相關設定,因此OSPF和interface Tunne0目前都是起不來的。等其他路由器設定完成後,再來檢驗設定的成果。

TC Office相關設定

由於TC Office與KH Office的設定幾乎完全相同,因此僅列出TC Office相關設定。

同樣指定其對外IP為61.59.116.2,並設定對應的預設路由往61.59.116.1遞送。

接著,指定LAN IP。192.168.1.1是TC Office當地電腦的預設閘道。

再來,同樣進行Tunnel的相關設定。建立interface Tunnel0,並指定其IP為10.0.0.2,與Main Office的tunnel interface的IP在同一個網段中。

隨即進行NHRP的相關設定,將10.0.0.1(Main Office的tunnel IP)對應到59.104.1.2(Main Office的對外IP)。

其次,指定multicast的NBMA位址是Main Office的對外IP。

接著指定nhrp的netword-id為1,與Main Office相同。

然後指定nhs(next hop server)為10.0.0.1,此為Main Office的tunnel IP。

往下依序完成相關的設定,此處與Main Office相同,不再贅述。

設定完成後,Interface Tunnel 0已經正常運作了,並且可以ping到Main Office的tunnel IP。

接著設定OSPF,同樣設定Process ID為1,並且宣告網段包含10.0.0.0/24和192.168.1.0/24。

然後,驗證OSPF是否有學到Main Office的網段。可以看出TC Office已經透過OSPF學到Main Office的LAN網段。

此時,試著ping 192.168.0.1,以確認線路真的有

連通。