本文利用數位鑑識工具針對越獄前與越獄後之iOS裝置進行資料萃取操作,並分析及展現iOS裝置於越獄前後所萃取資料之成果,證實兩者的成果差異,並提供給偵查人員作為跡證輔助情報。

開始執行萃取操作後,工具便會進行設備狀態讀取與資訊載入動作,讀取載入完成後,就會與使用者確認連接設備的程序,亦即出現該部iPad的型號資訊。

如圖2所示,XRY鑑識工具可同時連結多部智慧型裝置,而資料萃取操作同一時間內僅能針對單一裝置,萃取完成所儲存的結果檔案,也以標的裝置為個體單位,不會造成裝置之間內存資料參雜的狀況。

|

| ▲圖2 連接設備中出現該部iPad型號資訊。 |

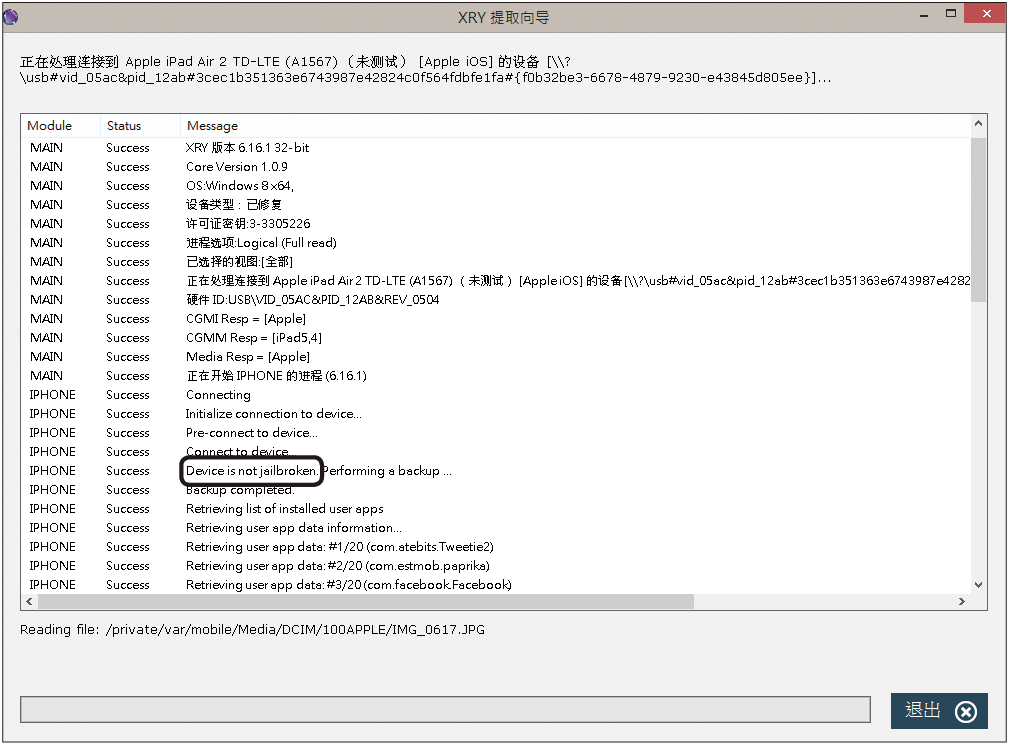

接下來,對此部未越獄的iPad進行邏輯資料萃取,如圖3所示。

|

| ▲圖3 對未越獄的iPad進行邏輯資料萃取。 |

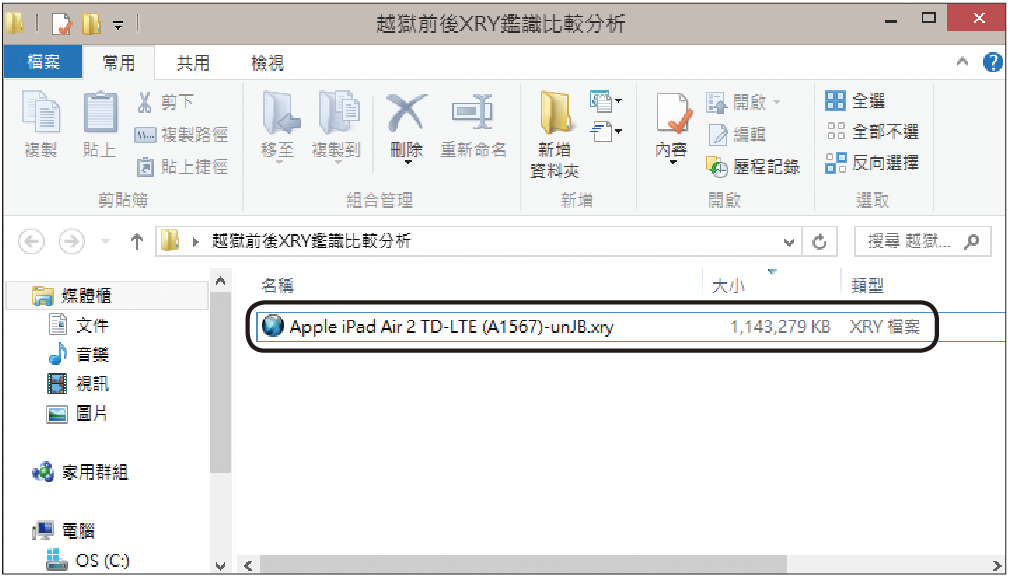

將即將做成的xry檔案命名為「Apple iPad Air 2 TD-LTE (A1567)-unJB.xry」,並儲存至特定資料夾,以方便稍候進行比較與分析步驟,如圖4所示,由此可見萃取出的邏輯映像檔大小為1,143,279KB。

|

| ▲圖4 未越獄狀態下所萃取出的邏輯映像檔。 |

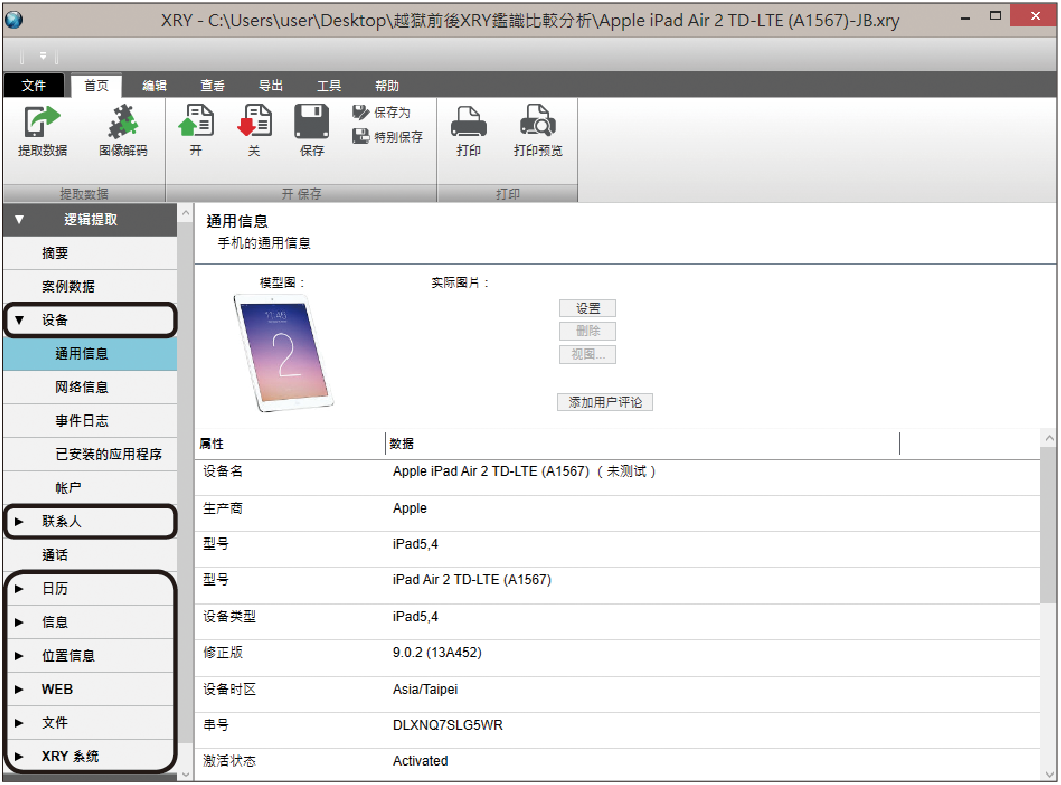

然後開啟這個檔案,來查看所萃取完成的各項類型資料,如圖5所示。開啟檔案檢視正常無誤後,即可開始進行下一個實驗流程。

|

| ▲圖5 未越獄所萃取出的邏輯映像檔中之各類型檔案資料。 |

已越獄狀態iPad Air 2之XRY跡證萃取

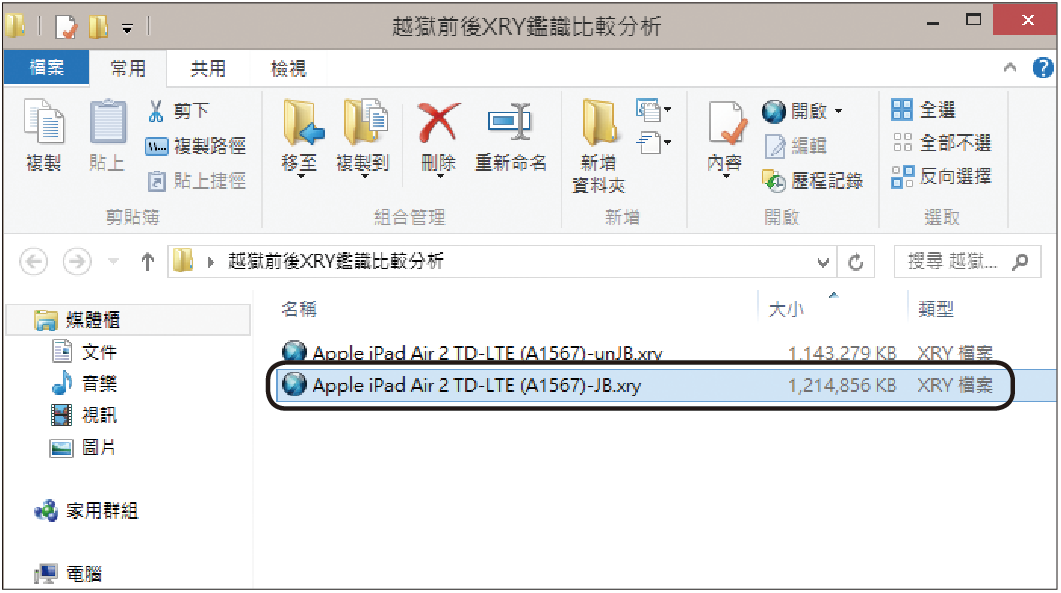

iPad越獄完畢,透過與前節同樣的資料萃取步驟,開啟XRY鑑識工具,對已越獄的iPad再次進行邏輯映像檔萃取,並將萃取完成的檔案命名為「Apple iPad Air 2 TD-LTE (A1567)-JB.xry」儲存至與前節未越獄所萃取出之「Apple iPad Air 2 TD-LTE (A1567)-unJB.xry」相同的資料夾內。

如圖6所示,可明顯看出越獄前的unJB.xry檔案大小僅為1,143,279KB,而越獄後萃取所得的JB.xry檔案大小為1,214,856KB,較unJB.xry檔案大上71,577KB。

|

| ▲圖6 已越獄狀態下所萃取出的邏輯映像檔。 |

然而,考慮到造成映像檔案大小不同的原因,可能具有執行越獄程序本身所帶入的檔案,而造成映像檔差異的因素,所以這兩個映像檔案,無法果斷由檔案大小變化來判斷所萃取出之映像檔案的差異性。

然而,由圖5與圖7中,可明顯看出圖7中已越獄後萃取出的邏輯映像檔案類型,明顯較圖5中未越獄所萃取出的邏輯映像檔案類型要多了許多類型資訊。

|

| ▲圖7 已越獄後萃取出的邏輯映像檔中之各類型檔案資料。 |

由此可知,雖無法精細判斷JB.xry檔案較unJB.xry檔案多出多少容量的萃取資料,但由圖5與圖7中可明確判別JB.xry檔案確實在萃取檔案類型上優於unJB.xry檔案。

越獄前後資料萃取結果之分析與比較

前面透過XRY鑑識軟體工具,分別對越獄前以及越獄後之iPad進行邏輯映像檔萃取,接下來將對這兩個檔案進行分析與比較,究竟越獄前與越獄後所取得的映像檔內容差異為何。

當中由越獄後所萃取的映像檔「Apple iPad Air 2 TD-LTE (A1567)-JB.xry」,以下簡稱為「JB.xry」,較越獄前所萃取的映像檔「Apple iPad Air 2 TD-LTE (A1567)-unJB.xry」,以下簡稱「unJB.xry」,所多出的資料內容為何,而所多出的資料內容是否為有用途的關鍵跡證,足以輔助釐清真相,抑或推動案情發展,將在此做討論。

由圖6中可明顯看出JB.xry與unJB.xry在檔案大小上已有顯著差異,分別開啟這兩個檔案進行對照,可發現主項目中unJB.xry檔案具有三項種類的萃取資料,分別為設備、文件以及XRY系統等三項,如圖8所示。

|

| ▲圖8 unJB.xry的資料種類項目。 |