Injection做為攻擊手法,針對受駭端主機及攻擊端主機討論完整的鑑識分析方法,以找出攻擊端及受駭端之證據關聯性,串聯整起資安攻擊事件。

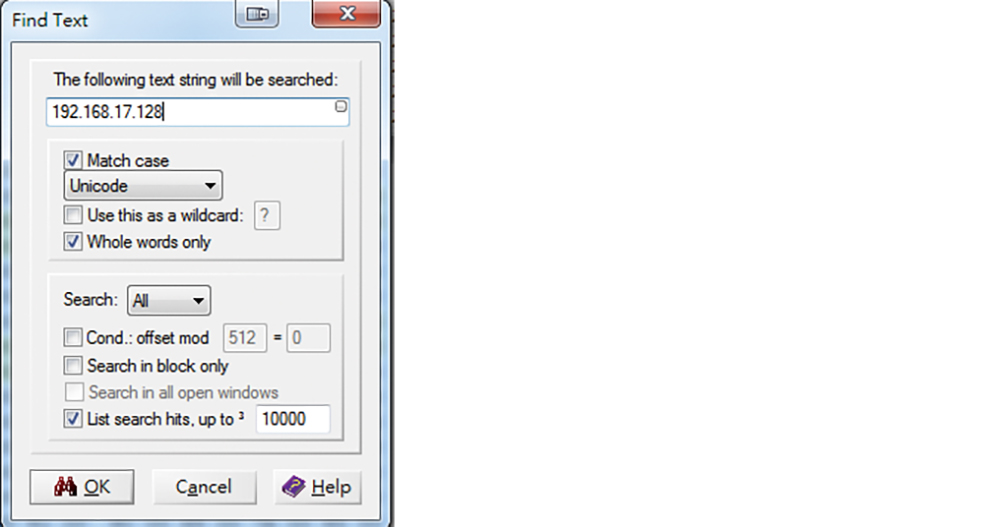

鑑識人員利用FTK Imager取得記憶體的映像檔之後,隨即透過WinHex工具搜尋記憶體的內容,查看是否能夠找到小雅電腦有連線到該網站伺服器的紀錄,因此利用該網站網址為關鍵字進行搜尋,如圖7所示。

|

| ▲圖7 以網址「192.168.17.128」為關鍵字搜尋。 |

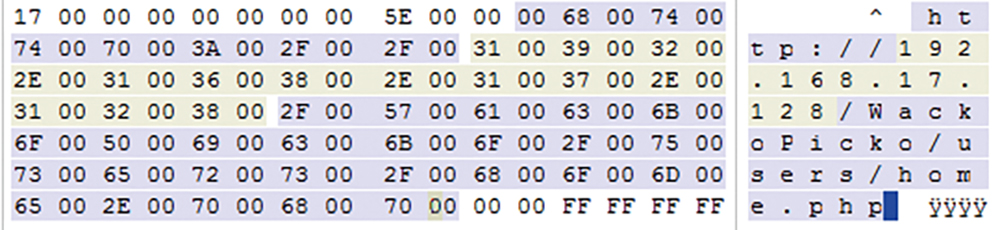

而其搜尋結果則如圖8所示,確實發現小雅曾經連線瀏覽該網頁。

|

| ▲圖8 找出連線到該網站的紀錄。 |

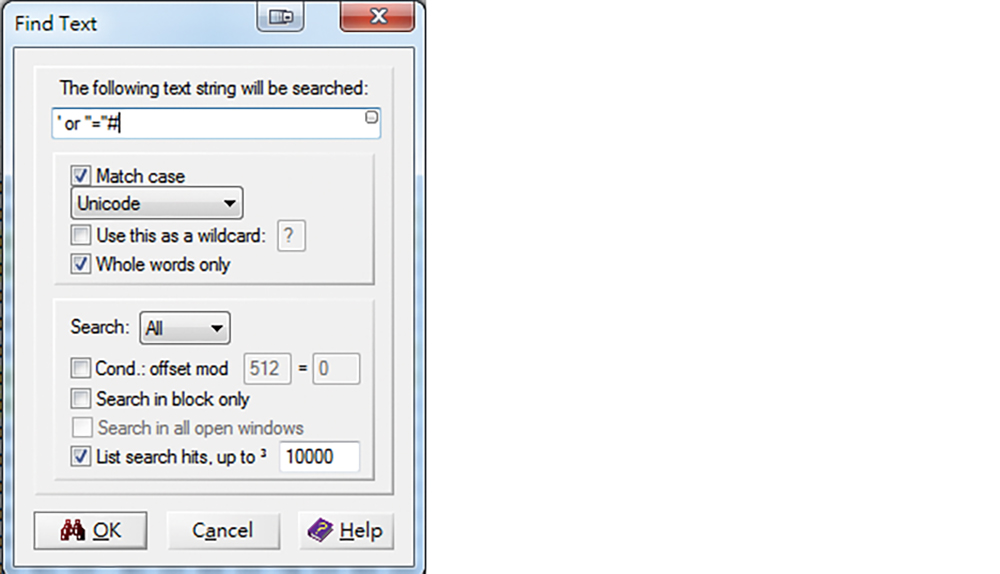

因為已經搜尋到連線資訊,於是鑑識人員進一步搜尋是否有輸入SQL Injection語法之紀錄,並利用已知的攻擊語法,嘗試進行關鍵字搜尋,如圖9所示。

|

| ▲圖9 以「' or ''=''#」為關鍵字搜尋。 |

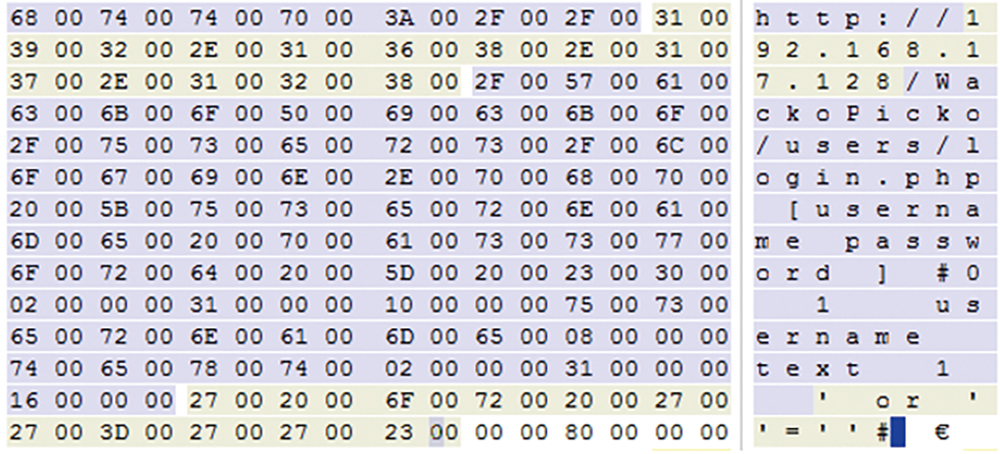

而且,從所得鑑識結果中確實發現B君不僅曾經連線至該網站,並有輸入SQL Injection語法之嫌疑如圖10所示。

|

| ▲圖10 疑似SQL Injection語法之字串。 |

最後經調查人員訊問下,小雅終於承認其利用SQL Injection手法入侵該網站,並竊取該網站會員相關資料,調查人員隨即將小雅移送法辦。

結語

在資安事件發生之後,鑑識人員如何以數位鑑識方式獲取遭受攻擊的紀錄,進而證明並追查其攻擊來源是值得進一步討論的重點,而本文針對SQL Injection攻擊方法討論全面性的鑑識方案,希望藉由整合攻擊端與受駭端所取得的數位證據,完整串聯整起資安事件的發生始末,還原SQL Injection攻擊的事實真相。透過本文所討論的鑑識方法,可作為鑑識人員未來調查資安事件的參考方向。

<本文作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>