本文以Android手機示範非法者使用Evernote之筆記服務及利用Work Chat進行溝通,而鑑識人員使用手機備份工具對手機儲存裝置內容進行邏輯萃取,並結合所發現的事實與數位跡證分析結果,來證明非法者之間確實有非法意圖聯絡。

萃取出的ab檔必須與sh腳本檔案一同複製到指定的Cygwin資料夾路徑下,再啟動Cygwin程式並下達指令以解壓縮該ab檔。解壓縮完成後,就可於前述指定路徑下找到目標資料夾「com.evernote」,該資料夾內含有諸多檔案可供檢視和分析之用,如圖15所示。

|

| ▲圖15 Cygwin資料夾路徑下的「com.evernote」資料夾。 |

2. 檢視使用者資訊及裝置資訊

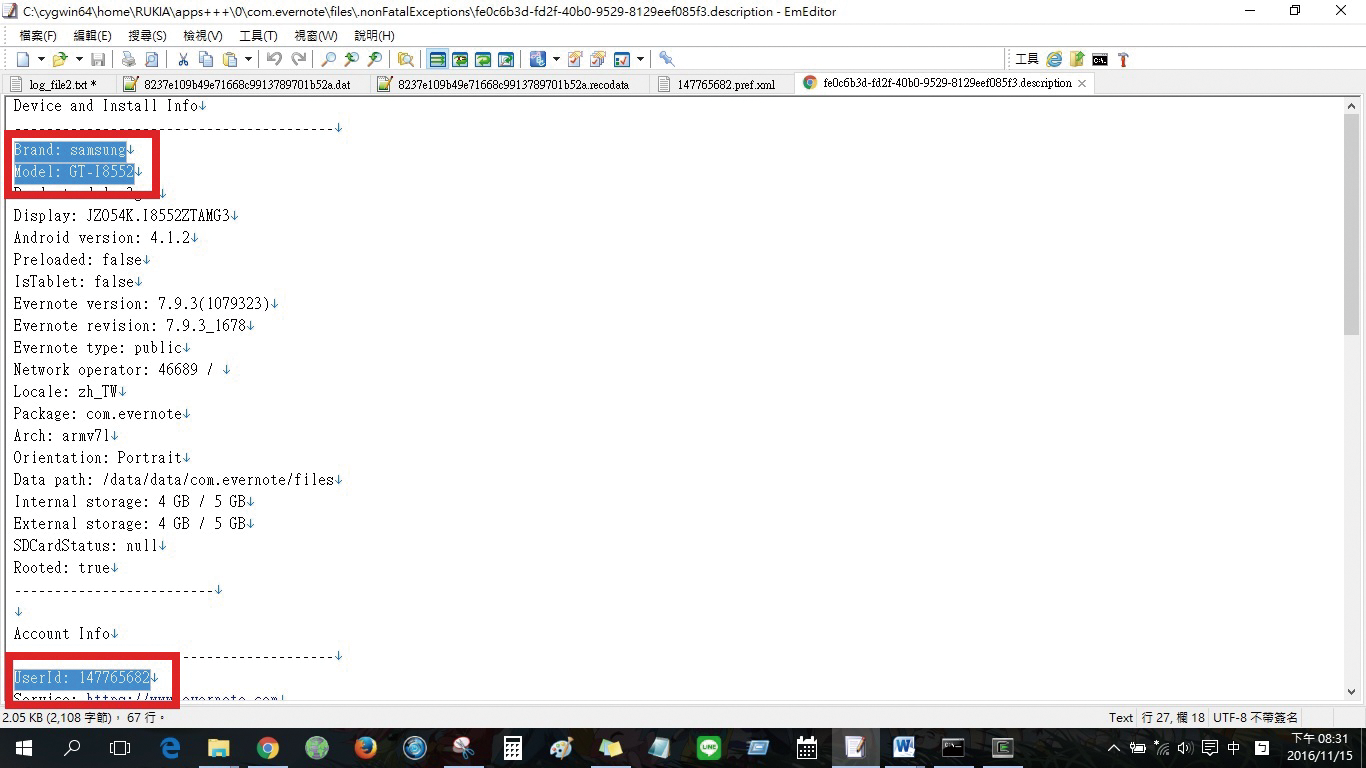

進入「\com.evernote\files\.nonFatalExceptions」資料夾,以EmEditor開啟「fe0c6b3d-fd2f-40b0-9529-8129eef085f3.description」檔案。

該檔案中記錄了手機和安裝資訊,以及帳戶資訊。手機和安裝資訊部分,顯示該型號GALAXY WIN I8552之手機上有安裝Evernote應用程式的紀錄,而在帳戶資訊部分,UserId為147765682,如圖16所示。

|

| ▲圖16 description檔案中記錄了裝置資訊和UserId。 |

另外,在PromoUtil.pref的XML檔案中,發現DEVICE_ID的值為357189050533363,與本次實驗所用之手機IMEI碼吻合,如圖17和圖18所示。

|

| ▲圖17 DEVICE_ID值為357189050533363。 |

|

| ▲圖18 IMEI碼亦為357189050533363。 |

另於「\com.evernote\shared_prefs」資料夾底下,發現一XML檔案「147765682.pref.xml」中記錄有使用者資訊,包括UserId的值為147765682,使用者名稱為neckofgod123,以及使用者登入信箱,如圖19及圖20所示。

|

| ▲圖19 UserId為147765682,使用者名稱為neckofgod123。 |

|

| ▲圖20 登入信箱是neckofgod123@gmail.com。 |

而經查,阿浣擁有一組帳號為neckofgod123的Gmail信箱。因此可認為以147765682為名的各個資料夾和檔案,係根據阿浣於Evernote上的活動所形成之紀錄。

3. 檢視Log檔、db檔及其他檔案

進入「\com.evernote\files\.logs」資料夾,以EmEditor開啟log_file2.txt檔案,如圖21所示。

|

| ▲圖21 以EmEditor檢視Log檔。 |

Log檔內記錄了阿浣曾於2016年10月10日19:22開啟阿池傳給他一個名為「where」的筆記,而其GUID為189e8a32-36c6-4ed9-be0d-ce22780bd6e4,如圖22所示。

|

| ▲圖22 於Log檔中檢視相關資訊。 |

又於「\com.evernote\files\user-147765682\notes\189」資料夾裡發現一名為189e8a32-36c6-4ed9-be0d-ce22780bd6e4的資料夾,如圖23所示。

|

| ▲圖23 資料夾名稱為189e8a32-36c6-4ed9-be0d-ce22780bd6e4。 |

進入資料夾,可見其內有四個檔案。以Chrome瀏覽器開啟「8237e109b49e71668c9913789701b52a.dat」檔案,顯示內容中之場景確實為贓款藏匿處,如圖24所示。

|

| ▲圖24 找到贓款所在之處。 |

以EmEditor開啟content.enml檔案,顯示該則筆記包含一張圖片,筆記內容為「you know」,如圖25所示。而瀏覽了阿池手機上Evernote的筆記清單,亦可發現有同一則筆記。

|

| ▲圖25 content.enml檔案中記載筆記類型及記事內文。 |