本文以Android手機示範非法者使用Evernote之筆記服務及利用Work Chat進行溝通,而鑑識人員使用手機備份工具對手機儲存裝置內容進行邏輯萃取,並結合所發現的事實與數位跡證分析結果,來證明非法者之間確實有非法意圖聯絡。

|

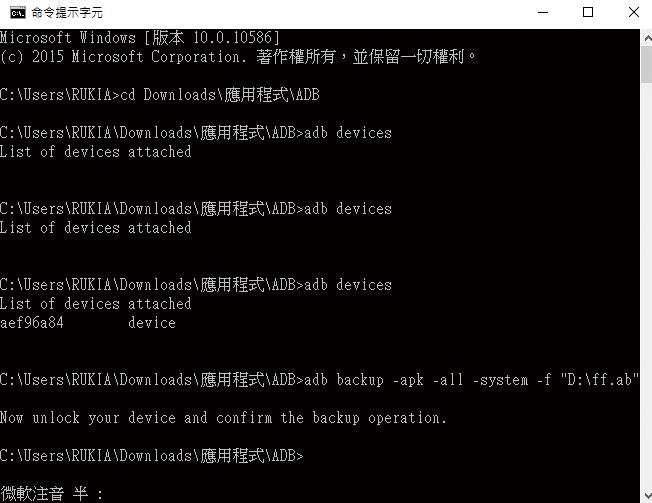

| ▲圖10 成功備份至電腦D槽。 |

|

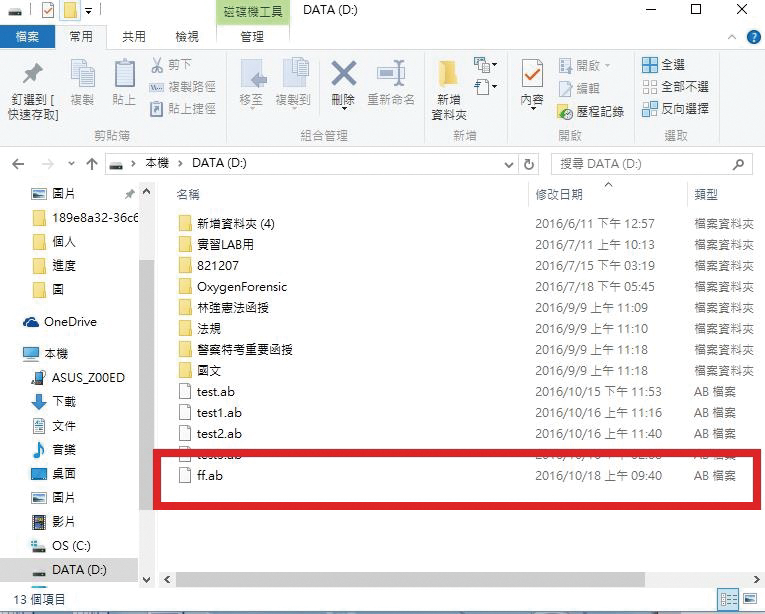

| ▲圖11 ADB備份結果為一個ab檔。 |

3. 以Cygwin進行解壓縮

首先安裝Java及設定環境變數,接著根據電腦系統類型安裝Cygwin程式,而Cygwin程式可自Cygwin網站下載。本次操作中,使用的是64位元版本。

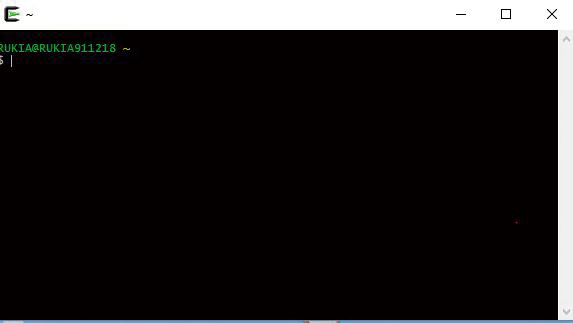

將以ADB指令備份的檔案ff.ab以及sh腳本檔案複製到Cygwin資料夾裡的「home\(使用者名稱)」底下,例如「C:\cygwin64\home\RUKIA」,然後開啟Cygwin64 Terminal,如圖12所示。

|

| ▲圖12 Cygwin程式介面。 |

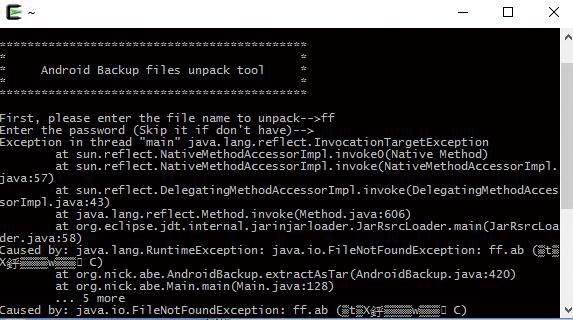

執行解壓縮動作,下達「./unpack.sh」指令,接著就會開始運行腳本,如圖13所示。解壓縮完成後,可於「\cygwin64\home\(使用者名稱)」路徑下看到一個名為「apps」的資料夾,資料夾裡即為先前步驟中所備份的手機內部記憶體內容。

|

| ▲圖13 Cygwin正在解壓縮。 |

4. 檢視檔案內容

使用EmEditor、Chrome瀏覽器及Sqlite Expert Personal檢視檔案內容,搜尋手機使用者所留下的蛛絲馬跡,包含對話紀錄及共同編輯紀錄等,與相關事實進行比對,證明非法者間確實有犯意聯絡,以解釋、還原事件過程。

情境演練

首先說明案件背景,然後進行數位鑑識步驟。

了解案件背景

阿浣與阿池同為詐騙集團之一員,阿浣為車手頭,阿池為車手,阿池至提款機提領30萬元後,先自贓款中取走分成的3萬元,再將剩餘27萬元的贓款丟包於阿浣指定的地點。

當阿浣欲前往該指定地點取回贓款時,該贓款丟包地點已先為第三人所發現,因此經該第三人向相關單位檢舉,執法人員便於現場埋伏等候阿浣前來取款。阿浣抵達現場後,使用其所擁有的Samsumg GALAXY WIN I8552手機,透過Evernote的Work Chat之分享記事功能,與阿池確認藏匿贓款的地點及金額事宜。

此時,執法人員趁阿浣無防備時,將阿浣逮捕,阿浣來不及將手機內的資料刪除。而阿池亦於前往他處提款機提領他筆詐騙贓款時,為執法人員所逮捕,身上起出平板一台,並承認自己就是車手,自提領出來的贓款取得報酬後,剩餘贓款都是上繳給阿浣。

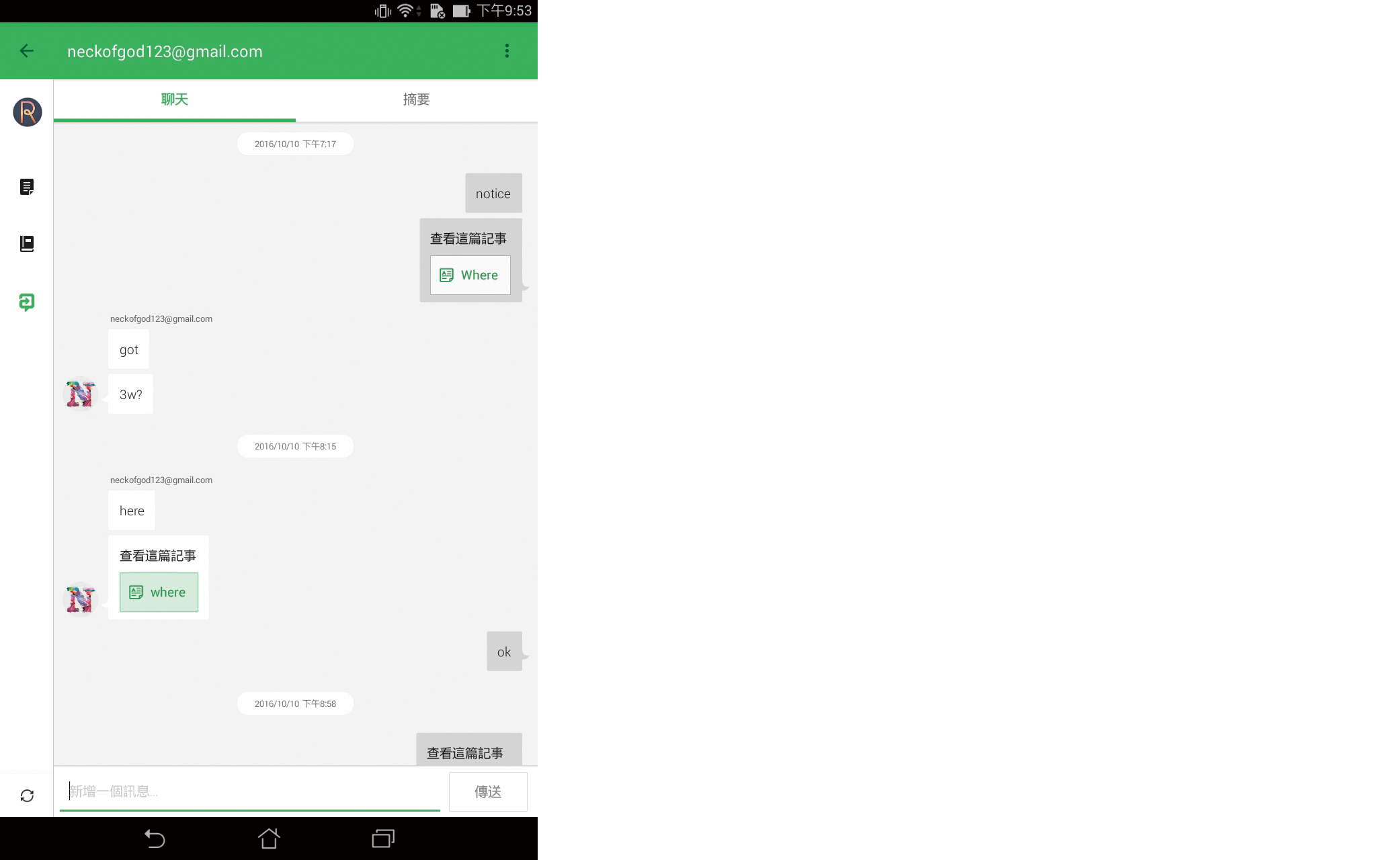

現今已透過阿池提供的Evernote帳號登入服務,並於Work Chat上發現阿池與阿浣的對話紀錄,如圖14所示。然而,阿浣仍矢口否認自己即為詐騙集團之車手頭。

|

| ▲ 圖14 阿池提供與阿浣的對話紀錄。 |

鑑識步驟說明

在該情境中,阿浣使用的是Samsumg GALAXY WIN I8552(Android版本為4.1.2)手機。為了將手機內的資料萃取出來,鑑識人員在電腦上使用ADB和Cygwin進行邏輯萃取及解壓縮,之後使用EmEditor、Chrome瀏覽器及Sqlite Expert Personal來檢視萃取出的log檔、db檔、圖檔及文字內容。

1. 鑑識前先行程序

首先啟動飛航模式,並於電腦端安裝手機驅動程式,接著在手機端進入開發人員選項中,並開啟「USB偵錯」選項,讓手機進入除錯模式,再將手機以USB傳輸線連結至電腦。

啟動ADB程式,鍵入ADB指令確認手機連結上電腦後,接續下達指令將手機內部記憶體內容以邏輯萃取的方式備份至電腦,此時萃取出的記憶體內容是一個ab檔。