本文將以利用行動通訊軟體散布惡意影像之犯罪為例,針對行動裝置中的惡意影像進行鑑定判別,並進一步分析來源與行動通訊軟體之通訊對象,找出散布惡意影像的犯罪者。

檢視嫌疑人Mickle的LINE通訊紀錄

嫌疑人Mickle所使用的手機型號為Samsung Note 3(Android 4.4.2),且因嫌疑人Mickle需要操作惡意軟體,所以手機有執行過Root程序。

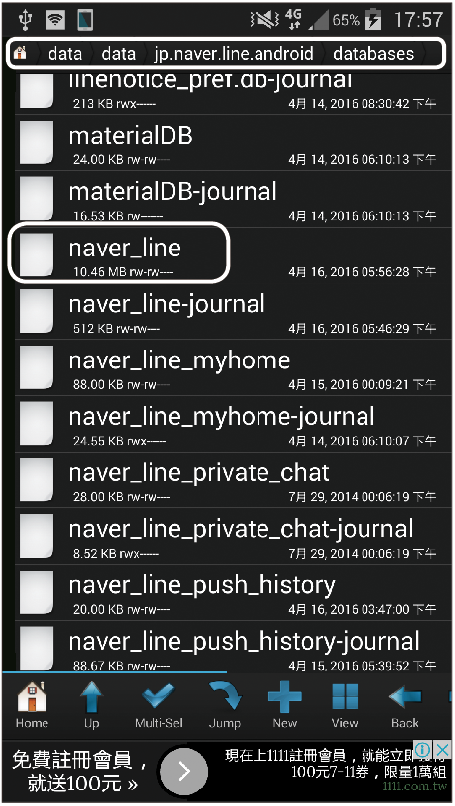

鑑識人員搜尋存於「/home/data/data/jp.naver.line.android/databases」路徑下的「naver_line」檔案(此為Android系統中LINE對話紀錄檔案,如圖16所示),並將「naver_line」匯入SQLite Manager中檢視。

|

| ▲圖16 Android中存放LINE紀錄檔案路徑。 |

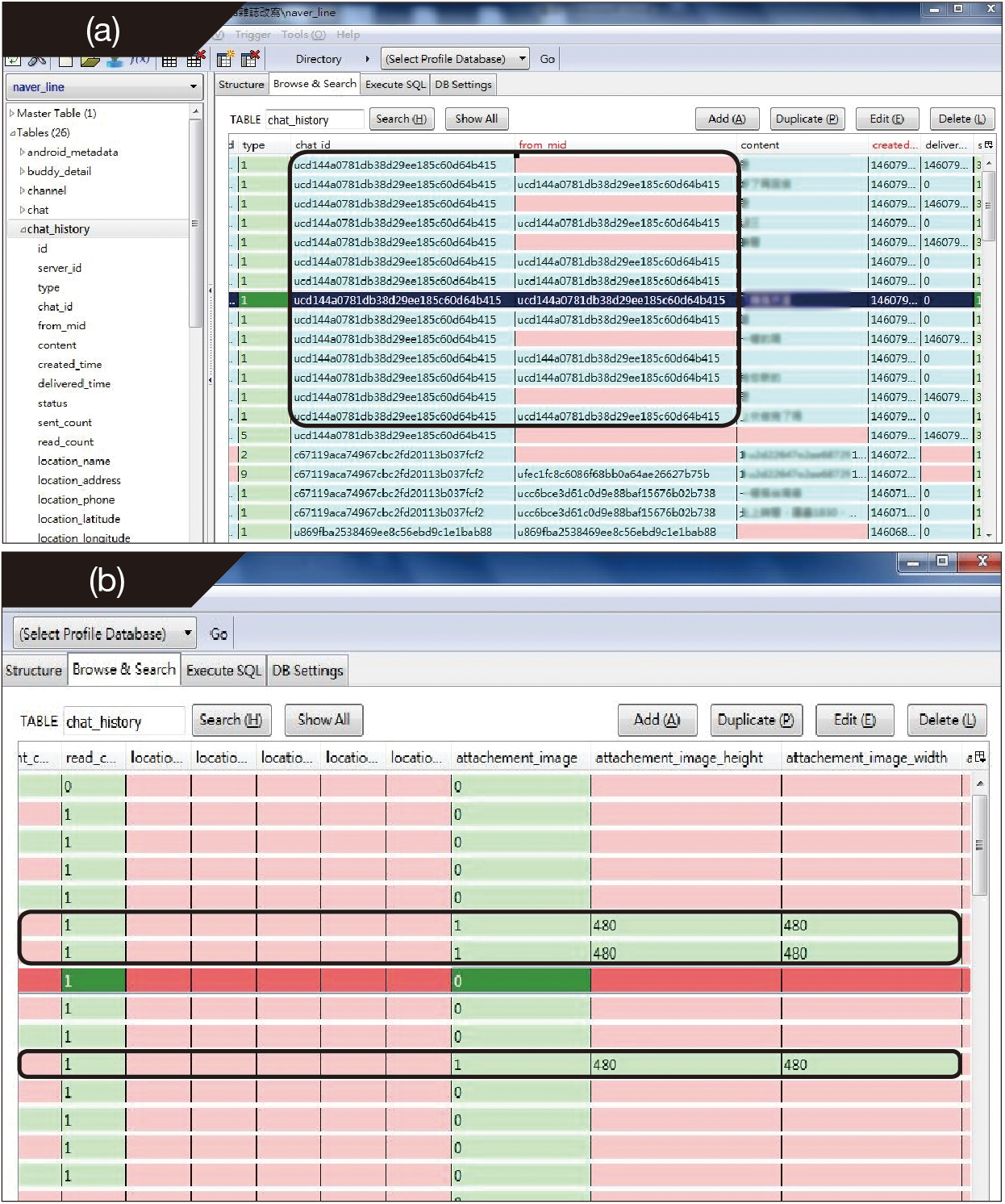

首先查看資料表「chat_history」中的「content」欄位,比對於受害者Ahsoca的iPhone所取得的對話紀錄,發現有同樣的對話內容,另外於「attachement_image」欄位發現有相同影像傳送的紀錄,確認其對話對象皆為「ucd144a0781db38d29ee185c60d64b415」,如圖17所示。

|

| ▲圖17 (a)(b)皆為chat_history資料表內容。 |

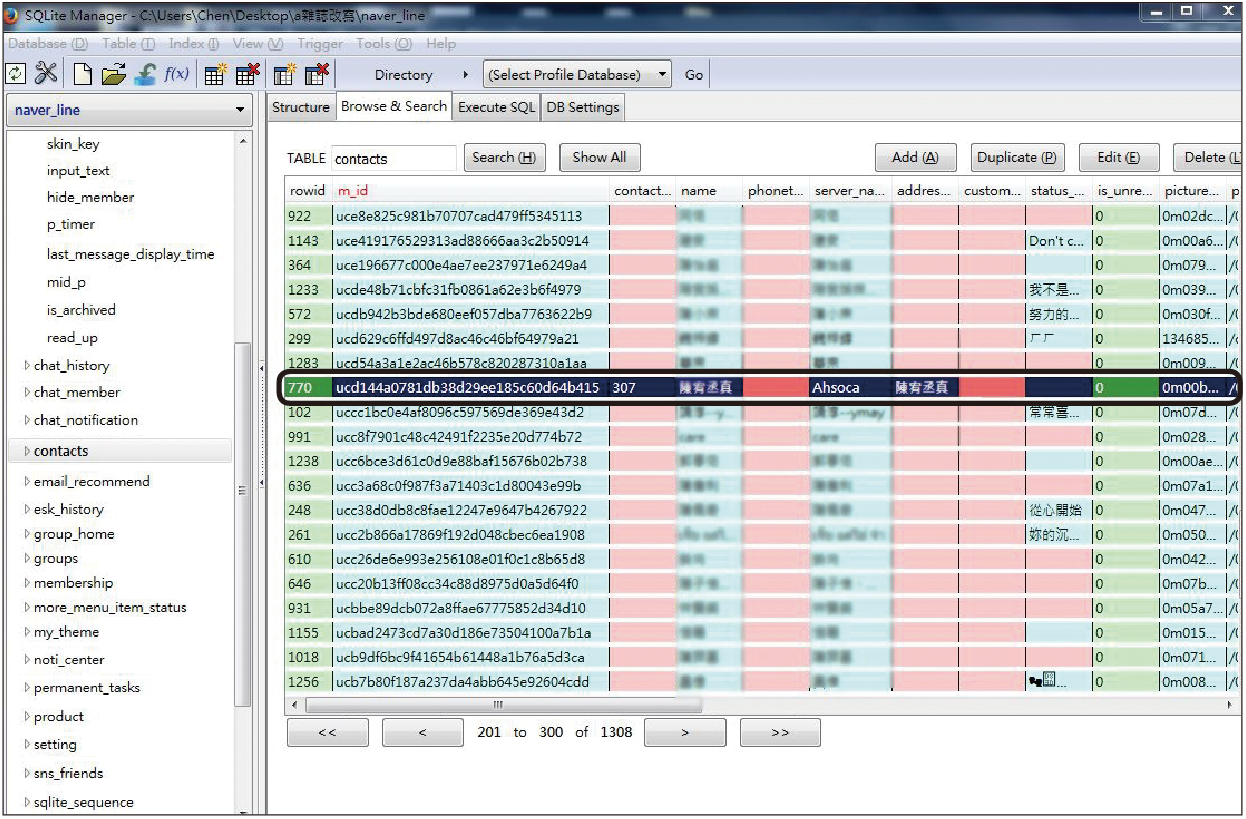

其次,查看資料表「contacts」,檢視嫌疑人Mickle的LINE聯絡人資訊,搜尋「ucd144a0781db38d29ee185c60d64b415」,發現「server_name」為「Ahsoca」,與受害者名稱相同,如圖18所示。

|

| ▲圖18 比對contacts資料表內容。 |

證實嫌疑人Mickle確有利用LINE發送相關影像檔案給受害者Ahsoca,與受害者Ahsoca的LINE對話紀錄不謀而合。

結語

以往iDevice因為其系統具有獨特性,使得該系統安全性高於其他廠商所推出的系統,但在最近CVE Detials公布了2015年全球系統與程式漏洞數量排行榜,發現有關Apple公司Mac OS X及iOS的漏洞數量竄升至排行榜前兩名,本文提出之案例,恰有可能是駭客透過未知的漏洞來完成這類型的資安攻擊事件。

由於影像鑑識偵測分析技術對於一般人員的技術門檻較高,不易自行完成分析工作,所以本文介紹如何使用Open Source工具快速進行影像鑑識偵測分析工作,並透過數種工具的交叉驗證下,提供鑑識人員作為判斷方向,同時可搭配其他數位證據追查惡意檔案來源,得以掌握重要數位證據。

<本文作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>