NSX除了一般常見的應用之外,也有跨多個資料中心間的運作式。本文將說明三種不同虛擬化環境跨中心架構,比較彼此間的差異,然後介紹各種不同的連接方式,說明在何種情況之下,該採用那一種最合適的方案。

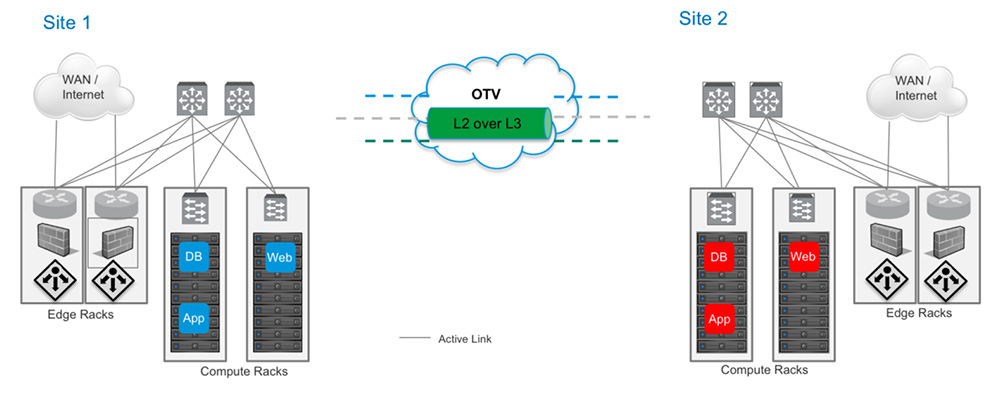

租用三層實體線路,以實體交換器支援的L2-over-L3技術建立跨中心網路

如果向Service Provider租用的是三層線路,一般來說,在跨Site間網路會比較穩定也較不會有廣播風暴產生。而二層業務網路要跨中心間的三層實體網路連通,可以考慮使用實體交換器上支援的L2-over-L3封裝技術來提供(圖5),常見的有Cisco的OTV(Overlay Transport Virtualization)技術,或是現在也會透過實體交換器上的VXLAN+BGP(EVPN)的方式來運作。

|

| ▲ 圖5 向線路服務提供商租用三層實體線路,以實體交換器支援的L2-over-L3技術建立跨中心網路。 |

這同樣是很多大型企業採用的方法。但同樣地要考慮以下的事項:

不是每台網路設備都能支援這些技術,可能是專屬設備,而具備這些能力的硬體交換器通常也不便宜。

如同前面談到的,若業務網路很少而且很固定,這個方案應該很穩定。但是如果業務網路天天有新需求要異動,網路Team這邊維運的Effort會相當大。

另外,這類技術會碰到一個麻煩狀況:既然需要採用封裝,原來的網路封包就會變大,這代表中間的實體線路必須支援大封包(Jumbo Frame)通過。當封裝是限制於同一個企業自己的資料中心內時,這個問題通常不大,是網路Team可以自己解決的;但當Jumbo Frame要通過中間的跨中心線路時,服務提供商能不能配合進行相關調整,就是大問題了。真的有聽過相關專案卡在這裡的限制,而被迫變更架構。

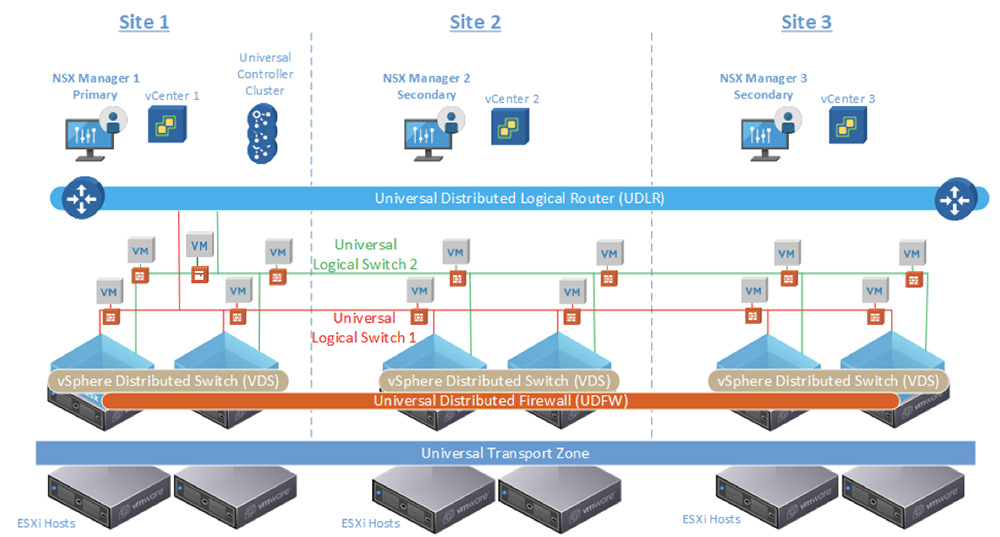

租用三層實體線路,用NSX的Logical Switch技術建立跨中心網路

用NSX的Logical Switch技術建立跨中心網路的優點很明確,大家若已熟悉NSX方案,必定理解NSX的Logical Switch可以快速大量地建立,維運非常單純,異動時也不必更動任何底層網路設備或線路的配置(圖6)。有多個租戶、多個業務要大量產出跨中心二層網路時,用NSX的邏輯交換器是維運極為單純的方法。

|

| ▲ 圖6 向線路服務提供商租用三層實體線路,用NSX的Logical Switch技術建立跨中心網路。 |

而另外兩個重要優點,但在本篇先不談的,是採用NSX時,能夠利用Logical Router達成跨中心間的路由最佳化,以及藉由Distributed Firewall取得虛機在雙中心間遷移或災備切換時,不需要調整防火牆政策。這邊的跨中心三層與四層網路的好處,是前面的實體網路或實體設備方案無法達成的。

這裡想特別說明的是它的缺點。筆者與很多經銷夥伴的架構規劃師與工程師討論過相關議題,要純粹僅用NSX的邏輯交換器來建立完整的跨中心二層網路,是極不容易的,主要原因說明如下:

邏輯交換器可以建立多個資料中心「虛機」間的二層連接。但是,這個技術目前「只服務虛機」,如果大家還要把兩個資料中心間的實體設備也透過這方式二層連在一起,那就沒辦法了。但誰的資料中心完全沒有實體機呢?

此外,邏輯交換器底層用VXLAN,一樣要Jumbo Frame,一樣要確認服務提供商租用的三層實體線路能夠支援大封包才行。

目前看到客戶在這邊的應用是,NSX Logical Switch主要使用在「虛擬環境」內的二層線路連通,例如虛擬化的測試雲、虛擬資源池的業務機器災備等等。

簡而言之,邏輯交換器的應用範圍請限制在vSphere資源池的虛機內,而不要想像其可以取代資料中心內與之間的基礎實體網路設備功能。只要使用情境正確,這個機制是能夠相當順利落地應用的。

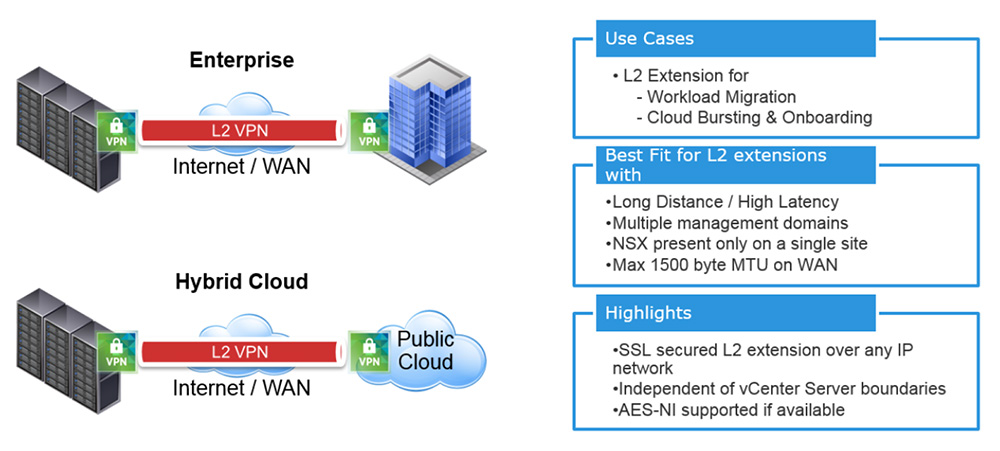

租用三層實體線路,用NSX的L2VPN技術建立跨中心網路

租用三層實體線路,用NSX的L2VPN技術建立跨中心網路,如圖7所示,NSX內的L2VPN技術有以下幾個重要的優點。

|

| ▲ 圖7 向線路服務提供商租用三層實體線路,用NSX的L2VPN技術建立跨中心網路。 |

首先是沒有MTU限制。在很多跨中心環境內如果線路服務提供商無法提供Jumbo Frame,除了重新拉線外,這很可能是將兩邊二層線路連通的唯一方法。

第二,可以支援實體業務機器的二層互聯。L2VPN兩端可以做VLAN-VLAN、VXLAN-VXLAN、VLAN-VXLAN不同方式的橋接,因此利用這樣的機制,不僅僅是虛機,也同樣可以把兩個資料中心的實體VLAN串接起來。

此外,L2VPN的Client/Server均為NSX內可隨機產出的虛機,不需要額外投資多台硬體設備。

而L2VPN方法的問題是:類似實體環境,管理者得要一對一對網路手動接起來。業務網路少的時候沒問題,業務網路多又快速異動時,維運與配置會很辛苦。此外,頻寬有上限,考量到用軟體虛機加解密等要求,目前NSX單對L2VPN的頻寬上限約為1.4Gbps。

光問「兩個資料中心間網路要怎麼連」,就是一個超大的題目。不同的情境,會有不同的選擇。事實上,這與建置單一資料中心要確認的需求很像。如果在兩個資料中心間,要打通的二層業務網路數量並不多,新增、異動的需求也不大,通常也不用想太多新技術,與網路Team及服務提供商溝通好需求,一次性將實體線路與設備安裝完成即可。

但如果要規劃的方案,符合下面的情境:

‧極為高度虛擬化的兩地以上資料中心,業務系統、測試環境或租戶異動快速,具備大量業務網路跨中心需求。

‧搭配SRM、具備複雜業務網路與安全配置的主從雙中心。

‧第二個資料中心是架構為vSphere的混合雲環境,像是vCAN Partner所提供的公有雲服務,或是即將提供的VMware Cloud on AWS等等。

這時候,建立跨中心基礎實體網路連線後,用NSX來提供業務網路跨Site接取,當然是最合理也最有效益的選擇。

下篇投稿內,將繼續和大家討論若要部署NSX方案在Cross-vCenter環境內,方案管理架構為何。

<本文作者:饒康立,VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、軟體定義網路暨分散式安全防護技術方案的介紹與推廣。>