上次介紹了在開源軟體pfSense上使用OpenVPN套件來建立Site-to-Site VPN,讓pfSense下的電腦都能輕易地透過VPN連線取得遠端的資源,本文接續介紹CA的其他相關運用:透過CA在兩部Cisco Router之間建立Site-to-Site VPN。

建立IPSec Tunnel

R1與CA的設定大致相同,這裡列出R1的設定,若有不同再加以說明。設定上與之前設定單純IPSec時並無太大出入,僅authentication的部分需改用rsa-sig。

在transform-set的部分,使用AES cipher及HMAC-SHA auth,其名稱為MYSET。

R1限制在192.168.2.0/24往192.168.1.0/24進行連線時才會套用IPSec。

同樣地,CA的部分限制在192.168.1.0/24往192.168.2.0/24連線時才會套用IPSec。

然後設定crypto map,讓其套用MYSET的transform-set,並設定對口為CA的對外IP:203.70.228.5,最後套用ACL 100。

CA的部分也相同,只是對口IP要改成210.66.233.2(R1的對外IP)。

最後,在interface FastEthernet4套用此crypto map:

至此,IPSec Tunnel的相關設定已完成,循例進行相關的測試與驗證。

測試與驗證

分別在CA與R1,帶自己的LAN IP去Ping對方的LAN IP,以驗證IPSec是否有成功建立:

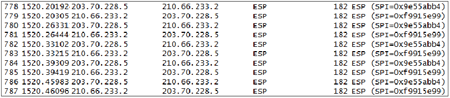

看起來連線已成功建立,但資料傳輸時是否經過加密呢?採用Wireshark進行驗證,從CA帶LAN IP (192.168.1.254)去Ping R1的LAN IP(192.168.2.1)。如圖2所示,僅能看到203.70.228.5和210.66.233.2的Public IP,至於Private IP及採用的協定已經使用ESP加以保護,因此無法直接查看其內容。

|

| ▲圖2 以Wireshark觀察資料傳輸時是否加密。 |

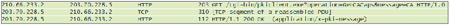

一併驗證R1向CA進行驗證的流程,如圖3所示,R1會先發起GetCACaps的動作。

|

| ▲圖3 R1進行GetCACaps。 |

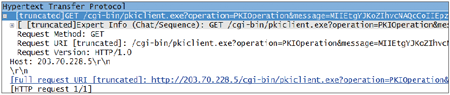

完成之後,R1進行PKIOperaton以驗證其身分,如圖4所示。

|

| ▲圖4 R1進行PKIOperaton。 |

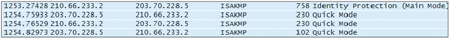

PKI的驗證完成後,ISAKMP使用此憑證身分驗證,確認對方的身分後再建立IPSec Tunnel即可,如圖5所示。

|

| ▲圖5 完成PKI驗證建立IPSec。 |

<本文作者:丁光立,在ISP工作多年。對於Cisco設備較熟悉,除此之外也研究Linux,這幾年慢慢把觸角伸到資安的領域,並會在自己的blog(http://tiserle.blogspot.com/)分享一些實務上的經驗和測試心得。>