本篇將介紹網路上常見的檔案加密與檔案隱藏工具,探討如何進行隱藏資料的追蹤,並透過偽造證件集團之情境案例來說明相關的數位鑑識調查過程,藉此有效地萃取證據。

經由現場鑑識人員勘驗,該電腦主機為開機狀態,所以鑑識人員在合法的鑑識程序下對電腦主機進行硬碟跡證的萃取,但找不到相關證據,而在記憶體跡證中也沒有發現相關的帳冊資訊,合理研判該帳冊資料已被嫌犯利用反鑑識工具藏匿於電腦中。

在案情逐漸陷入膠著之際,鑑識人員透過PowerTool文件檢視器發現,在電腦磁碟C:目錄下疑似有加密後的隱藏檔案,如圖15所示,使得案情露出一道曙光。於是,鑑識人員針對這條線索透過下列的鑑識步驟,解開隱藏於電腦中經加密過的數位跡證:

|

| ▲圖15 找出隱藏於電腦中的加密檔案。 |

搜尋加密軟體相關的密碼檔,但找不到相關的密碼檔,接著對被加密的檔案利用字典攻擊法進行破密,在無法解開加密檔案的前提之下,再進行記憶體跡證的萃取動作(包含分頁檔)。

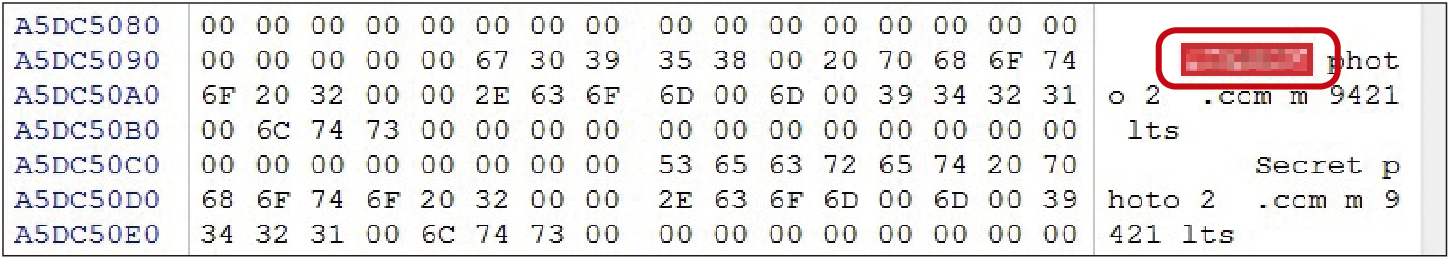

透過與加密軟體相關的關鍵字(如password)來逐一搜尋記憶體內容,可找到檔案密碼。另外,也發現透過被加密的檔案名稱「Secret photo 2」作為關鍵字進行搜尋,能夠更快速地找到該檔案加密的解鎖密碼,如圖16所示。

|

| ▲圖16 在記憶體中找到加密軟體登入密碼與檔案加密密碼。 |

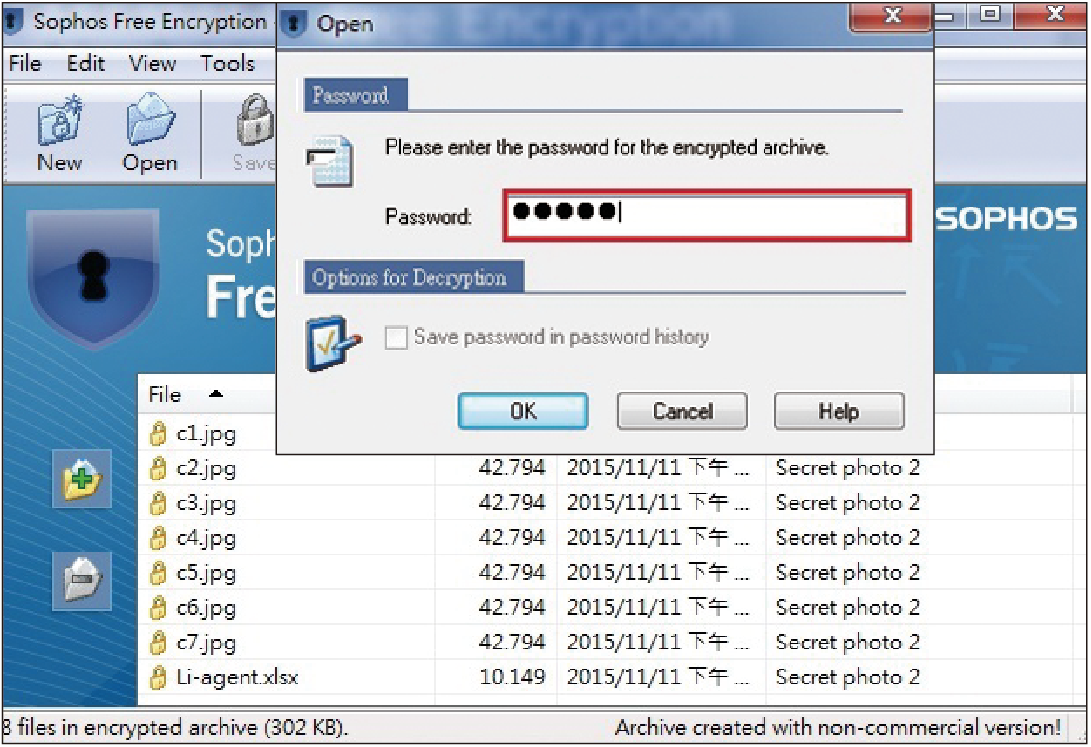

輸入檔案加密的密碼後可以解開檔案加密的文件,開啟檔案後即可清楚地檢視檔案中的文件內容,如圖17?18所示。

|

| ▲圖17 輸入檔案加密的密碼來解開加密的資料夾。 |

|

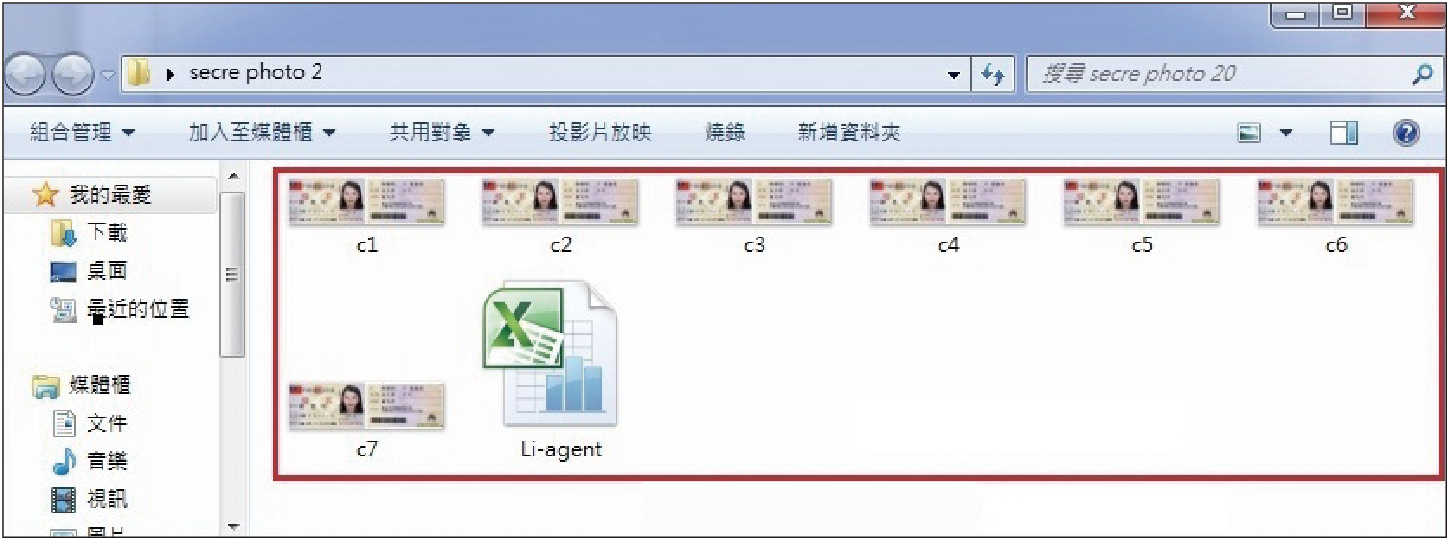

| ▲圖18 從加密軟體中匯出後進行檔案檢視。 |

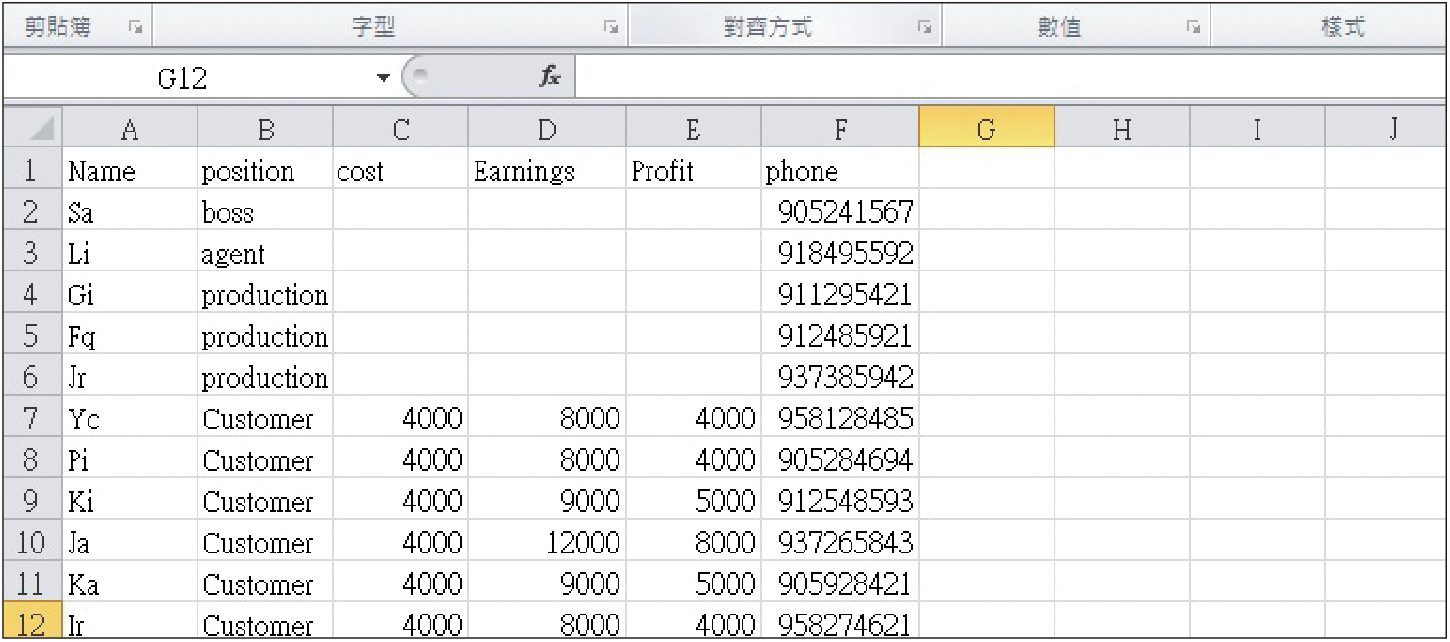

在完成以上步驟之後,可以解開隱藏在電腦主機中的加密檔案資料夾,從檔案資料夾內可發現數個身分證成品的掃描圖檔與一份名稱為「Li-agent」的Excel檔,開啟該Excel檔並檢視其內容可發現多筆交易內容,包含組織上游與客戶的聯絡電話,如圖19所示。

|

| ▲圖19 檢視Excel檔案中的內容資訊。 |

經比對查扣的身分證成品與檔案內容正確無誤後,可推論該Excel檔為嫌犯所記錄的帳冊資料,其中A君可能係屬該集團的中盤商角色,以每張8,000元到12,000元的價格販售給需要的客戶,並以每張4,000元的成本向上游購入相關材料與資訊,以單月售出100張為例,估計1年之不法獲利約上千萬元,所幸即時破獲並瓦解該集團的所有成員。

在本案例的鑑識過程中,由於電腦主機內的關鍵證據已被加密軟體隱藏與加密,且該加密軟體不存在於電腦主機中,使得鑑識分析過程產生困難。

而實驗中所使用Sophos Free Encryption加密軟體採用的是AES 256位元對稱式加密演算法,若採用傳統方式,從解開檔案中的隱藏模式至暴力破解加密金鑰,仍需要一段很長的時間,更遑論使用RSA非對稱式加密演算法,其破解之路更是遙不可及。

因此,這裡採用記憶體鑑識,從分頁檔中找出使用者開啟加密軟體時曾經輸入過的密碼,再進一步對加密檔案進行解密程序。

在記憶體運作的過程中,會將部分不常使用的資料轉存至硬碟中的分頁檔,若只單純地採用記憶體鑑識,勢必很難找到少部分應用程式所儲存的資料,因為部分應用程式在系統內所分配的記憶體優先權較低,所以容易隨著時間釋放出記憶體空間給特定程序所使用。

也就是說,如果使用者不常使用加密軟體進行加解密程序,實體記憶體裡面存放的密碼就會偏向於靜態的資料,並隨著時間釋放後轉存於分頁檔中。因此,當鑑識人員面臨到反鑑識手法時,除了進行記憶體跡證的萃取外,也必須包含分頁檔,若能在記憶體鑑識過程中掌握分頁檔的資料,並且妥善地運用關鍵字進行搜尋,將有助於提高數位證據在獲取階段的完整性,以及分析階段的準確性。

結語

在許多電腦犯罪的案例中,非法者常會利用反鑑識工具將關鍵證據進行抹除或竄改,至於想保留的檔案資料,則會利用加密軟體進行加密或隱藏。為了打擊非法者進行相關的反鑑識操作,勢必得熟悉各種反鑑識工具,嘗試找出有效的鑑識方法。

<本文作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>