在商業利益的驅動下,分散式阻斷服務(Distributed Denial of Service,DDoS)已逐漸成為現代駭客攻擊慣用的手法之一,以往只能仰賴ISP業者,從網路源頭來過濾緩解,如今各家網路安全設備廠商亦陸續推出DDoS緩解設備,讓企業在自家網路閘道口建置過濾機制。

其實DDoS很早就存在,過去的攻擊行為大多屬於流量式攻擊,企業端幾乎沒有防禦能力,必須請上游ISP以人工方式找到有問題的路由並加以阻擋,才得以緩解DDoS流量式攻擊。Arbor Networks台灣區總經理金大剛觀察,自2010年開始出現變化,從幾起資料外洩事件中發現,DDoS已經不再採用流量式攻擊,目標轉移到防火牆、IPS(入侵防禦系統),從資安設備先天的限制著手發動攻擊。

其實專屬設備的硬體設計皆有其規格上限,只要駭客知道目標企業建置的是哪種型號,發動超過規格限制的攻擊,設備系統自然就Crash。「駭客常見的攻擊手法主要是針對狀態表(Concurrent Table),當防火牆、IPS設備同時間可以承載的連線數(Concurrent Session)超過限制,幾秒鐘即可讓系統設備無法運行,最終下線停擺,此時駭客即可趁機進入,順利自核心資料庫撈取資料後帶走。表面上以為是遭DDoS,沒想到背後真正目的是竊取資料。」

不同領域的DDoS方案

Arbor Networks是專注在提供DDoS解決方案的廠商,早在十多年前就已在美國各大運營商開始佈建系統,陸續擴展到全球,「截至目前為止,已經有百分之九十的Tier 1的ISP業者都是用Arbor的設備進行監控、告警、管理等DDoS防禦,可說是其他廠商短時間無法超越的門檻。」金大剛表示。「之所以得到全球電信業者的信賴,其獨到之處即是雖為專屬設備卻沒有狀態表,我們稱為Stateless(無狀態)設計;一般設備屬Stateful(全狀態),所以會有狀態表,及同時間可承載的連線數限制。而Arbor硬體設計邏輯本來就不是採用狀態表方式,使得駭客根本沒有著力點可攻入。」

既然全球有九成的ISP業者都是透過Arbor設備執行監控,網路上一旦出現新型態的殭屍網路(Botnet)、惡意程式(Malware)、DDoS攻擊,這些攻擊模式(Pattern)都會被Log到Arbor的研究中心進行分析,可取樣的樣本數相當充足之下,即可及時發現更新的威脅,並產生特徵碼(Fingerprint),反饋至全球設備。「這也是Arbor的DDoS設備攻擊防禦能力受電信業者肯定的原因之一。」金大剛強調。

|

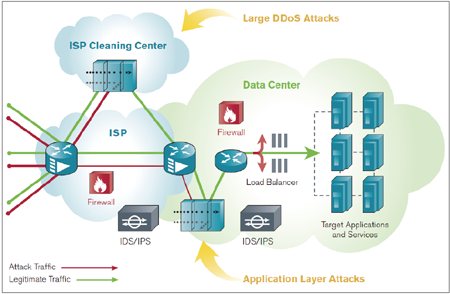

| ▲ 針對應用層的DDoS攻擊行為需多層防禦機制全面防護。(資料來源:www.arbornetworks.com) |

當然專業廠商不只一家,從負載平衡、IPS設備發展的Radware,進入台灣市場至今已近11年,近年來亦為DDoS這類新型態攻擊行為設計AMS(Attack Mitigation System)攻擊緩解系統,結合了DoS防禦、網路行為分析(Network Behavioral Analysis,NBA)、IPS、信譽評等引擎(Reputation Engine)、WAF(Web Application Firewall),共五大機制。

Radware台灣區總經理林世賢表示,其實DDoS緩解機制,市場上多數網路型的資安設備就已內建提供,只是常見以關閉該連接埠服務來因應。他認為,DDoS的緩解不僅要攔阻非法行為,更要讓合法的連線正常運行,而Layer 7自動學習能力,正可協助緩解設備正確判斷異常的網路行為。

商業利益才是駭客目的

就台灣企業環境來看,軍崴科技總經理劉永森觀察,以往多是電信業、IDC等具指標性的單位較易遭受DDoS攻擊,近年來則是以遊戲業者為大宗。笛雅科技產品經理石漢成亦認為,DDoS並非一般企業都會遭遇到的攻擊,因為駭客已朝向商業模式運作,企業掌握的資料若價值不夠高,提供的網路服務也不具關鍵性,就不致因為被DDoS造成損失。

因此DDoS的攻擊模式亦逐漸由流量式轉至應用層,運用低流量、慢速度在持續攻擊,藉此隱匿攻擊行為,最終目的是為了滲透進入內網竊取資料,而這類攻擊行為亦常搭配進階持續性滲透攻擊(Advanced Persistent Threat,APT)出現。石漢成指出,現今仰賴網路營運的企業越來越多,自然不可忽視新型態的攻擊,像是遊戲業者、政府、學校、金融等,都是DDoS重點攻擊目標。而Arbor針對企業端應用,是將已經在電信業累積十多年的特徵碼知識庫,整合設計到非電信等級的設備中,為企業IT環境抵擋各式手法的DDoS攻擊。

結合電信業者清洗流量

在各式DDoS攻擊手法中,若直接從網路線路把頻寬塞滿使企業對外連線服務終止,勢必得仰賴ISP解決。為了解決此問題,Arbor新發展了Cloud Signaling(雲端求救訊號)技術,在企業端所部署的設備,當頻寬使用量已經超過平時的臨界值時,主動發出訊號通知上游ISP,來啟動執行流量清洗(Cleaning Pipe)服務。

「Cleaning Pipe的概念,就是進行流量清洗,是一種Always-on的服務,但是偏向動態的Request,當有發現被DDoS才會請上游ISP來清洗,所以只是短暫時間把流量導到清洗設備,洗完後才回傳,計費方式可能會是依據小時或頻寬用量來計算。」金大剛表示。

主要是考量任何一種阻擋流量的機制,都可能導致應用系統也被攔截而出錯,像是銀行系統,常見自行研發的應用系統中採用特殊專用的通訊協定來溝通,若貿然執行流量清洗,即可能因此形成誤判,勢必引起企業端反彈。所以以往多數ISP業者不主動幫客戶清洗流量。金大剛進一步指出,「我們的作法是跟台灣電信業者重新溝通,利用Arbor為企業端推出的產品已可達到應用層的過濾與偵測,來降低誤判機率。現在正在跟三大電信談,應該會在明年第一季,最慢在第二季發布此項服務。」

類似的概念Radware也正在發展中。林世賢表示,Radware在美國的資料中心已有提供頻寬清洗服務,當頻寬使用率到達滿載程度時,會觸發跟ISP業者建立通道(Tunnel),讓流量導向該服務中心,清洗後再導回。「但是在台灣的策略則是跟在地電信商合作,讓戶端的所有流量皆經由Radware技術來清洗。」

不論是以往較著重在電信端或既有在企業端的資安設備,皆不敢小覷DDoS攻擊行為,除了不斷強化技術能力外,亦設法整合更多資源,在攻擊事件發生時得以協助企業將風險降到最低。