從各式新聞媒體報導可發現,自去年(2015)起,資安領域最熱門的議題,非加密勒索軟體莫屬,例如專門鎖定醫療業JBoss伺服器滲透攻擊的Samsam勒贖軟體;在報稅期間透過郵件發送勒索程式偽裝的報稅軟體;入口網頁嵌入的Flash廣告含有CrypZ勒索軟體。

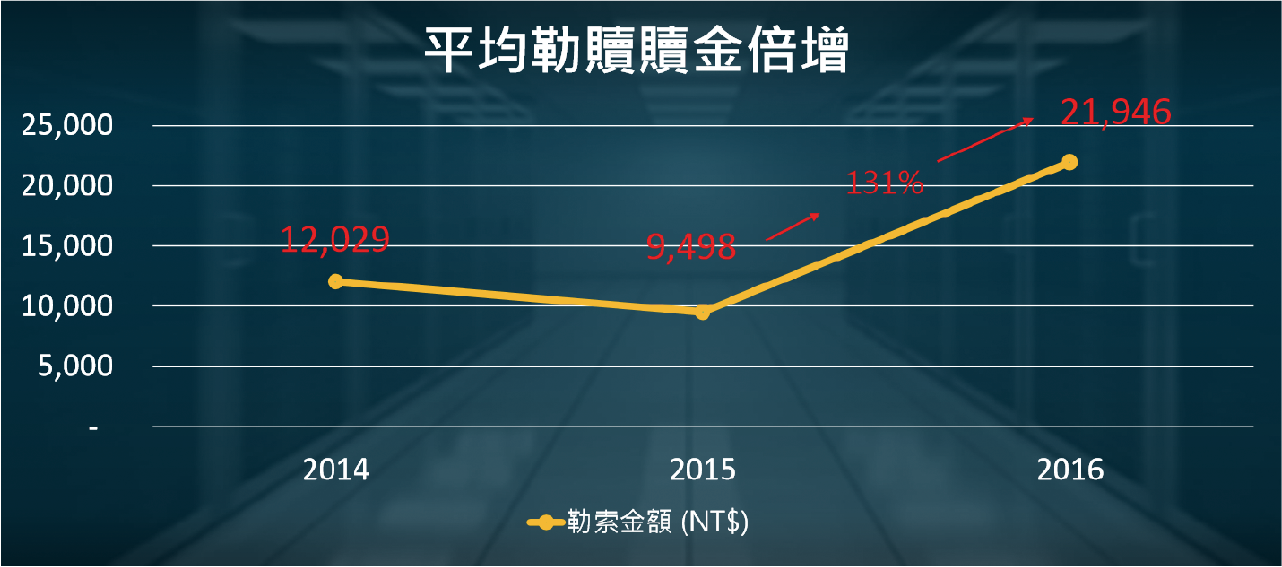

勒索軟體之所以如此猖獗,主因即在於有效的獲利模式。根據賽門鐵克全球統計,平均每筆贖金去年為新台幣9,498元,今年則成長到21,946元。既然有利可圖,自然吸引更多攻擊者投入研究,設計出更新的滲透程式與發動手法。台灣賽門鐵克首席技術顧問張士龍指出,並非只有消費大眾會遭受加密勒索,感染的對象有43%為企業或組織,或許藉由勒索軟體肆虐的狀況,得以讓不重視資安保護的業主或高層管理有所警惕。

提升警覺心、定期備份 從強化根本著手

其實不只是台灣,ESET亞太區總代理台灣二版高級產品經理盧惠光觀察,香港遭受勒索軟體感染的狀況也很嚴重,主要是以過去較不在意資安,欠缺警覺性與保護措施的中小企業居多。

就目前外部威脅型態來看,其一是惡意程式精良、滲透策略縝密的針對性攻擊,日前台灣爆發的銀行ATM盜領案件即為此類。「整起事件看來,要在提款機系統中植入木馬程式的難度相當高,從歐洲分行發動滲透是非常聰明的手法,因為分行的資安人員、防護能力相對總部較弱,不斷地嘗試發動滲透,較容易成功得手。」盧惠光說。

另一種即是無差別攻擊的勒索病毒,利用較容易接觸到終端用戶的郵件與網頁發送,得以成功感染的對象,明顯是資安意識與控管相對較弱的中小企業。盧惠光以多年來實際接觸中小企業的經驗指出,對於公司的任何投資,除非攸關營運業務,否則大多以免費為主。當然,並非大型企業不會遭受勒索病毒感染,只是狀況不多見,畢竟稍具規模的公司,會擬定文件管理制度,定期備份重要檔案,萬一員工的桌機被惡意加密,甚至經由網路芳鄰感染檔案伺服器,只要備份還原即可免於支付贖金。

|

| ▲平均每筆勒贖金額從2015年新台幣9,498元,到2016年增加至新台幣21,946元。(資料來源:賽門鐵克) |

「我認為,加密勒索問題之所以這麼嚴重,就是大家很努力支付贖金,讓此攻擊行為成為有效獲取利益的方式,進而蓬勃發展。」盧惠光強調。加密勒索病毒的商業模式得以成功,首先是比特幣的盛行,攻擊者可利用虛擬貨幣為匿名交易的特性,來避免真實身分被執法單位追蹤後暴露;其次是欠缺離線備份的習慣,才會在遭受感染後急於支付勒贖金以便救回檔案。

搭配防毒引擎 在惡意加密前阻斷執行

其實勒索病毒的技術門檻並不高,遠遠不及銀行ATM盜領案件的木馬程式,且攻擊者也不見得需自行撰寫程式,直接線上購買勒索軟體即服務(Ransomware as a Service )也可犯案。因此盧惠光認為,最基本的因應之道在於建立資安意識,例如郵件內文嵌入的連結與附加檔切勿習慣性點選。畢竟防毒軟體並非無敵,在利益驅動下還是會有攻擊者挖掘出新漏洞,利用郵件或網頁發動。

當然,身為防毒軟體廠商責無旁貸,ESET亦持續進化引擎的防禦能力,除了既有的發現變種病毒隨即發布更新以外,陸續設計增添進階記憶體掃描器(Advanced Memory Scanner)、系統漏洞防護(Exploit Blocker)等機制,在最新變種病毒出現尚未被防毒引擎發現前,有能力分析陌生的檔案,藉此得知是否存在威脅性。

「在資安領域大多會採用沙箱技術模擬用戶環境,並實際執行以得知是否有攻擊行為。可是反偵測沙箱的技術並不難,只要在執行滲透程式前增加檢查運行環境,即可迴避沙箱分析。於此狀況下,沙箱也無法掌握檔案的真正行為,因此ESET才研發設計進階記憶體掃描器模組。」盧惠光說。

他進一步說明,即使勒索病毒或其他攻擊行為,具備迴避掃描防毒引擎偵測的能力,在實際執行時,仍然會依循Windows環境運行規則,例如在系統記憶體中解壓縮或解密後執行,即可被ESET發現並攔阻。再加上勒索病毒本身的行為不難判斷,主要是發作時必定會出現大量的檔案加密執行緒,而進階記憶體掃描器在加密動作開始執行的當下即可予以阻擋,毋須經過沙箱分析。

此外,ESET亦有設計殭屍網路防護(Botnet Protection),可用來攔截病毒爆發前連線至中繼站的行為。盧惠光說明,勒索病毒散佈方式,大多會透過惡意郵件或網頁植入下載程式,連線至中繼站產生金鑰並取回,再執行檔案加密。ESET本身已掌握全球殭屍網路的中繼站位址,即使是最新增加,資料庫中尚未取得資訊,亦可透過解析封包內容判斷相似的行為模式,隨即阻斷連線,在尚未執行加密前先行攔截。儘管未必可達到百分之百防止加密勒索軟體,只要防毒引擎具備更多惡意行為偵測能力,亦可讓遭受感染的風險降到最低。

事後調查補強感染途徑免於再次受害

以承接資安委外服務為主的定威科技經理林志遠觀察,加密勒索軟體事件從去年蔓延到今年,幾乎「遍地開花」,一旦遭受感染實際上根本無解,如今客戶更關注的是資安事件由何處發生,設法杜絕才免於再次受害。

「我認為勒索軟體延燒到年底應該會慢慢減少,因為實際收到贖款的比例會逐漸降低,屆時攻擊者將轉變感染手法,以換取更多利益。」林志遠說。實際上,滲透入侵管道仍不脫離郵件與網頁,就算有最先進的防禦措施,仍舊是制定規則與觸發行為,一旦被攻擊者掌握,即可設計規避手段,因此林志遠強調,並非建置防護方案後就可安心無虞,畢竟資安屬於相對安全而非絕對,之後萬一被破解滲入,也要有能力把損害範圍降到最低。

當災害發生時,控制風險才是重點所在。進入到資安事件處理階段時,七成的流程需要專業人力判斷執行,畢竟現在的資安事件狀態較複雜,有不同的滲透邏輯,往往難以採用工具分析得知。林志遠強調,以往直接重新安裝作業系統的處置方式已無法徹底杜絕病毒感染,欲避免二度來犯,必須追溯到最源頭的感染情境,才能針對該起事件做出正確的回應。