若從資料外洩的角度來評估虛擬化平台架構上的安全問題,只要虛擬機器的實體檔案落在惡意人士手中,一切存在於其中的敏感資料都將岌岌可危。本文將以實戰講解的方式,示範如何在VMware vSphere 6.5以上版本中,有效解除這一個潛在於虛擬化架構下的不定時炸彈。

接著會出現提示訊息,主要是告知系統將會以此KMS連線設定來做為預設加密虛擬機器的金鑰來源。如果有現行已加密的虛擬機器使用了其他的KMS連線設定,則會繼續沿用原有的設定。

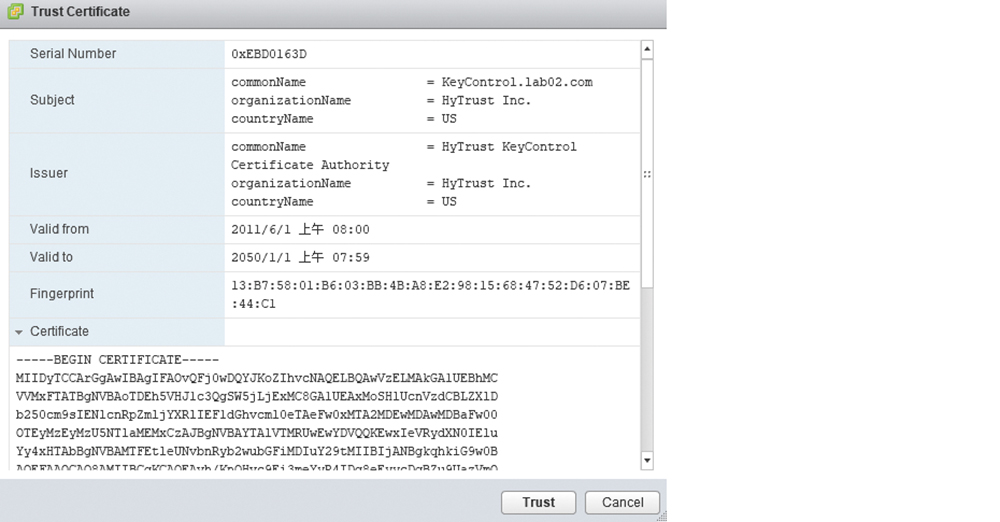

緊接著會顯示即將設定為信任的伺服器憑證屬性,如圖12所示,包括憑證的主體名稱、發佈者資訊、憑證的有效日期、指紋編碼以及憑證的編碼等等。按下〔Trust〕按鈕,完成信任設定。

|

| ▲圖12 信任憑證確認。 |

完成新增KMS伺服器連線設定之後,「Connection Status」欄位應該會出現一則「Cannot establish trust connection」訊息,這表示尚未完成KMS伺服器憑證與金鑰的信任。

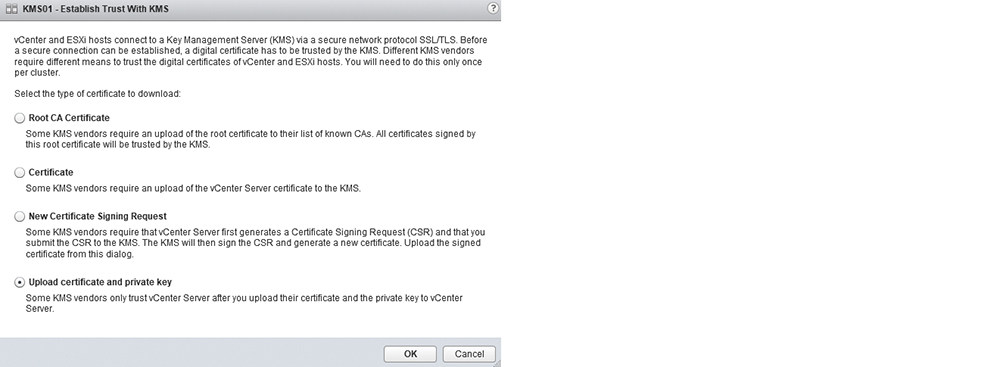

先選取所建立的連線設定,再點選「Establish trust with KMS」超連結,此時將開啟如圖13所示的頁面。選擇「Upload certificate and private key」選項,並按下〔OK〕按鈕。

|

| ▲圖13 建立與KMS伺服器的信任。 |

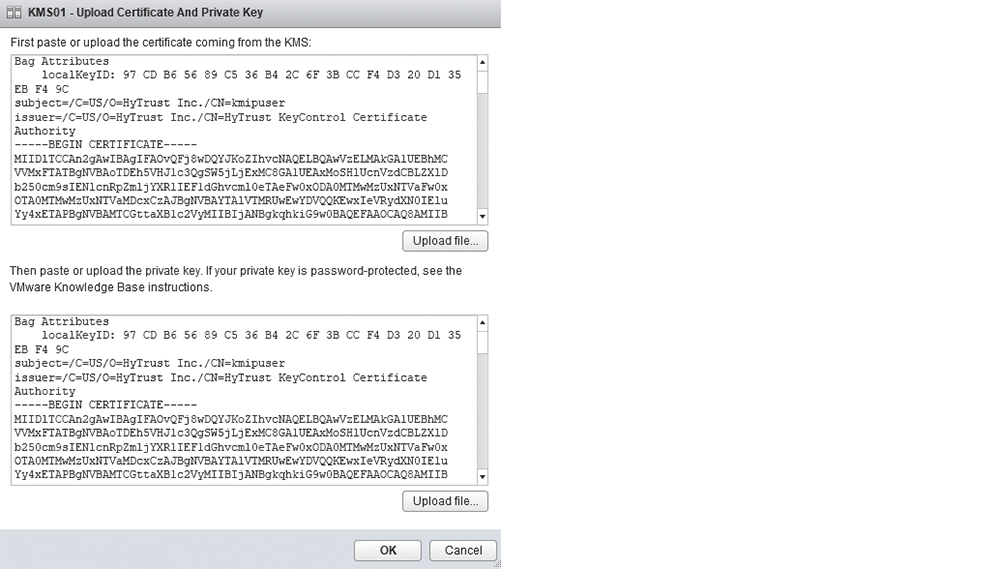

在「Upload Certificate And Private Key」頁面中,如圖14所示,上方的〔Upload file〕按鈕為上傳憑證用途,下方的〔Upload file〕按鈕則是用來上傳私密金鑰。在此皆上傳同一個憑證檔案(例如kmipuser.pem)即可,然後按下〔OK〕按鈕。

|

| ▲圖14 上傳憑證與私密金鑰。 |

當完成此設定後,在「Connection Status」欄位中必須呈現「Normal」狀態,如此才表示vCenter已經完成與KMS伺服器的連線配置。

管理虛擬機器儲存區原則

只要完成vCenter與KMS伺服器的信任連線之後,接下來就可以建立虛擬機器儲存區原則,讓後續需要受加密保護的虛擬機器能夠套用此原則。

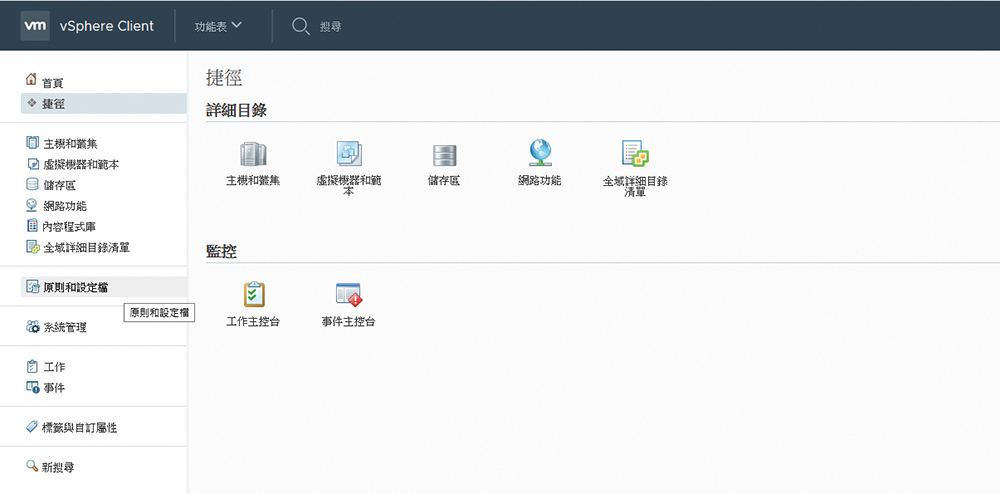

關於虛擬機器儲存區原則的管理,可以選擇從新版vSphere Client網站或是舊版的vSphere Web Client網站來操作。圖15所示是新版vSphere Client網站的首頁選單,點選左側窗格內的「原則和設定檔」。

|

| ▲圖15 vSphere Client首頁。 |

在「虛擬機器儲存區原則」頁面中,預設會有VM Encryption Policy、vSAN Default Storage Policy以及VVol No Requirements Policy三個原則選項。不過,這裡不使用這些預設原則,且建議不要修改預設虛擬機器加密範例儲存區原則,若需要的話,可以改為先複製該原則後再編輯複本。