在各式攻擊手法中,DDoS(分散式阻斷服務)攻擊可說是歷久不衰的伎倆。犯罪分子利用已滲透成功並取得控制權的大量聯網裝置,集結成殭屍網路來發動攻擊。背後的目的不外乎敲詐勒索、毀壞競爭對手聲譽、隱蔽入侵活動竊取機敏資料,抑或是因政治、宗教或社會理念而發動DDoS攻擊表達不滿情緒。

例如去年(2022)美國國會眾議院議長裴洛西(Nancy Pelosi)訪台,總統府、外交部、國防部等政府機關的網站陸續遭頻寬消耗型DDoS攻擊,甚至連民營的台電、桃園國際機場、媒體等單位也成為鎖定標的。

Akamai大中華區資深技術顧問王明輝指出,日前Akamai協助美國FS-ISAC(資安資訊分享及分析中心)發布DDoS攻擊調查報告,解析攻擊者在動機、目標和技術方面的轉變,以及如何阻止DDoS攻擊。該調查報告統計數據顯示,去年歐洲地區可說是重災區,因為烏克蘭與俄羅斯戰爭的影響,DDoS攻擊歐洲相關企業數量明顯變得比以往更多。

勒索納入DDoS攻擊迫使支付贖金

DDoS攻擊手段除了被用來達到政治目的,國際犯罪組織更傾向藉由DDoS攻擊勒索獲利。為迫使企業支付贖金,DDoS攻擊戰術策略開始變換為三重勒索(Triple Extortion)方式,對受駭單位施加更大的壓力。

王明輝說明,三重勒索首先是滲透目標企業的系統,利用勒索軟體加密敏感資訊;其次,在使用勒索軟體加密之前,先竊取高經濟價值的機敏資料,並威脅企業若不支付贖金,將公開機敏資料或出售;最後,利用DDoS攻擊中斷企業的營運業務。對於已經受到勒索軟體攻擊影響的企業威脅進行DDoS攻擊,這會對企業產生額外的壓力,提高遭受攻擊的單位支付贖金機率。

不過,他特別強調,支付贖金並不能保證攻擊者會停止發動DDoS攻擊或阻止機敏資料被公開、被販售。因此不建議支付贖金,這只會鼓勵網路犯罪者繼續進行惡意攻擊。

三重勒索攻擊之所以變得越來越常見,其中一項因素在於犯罪組織已把勒索軟體轉換為服務模式(RaaS),讓任何有心人士可簡單地達到攻擊目的。進而再納入DDoS攻擊服務,作為額外的勒索手段。

例如AvosLocker即是採三重勒索手段的RaaS組織,已有多起關鍵基礎設施、金融服務業等領域遭攻擊的案例。2022年,美國聯邦調查局(FBI)曾發出警告,詳細描述了AvosLocker的戰術、技巧與程序(TTP)。遭遇攻擊後的企業會收到AvosLocker代表的電話,鼓勵受駭單位協商贖金,並揚言若不支付,將在網際網路上公開被盜的資料。在協商期間,AvosLocker組織還會發動DDoS攻擊對受駭單位施加額外的壓力,以迫使企業支付。

多向量手法迴避偵測與攔阻

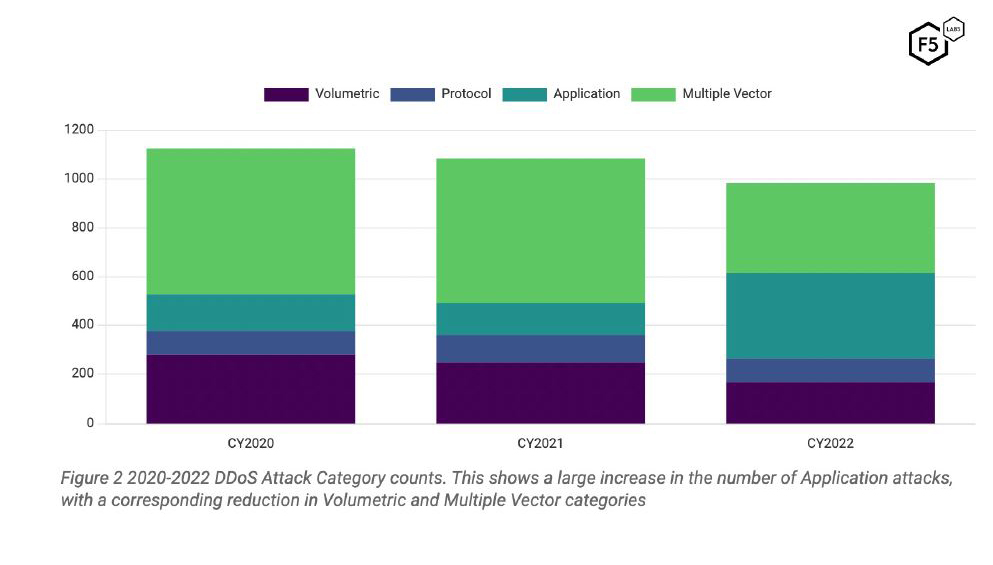

根據F5今年度(2023)發布的DDoS攻擊趨勢分析年度報告,總結了五大重點。首要發現針對應用層的DDoS攻擊增長165%;其次是遭受攻擊最嚴重的行業為科技業;第三是DDoS攻擊事件總數降低了9.7%;第四是攻擊頻寬峰值比2020年增長216%;第五為預期將看到更多的應用層級和多向量DDoS攻擊。

F5台灣資深技術顧問歐自強說明,本次調查報告中較特別的是總體DDoS攻擊事件數量,2022年相較於2021年減少9.7%,實屬罕見。背後的因素,其實是源自於攻擊手法的改變。

他進一步說明,就DDoS攻擊分類來看,大致區分為四種類型,第一種是頻寬消耗攻擊,使用多種技術癱瘓攻擊對象的可用頻寬;第二種是通訊協定攻擊,例如SYN Flood等,用意是讓網路基礎設施與系統資源消耗殆盡;第三種是應用層攻擊,常見手法為HTTP GET Flood、TLS Renegotiation(重新協商)、DNS查詢;第四種是多向量(Multi-Vector)攻擊,也就是前述三種方式混合運用。

從統計數據來看,近兩年主流的攻擊手法為多向量方式。2022年調查報告統計應用層的DDoS攻擊大幅增加,高達165%。雖然2022年的總體DDoS攻擊事件數量呈現下滑,但是針對應用層級的攻擊事件卻是大幅增加,顯示攻擊向量的分布仍在持續演變。

Direct-path取代放大式攻擊

同樣在近期發布DDoS威脅情報報告研究結果的Netscout,亦指出新的多向量攻擊時代已經來臨。這類型攻擊活動,主要是針對應用層和利用殭屍電腦發動的直接路徑(Direct-path)攻擊。

Netscout台灣區總經理金大剛指出,目前全球網站數量已超過十億個針對HTTP/HTTPS應用層發動的DDoS攻擊,自2019年以來就大幅增長了487%,最顯著的增長則出現在2022年下半年。

過去最大規模DDoS攻擊常見的方式是利用網路協定來放大針對目標系統的請求存取流量,導致網站不堪負荷。例如攻擊者利用錯誤配置的網路時間協定(NTP)服務來發動。但在今年Netscout發布的DDoS威脅情報報告中可發現,放大或反射攻擊減少了18%以上,而直接路徑攻擊手法則增加了相同的數量。金大剛指出,這凸顯出企業需要一種混合防禦方法來應對攻擊方式的改變。

F5今年度(2023)發布的DDoS攻擊趨勢分析年度報告,發現近兩年主流的攻擊手法為多向量方式,特別是2022年,應用層的DDoS攻擊大幅增長165%。(資料來源:F5)

F5今年度(2023)發布的DDoS攻擊趨勢分析年度報告,發現近兩年主流的攻擊手法為多向量方式,特別是2022年,應用層的DDoS攻擊大幅增長165%。(資料來源:F5)

儘管直接路徑攻擊呈上升趨勢,自2016年敲響物聯網安全警鐘的惡意軟體Mirai,至今仍相當活躍。Netscout ASERT(資安工程師與研究團隊)在2022年期間,總計追蹤到了超過135萬個由Mirai、Meris和Dvinis等惡意軟體家族組成的殭屍網路裝置。同年,企業收到與前述殭屍網路相關攻擊告警累計超過了35萬次,顯見威脅程度不容小覷。

當前資安市場上的DDoS緩解方案,大致區分為Layer 7與Layer 3/4防護。針對網頁伺服器的保護,主要利用反向Proxy,防止攻擊者發現伺服器的IP位址進而直接發動攻擊。為了降低投資建置與維運成本,多數選用內容遞送網路(CDN)來實現,藉由CDN分散式佈建的基礎架構,在接近殭屍電腦發動的源頭過濾惡意程式,緩解DDoS攻擊。

Layer 3/4網路層防護,同樣可借助CDN分散式架構,運用邊界閘道通訊協定(BGP)重新路由把流量導向至清理中心,執行惡意程式封包的過濾,再把乾淨的流量遞送到目的位址。

隨著全球5G、物聯網應用的快速發展,聯網裝置持續不斷地增長,可能被攻擊者利用來創建更龐大的殭屍網路。再加上DDoS攻擊的戰術、技巧與程序持續不斷變化,將使得防禦變得更加棘手且複雜。對於企業或組織來說,持續關注DDoS攻擊態勢,有助於及早制定與調整防禦策略,最大程度降低營運風險。