不用花大錢,也可以守護企業邊際網路的閘道安全,以開放原始碼為基礎的整合式威脅管理系統的Untangle NG Firewall,就能夠嚴格篩選主要的網路封包進出情況。

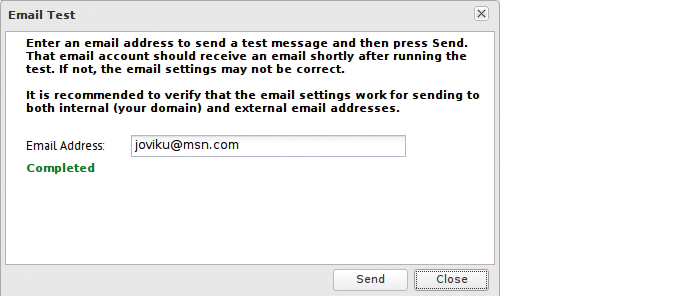

在此筆者發現了一個小問題,那就是即便目前的Mail Server已經允許了此主機的IP位址擁有Mail Relay權限,在沒有勾選「Use Authentication」設定下,系統仍會強制要求輸入登入的帳密資訊。在完成寄件者的Email地址後,按下〔Email Test〕按鈕來測試發信的動作是否成功。

如圖24所示,基本上只要按下〔Send〕按鈕之後出現了Completed訊息,就表示已成功將訊息送出,不過仍有可能會滯留在目標Email主機的佇列(Queue)之中。因為,此系統所輸入的寄件者Email地址,必須是在Relay Host中確實存在才可以。

|

| ▲圖24 進行Email發信測試。 |

圖25所示是成功接收到由Untangle Server所發送的測試郵件通知。如果測試的結果並沒有收到此測試郵件,請檢查兩個地方,包括Mail Server佇列以及收件者的垃圾郵件資料夾。

|

| ▲圖25 檢視Email測試訊息。 |

通過了Email的發送測試後,建議再完成各類網路的連線測試。如圖26所示,在「Network」的〔Troubleshooting〕頁籤內點選各類的網路測試動作,包括網路網路、Ping回應、DNS解析、路由追蹤、檔案下載以及封包測試等等。

|

| ▲圖26 指定網路測試功能。 |

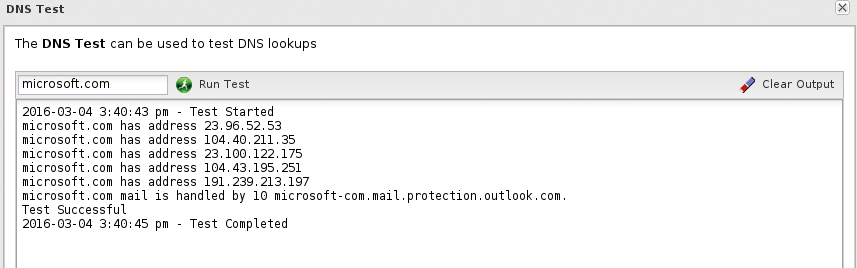

圖27所示是DNS名稱解析的測試範例,在此需要輸入一個網際網路的位址,然後按下〔Run Test〕按鈕即可。如果發生無法反解指定網域的IP位址的情況,即有可能是此主機沒有設定正確的DNS伺服器位址。

|

| ▲圖27 進行DNS解析測試。 |

學會基本防火牆服務管理

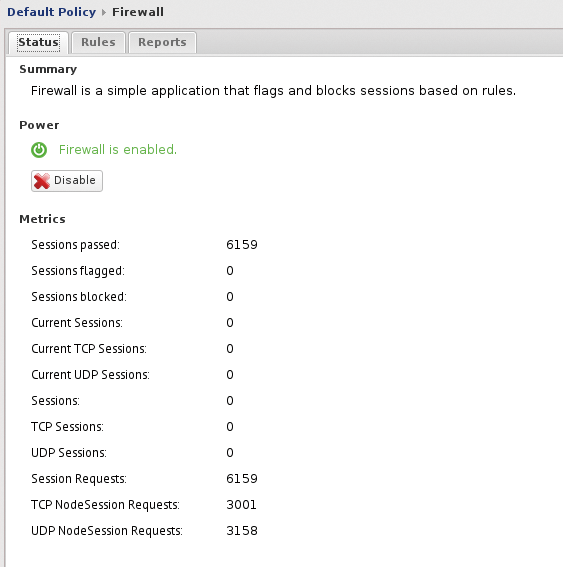

如果使用Untangle NG Firewall來直接作為企業的邊際防火牆,而不是以透通模式來連線現行的防火牆,那麼內建的Firewall應用程式管理就非常重要,因為必須透過它先制訂好內外通訊的連接埠,包括允許與拒絕的連線。

在Firewall的〔Status〕狀態頁籤內,可以先查看此服務目前是否正在啟用中,並且檢視各種網路封包流量的最新統計數據,如圖28所示。

|

| ▲圖28 查看防火牆狀態。 |

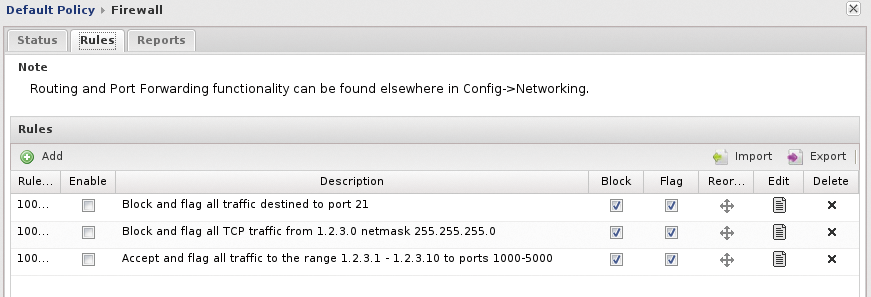

如圖29所示,在〔Rules〕頁籤中便是整個管理防火牆管理的重頭戲,因為每一項規則的啟用都必須謹慎配置,可以按下〔Add〕按鈕來加入自訂的規則。

|

| ▲圖29 管理防火牆規則。 |

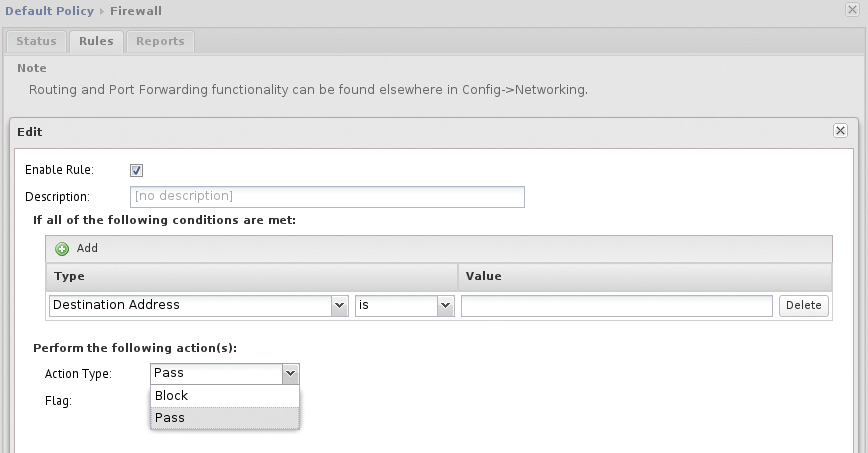

如圖30所示,在新增規則頁面中,可以同時配置多個不一樣的條件,而每一個條件可以設定條件類型(例如來源或目標位址)以及用以判定的設定值,最後則可以決定滿足此規則條件的處理動作,可選擇封鎖或放行。

|

| ▲圖30 新增自訂規則。 |

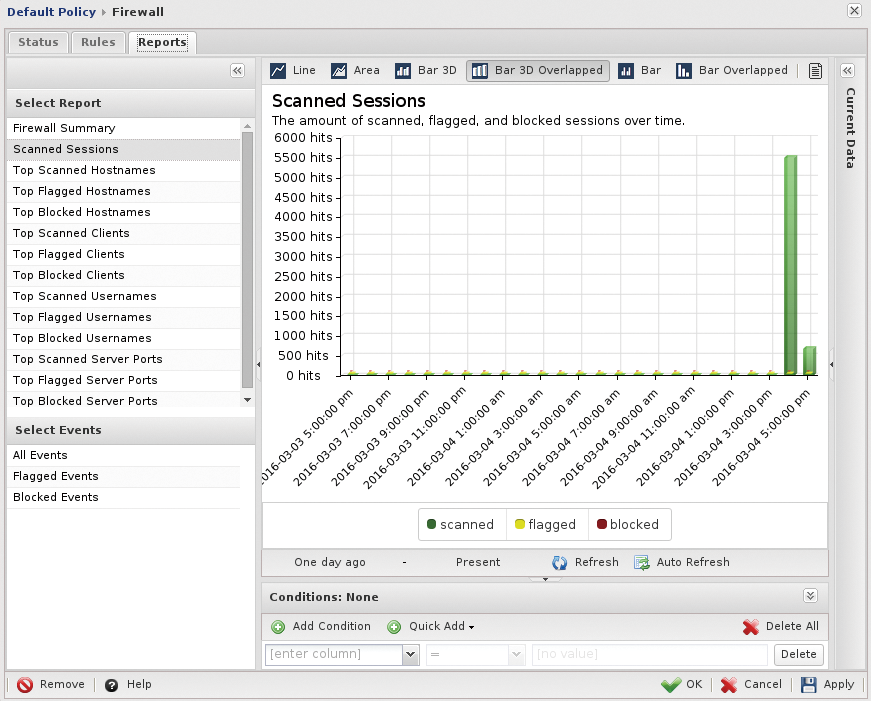

在〔Reports〕頁籤內,如圖31所示可以檢視到各類與防火牆運行有關的流量報告,其中與封鎖有關的統計報告是筆者認為最至關重要的,因為必須從這些數據中得知可能潛在的威脅清單,包括Internet伺服器以及內部網路中的用戶端電腦。

|

| ▲圖31 檢視各類分析報告。 |

使用網站連線篩選器

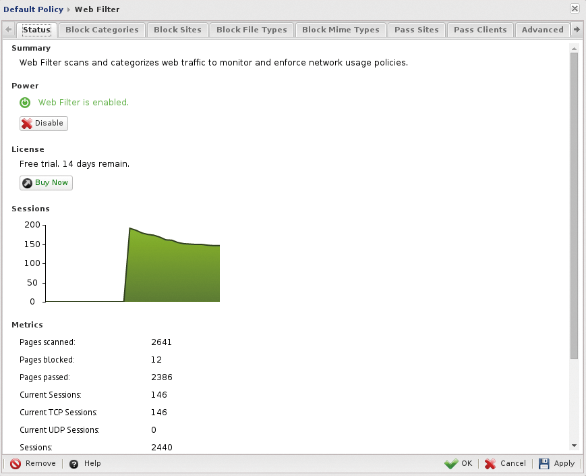

有了妥善的防火牆防護基礎,才能夠依賴接下來的網站篩選器(Web Filter),來幫忙篩選內部用戶端連線Internet網站的行為,因為不當的上網行為,不僅隨時可能造成電腦中毒並波及到其他電腦主機與網路外,還可能因使用者分心連線網站遊戲、找工作、看影片、聊天等行為,讓團隊合作的效率不佳與生產力的下降。圖32所示是「Web Filter」的狀態頁籤資訊,能夠得知目前連線網站的流量,以及查看到已遭封鎖的網頁數量。

|

| ▲圖32 進行網站篩選管理。 |