為了避免敏感資訊不慎外洩,微軟提供了BitLocker加密保護功能,而針對BitLocker電腦的集中控管需求,微軟進一步釋出MDAM套件,能夠集中管理Windows用戶端的BitLocker磁碟機加密,從管理端或使用者自助網站上取得修復金鑰資訊,以解決一般使用者忘記密碼或PIN碼的窘境。

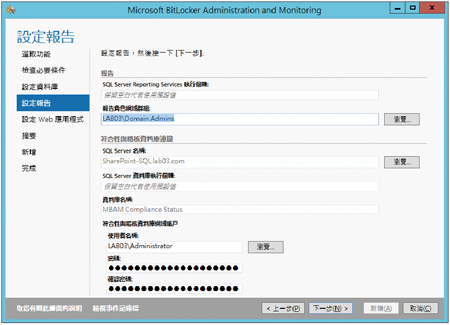

在「設定報告」頁面中,如圖15所示設定所要連線的SQL Server Reporting Services以及報告角色網域群組。如果Reporting Services在安裝時沒有特別設定執行個體名稱,只要保持欄位的空白即可。至於「符合性與稽核資料庫連線」設定,則須指定一個擁有讀寫權限的網域使用者帳戶,這部分可以參考上一步驟的設定,最後按下〔下一步〕按鈕。

|

| ▲圖15 設定報告。 |

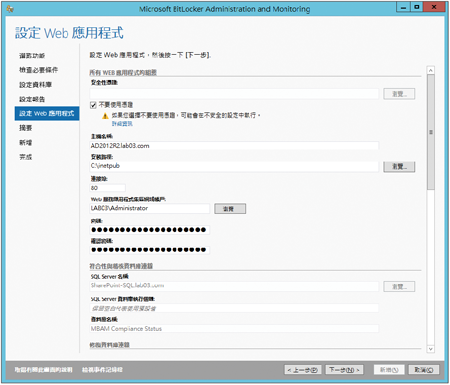

如圖16所示,進入「設定Web應用程式」頁面後,設定MBAM網站應用程式的主機名稱、安裝路徑、連接埠以及指定的應用程式集區網域帳戶。如果想要讓網站的連線採用更安全的SSL加密,可以載入預先準備好的網站伺服器憑證。其實,這項安全需求也可以等到後續再自行到IIS管理員介面中配置。

|

| ▲圖16 設定Web應用程式。 |

緊接著,指定各種人員角色的網域群組,包括進階技術服務人員、技術服務人員以及資料庫移轉角色,然後決定是否要整合System Center Configuration Manager以及啟用「TPM鎖定自動重設」功能。最後,設定MBAM主要Web應用程式的虛擬目錄(預設為HelpDesk),以及自助式入口網站的虛擬目錄(預設為SelfService)、公司名稱、技術服務人員URL文字、技術服務人員URL、通知文字檔案等資訊。按下〔下一步〕按鈕後,若在「摘要」頁面內已確認所有設定無誤,再按下〔新增〕按鈕即可。

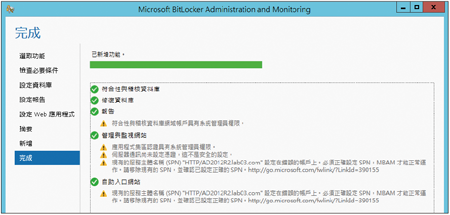

圖17所示是完成MBAM伺服器安裝後的結果頁面,在此系統已提示必須完成設定服務主要名稱(Service Principal Name,SPN),在開啟Windows PowerShell命令介面後,下達「Setspn -s http/AD2012R2.lab03.com LAB03\Administrator」命令參數即可。必須注意的是,其中網址與網域管理員的帳戶資訊,必須修改成實際使用的網路資訊。

|

| ▲圖17 完成安裝MBAM伺服器。 |

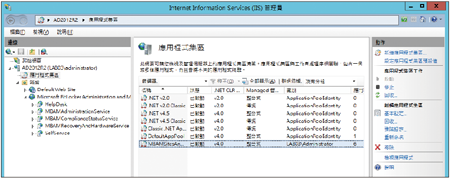

安裝好MBAM伺服器後,可以透過幾個重要項目的檢查來確認MBAM的服務是否已經正常運作。開啟IIS網站管理員介面,就可以如圖18所示查看MBAM的專屬應用程式集區、站台以及四大虛擬目錄是否已經建立。

|

| ▲圖18 檢查IIS網站應用程式。 |

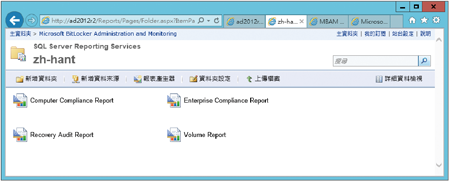

接著再次連線SQL Server Reporting Services的報表管理員網站,來在如圖19所示的頁面內,查看是否已經出現Computer Compliance Report、Enterprise Compliance Report、Recovery Audit Report、Volume Report等四個報表選項。

|

| ▲圖19 檢查報表管理員。 |

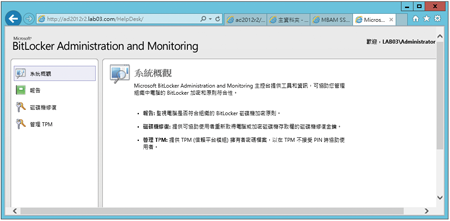

最後檢查MBAM網站的連線登入是否正常,如圖20所示,首先是HelpDesk虛擬目錄的連線,此網站的用途主要是讓負責管理的IT人員能夠經由此網站來了解目前全公司BitLocker電腦的使用情形,必要時還可以協助使用者復原BitLocker的磁碟加密。

|

| ▲圖20 MBAM管理員網站。 |

另一個則是給予所有已啟用BitLocker電腦使用者專屬的自助式網站,讓他們連線登入後先檢視到IT部門所制定的注意事項訊息,在同意並繼續下一步時,則會開啟如圖21所示的「取得BitLocker修復金鑰」頁面,未來使用者如果忘記自己的BitLocker密碼,而導致無法存取Windows 10系統或磁碟時,就可以在此藉由輸入修復金鑰識別碼以及原因,來取得用以解密的修復金鑰。

|

| ▲圖21 使用者自助網站。 |

TOP 3:集中管理MBAM用戶端 BitLocker磁碟加密

為了讓所有支援BitLocker的Windows用戶端電腦,能夠遵循企業IT單位所制定的磁碟加密保護政策,必須仰賴MBAM用戶端代理程式與Active Directory群組原則此兩大管理工具,來集中管理這些受管制電腦的磁碟使用原則。