持續以併購方式擴展雲端安全能量的思科,主要是以協助企業建構多雲(Multi-cloud)環境為方向,因此安全機制涵蓋範圍除了雲端應用服務以外,亦包含底層的基礎架構服務,皆可監看與控管。

現階段提供三種類型保護方案,連網安全閘道器Umbrella用以保護雲端存取行為;雲端應用服務方面,CASB(雲端存取安全代理)技術來自2016年併購Cloudlock,整合既有CES(Cloud Email Security)服務共同提供;至於公有雲應用環境的網路異常分析平台Stealthwatch,近期再整併了Observable,則可監控公有雲平台Flow資訊進行分析。

思科大中華區資訊安全資深技術顧問林傳凱觀察,在雲端服務剛開始萌芽時期,企業大多傾向建置私有雲,保有自主可控的特性。近年來雲端應用服務開始被廣泛接受之後,自建私有雲的聲浪也因此降低,企業逐漸接受外部公有雲服務,甚至是直接採用雲端應用服務(SaaS),例如Salesforce幾乎可說是全球國際級IT公司的業務管理系統,因此造就企業端環境開始出現多雲應用環境。

API整合防護 杜絕釣魚郵件欺騙

對於雲端應用服務興起後衍生出的影子IT問題,林傳凱認為,這代表IT部門欠缺資安控管最基礎須具備的可視化能力,無從得知員工的操作行為,以至於無法實施偵測與管控。畢竟現階段雲端應用服務供應商的產品設計思維,重點在於功能、操作邏輯與使用者體驗,至於安全性相關問題則須由用戶自行處理。

|

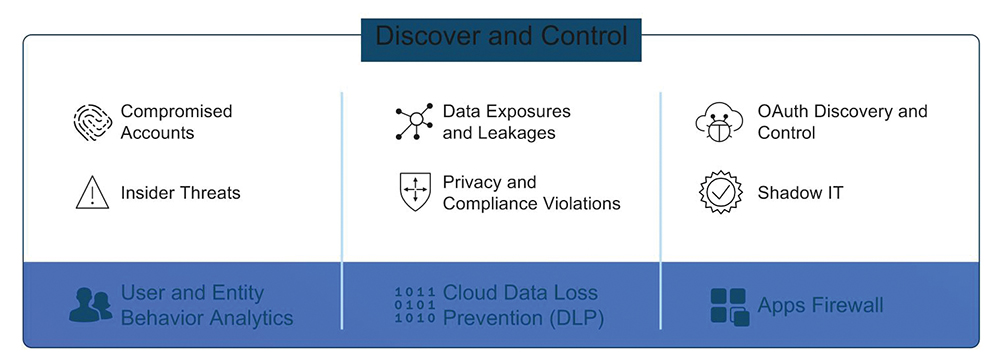

| ▲思科Cloudlock服務具備UEBA、DLP引擎、App防火牆,協助控管雲端應用服務資安風險。(資料來源:思科) |

問題是,多數用戶通常無法理解雲端應用服務潛在的風險。例如開放授權的OAuth身分驗證標準,允許讓第三方應用存取用戶在網站上存放的私人資源,主流的Office 365、Google G Suite等服務皆已提供。終端用戶可能以公司配發的郵件位址註冊登入常用的雲端應用服務,萬一警覺心不足,點選開啟了釣魚郵件,攻擊者即可取得存取權限,甚互擁有刪除、變更等高權限的能力。

既然多數威脅仍舊是源自於郵件,雲端應用服務的保護當然也必須涵蓋郵件。「以Cloudlock來看,若終端用戶點選了釣魚郵件,被導向到詐騙網頁,此時即可被Umbrella服務發現,觸發Cloudlock執行阻斷,可說是思科基於API建構整合式雲端安全防護的優勢之一。」林傳凱說。

Umbrella主要目的是建立安全的網路存取環境,偏重在保護連線的範疇,比如說,使用者直接開啟瀏覽器連線上網,需要透過DNS解析服務,可透過Umbrella資料庫去偵測連線網址是否有問題。在DNS檢查方面,Umbrella主要具備三種功能,首先是防止終端用戶存取已被植入惡意程式的網站;其次是防止釣魚郵件,假設信件中附加的連結被導向到惡意網站,經由Umbrella比對已蒐集連線DNS服務解析網域所產生的資料,即可發現為惡意;第三種功能是防止中繼站連線,現階段駭客組織經常採用動態網域產生演算法(DGA)來迴避偵測,其實該演算法產生的網址可被逆向解析,Umbrella服務本身即可實作此技術。

UEBA偵測異常 防止資料遭竊取

|

| ▲思科大中華區資訊安全資深技術顧問林傳凱指出,運用雲端彼此之間本就具備的API整合運行,可協助威脅防禦達到即時攔阻,並且以控管政策來檢查機敏資料,避免雲端應用環境發生資料外洩。 |

針對CASB常見的三種部署模式:反向代理、正向代理、API整合,林傳凱說明,「代理服務架構在雲平台,透過API介接眾多的雲端應用服務,讓使用者在存取前須先通過監控與檢查,此即為反向代理;正向代理通常是建置在企業內部,存取連線皆必須回到內部,會是主要的障礙。」

Cloudlock則採取基於API整合的架構,終端用戶不論在任何地點皆可直接存取雲端應用服務。例如訂閱Office 365服務時,會配發一組管理者帳密,在Cloudlock平台上註冊後,即可運用取得該雲端應用服務的所有資訊,建立可視化能力,以分析用戶端操作行為,並設計以圖表方式呈現,讓IT管理者得以有效率地查看。

其中較關鍵的技術,即是內建UEBA(User and Entity Behavior Analytics)機制,採用的是進階機器學習(Advanced Machine Learning)技術來偵測異常。萬一管理者帳密不小心被駭客組織竊取,出現例如同一天在多個不同國家出現活動行為,即可直接判別為異常事件,立即執行處置。

林傳凱進一步說明,通常雲端應用服務需要被保護的重點,主要在於用戶帳密與檔案。檔案的考量點是避免機敏內容外流,因此Cloudlock亦有搭配DLP引擎,可先行依據使用者平均的操作模式建立準則,比如說在相同的群組中,每天存取平均為100MB,突然出現特定使用者大量下載資料,即可判斷有異常;甚至在下載的檔案中包含個人隱私相關資訊,例如身分證、信用卡號等,此類型檔案從雲端下載的動作若未通過申請允許執行,Cloudlock發現時可立即阻斷。

單一平台建立內網與雲平台可視化能力

雲端應用服務風險控管,首要建立可視化能力。過去資安領域只要提及可視化需求時,會直覺聯想到SIEM平台,如今進入到雲端時代,以往的觀念未必可行,因此思科設計以NetFlow方式來實作,只要啟用網路交換器設備已內建的功能即可,並且搭配Stealthwatch雲服務執行網路異常行為分析。

「以往思科多數的解決方案都在處理南北向問題,東西方向的流量較少著墨,早期監看東西向網路行為的做法主要是透過SOC,蒐集所有的日誌予以關聯分析來查看。以APT攻擊模式來看,狙殺鏈活動平均是一百多天的潛伏期,若真實的世界能確實蒐集到所有終端產生的日誌,也不至於潛伏這麼長的時間卻未被發現。」林傳凱說。

對此,思科基於擅長的網路技術設計不同的解決方法,即使攻擊者在終端用戶中植入惡意程式,啟動發作後通常會先執行內網掃描,並嘗試橫向感染,可借助NetFlow記錄所有網路連線傳輸,遞送到Stealthwatch雲服務執行分析,便可及時察覺。除了內網,公有雲服務環境的Flow也可傳送到Stealthwatch雲服務,基於最新收購的Observable技術,以機器學習建立公有雲環境的運行基準,藉此判別異常狀況。