「開放式無線電存取網路」(O-RAN)架構提供了標準化介面與通訊協定來存取過去封閉的系統。然而,針對O-RAN的研究卻證明,惡意的xApp可能帶來的潛在威脅,侵害整個「無線電存取網路智慧型控制器」(RIC)子系統。

開放式無線電存取網路(Open Radio Access Network,簡稱Open RAN或O-RAN)架構提供了標準化介面與通訊協定來存取過去封閉的系統。然而,針對O-RAN的研究卻證明,惡意的xApp可能帶來的潛在威脅,侵害整個「無線電存取網路智慧型控制器」(Ran Intelligent Controller,RIC)子系統。

開放式無線電存取網路(O-RAN)架構定義了一些標準介面與通訊協定來存取過去封閉的「無線電存取網路」(RAN)系統。不同的廠商可在O-RAN當中開發「延伸式應用程式」(eXtended Application,xApp),並交由電信業者負責安裝。這讓xApp變成了駭客入侵關鍵通訊節點的一個潛在攻擊途徑。研究發現,惡意的xApp會侵害整個「無線電存取網路智慧型控制器」(Ran Intelligent Controller,RIC)子系統。儘管目前已經有一些針對O-RAN安全的理論性研究,但趨勢科技的研究應該是第一個針對「O-RAN軟體參考社群」(O-RAN Software Community,O-RAN SC)參考實作的實際研究。

了解5G網路與基地台

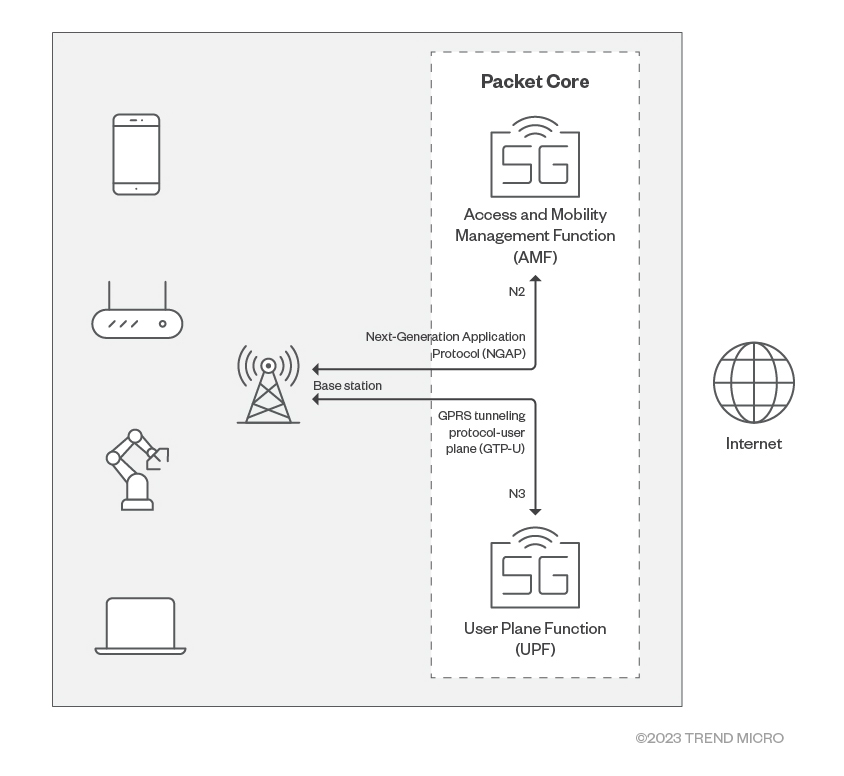

圖1顯示5G蜂巢式網路的大致架構。圖1的左側是用戶設備(UE),如手機、蜂巢式路由器、具備5G連線的電腦,以及機器手臂。UE會經由無線電波與基地台連線,基地台再將無線電訊號轉換成IP封包,經由IP回程線路(IP Backhaul)傳送至封包處理核心,從這之後就是一個IT網路。

圖1 5G網路端對端架構。

圖1 5G網路端對端架構。

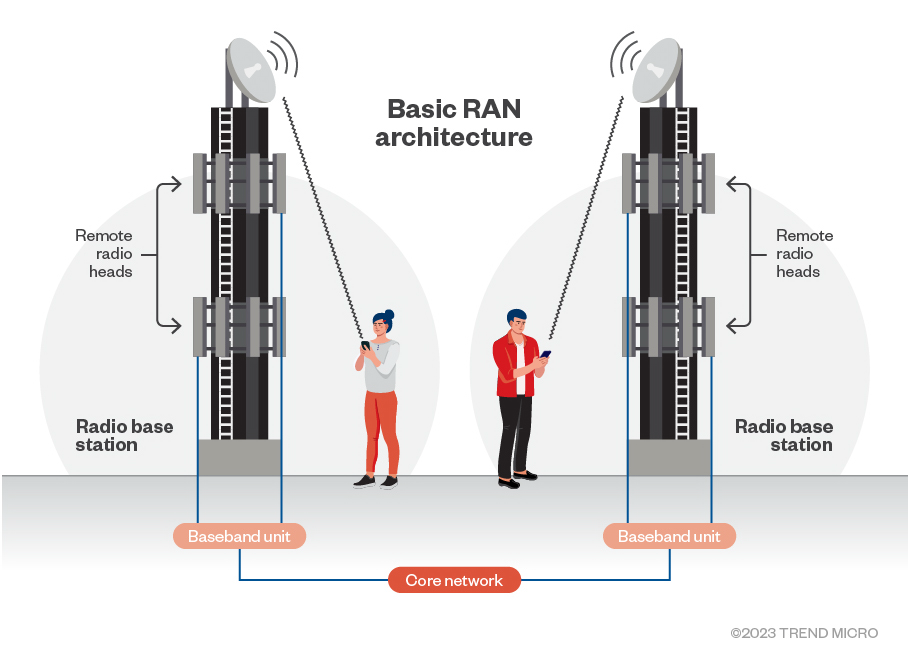

而基地台(如圖2所示,擷取自Radiall)包含以下幾個單元:

圖2 一個典型RAN架構有哪些單元(資料來源:Radiall)。

圖2 一個典型RAN架構有哪些單元(資料來源:Radiall)。

‧一個負責發送和接收無線電訊號的天線。

‧一個遠端無線電收發模組(Remote Radio Head,RRH),裡面包含無線射頻(RF)收發器,負責在數位訊號與無線電訊號之間雙向轉換。

‧一個基頻單元(Baseband Unit,BBU)負責數位資料處理,包括調變、編解碼以及更高層次的通訊協定。一個BBU可管理多個RRH和多個天線。

RRH一般位於靠近天線的位置,通常是架設在手機訊號塔(Cell Tower)上。BBU過去是和手機訊號塔在一起,但在今日的基礎架構中,它們已經移到一個更遠的集中地點。RAN的演進可參考Analysys Mason所提供的圖。

虛擬化RAN(vRAN)是一個在現成商用硬體上執行的虛擬化BBU。在一個非聚合(Disaggregated)vRAN設計中,BBU會拆成兩個單元,分別是中央單元(Central Unit,CU)和分散式單元(Distributed Unit,DU)。

Open RAN介紹

除了虛擬化與非聚合之外,RAN的架構相對上還是封閉的,換句話說,大多數元件都必須來自同一廠商以確保相容性。當網路架構封閉時,電信業者通常需要花費巨額成本來採購單一廠商的設備和技術。

O-RAN架構的目標就是要藉由標準、介面與通訊協定的開放來實現互通性及彈性。Open RAN打破了系統的封閉性,讓電信業者能自由地挑選不同廠商的設備和軟體,進而實現更高程度的網路客製化(例如採購A廠商的CU來搭配B廠商的DU)。如此一來,二線、三線設備製造商就能擁有更大的參與空間。

然而,O-RAN並非只意味著開放介面,還意味著能使用具備人工智慧控管的次世代RAN。本地端網路單元與RIC之間的開放介面可支援無線電資源的即時感應、管理及回應。不過,正因為O-RAN是開放標準,所以天生就更容易遭到駭客攻擊以及其他威脅,所以如何設計一套適當的資安機制就是關鍵問題。

O-RAN Alliance介紹

O-RAN Alliance(開放式無線電存取網路聯盟)是一個專門致力推廣Open RAN理念的開放技術組織,由行動電信業者、廠商、研究機構及學術單位所組成,該聯盟已為Open RAN制定了一套規格。

聯盟先前曾與Linux Foundation合作針對此規格開發出一套參考實作,叫做「O-RAN SC」。O-RAN SC採用開放原始碼,其程式碼都是由各大RAN廠商貢獻而來,例如Ericsson、Nokia、Samsung、Radisys以及AT&T。藉由這項合作,就更可能會有許多廠商將O-RAN SC的程式碼融入自家的商用產品當中。

認識O-RAN架構

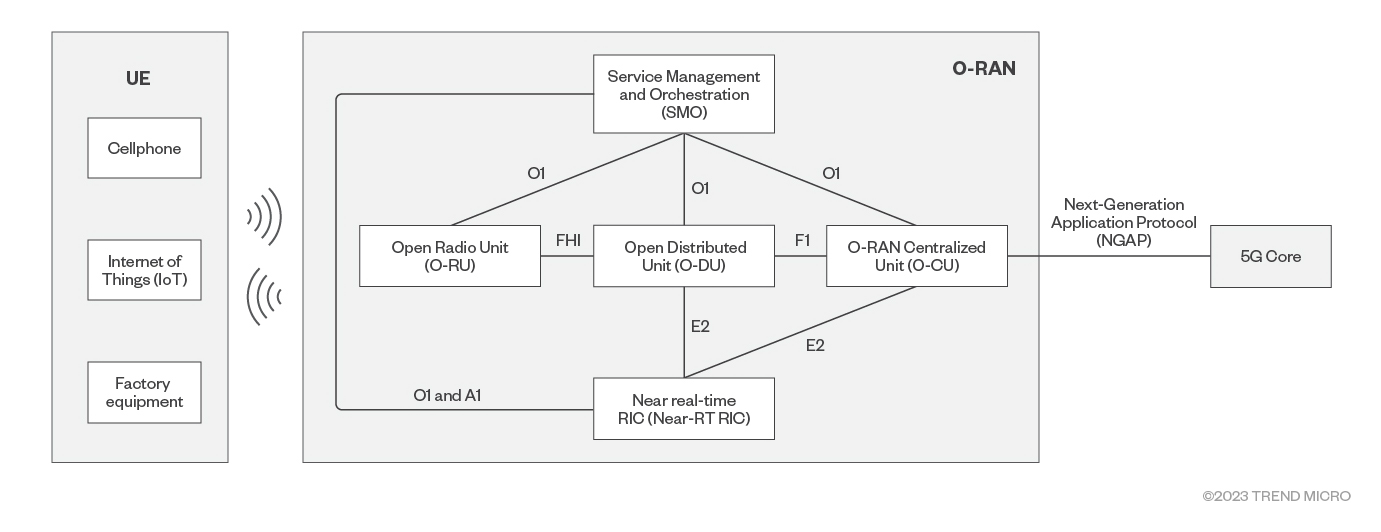

O-RAN Alliance在他們的官網上提供了一份O-RAN架構示意圖。請注意,在閱讀本篇文章時,無須理解圖表中的所有組件。圖3顯示O-RAN如何套用到5G網路架構當中。

圖3 O-RAN如何套用到5G網路架構當中。

圖3 O-RAN如何套用到5G網路架構當中。

Near-RT RIC與RIC Message Router

O-RAN架構當中的一個重要單元就是Near-RT RIC(近即時無線電存取網路智慧型控制器),此單元負責監控及管理網路內的無線射頻(RF)資源,達成網路效能最佳化。它可即時蒐集和分析網路資料,而且還能聰明地判斷如何設定無線資源的最佳組態,好讓這些資源滿足不同終端裝置和服務的需求。

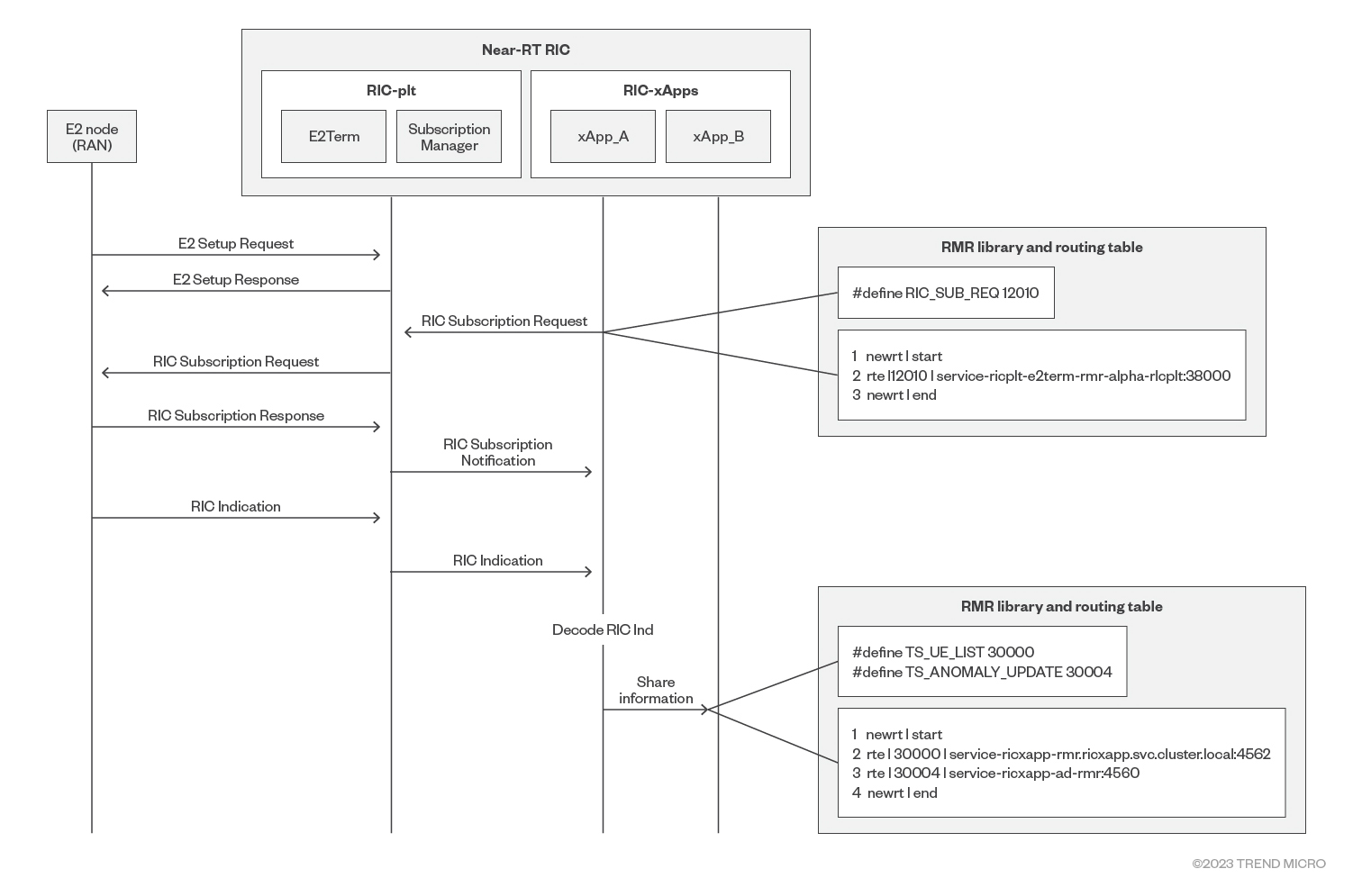

Near-RT RIC當中有許多其他的次單元,例如E2term、E2Mgr和xApp。這些次單元之間的通訊都得仰賴RIC Message Router(RIC訊息路由器,簡稱RMR)的路由表。在一個Near-RT RIC當中,這份路由表通常含有與訊息傳遞及管理相關的資訊。路由表當中包含了訊息目的地、優先權、佇列以及其他相關屬性等等的詳細資訊。

以下是RMR路由表所包含的資訊:

‧訊息目的地:指定訊息應該傳送至何處,以及由哪一個單位或處理單元來負責處理。

‧優先權:顯示訊息處理的優先權,確保重要訊息能更快地收到回應。

‧佇列:用來儲存訊息以供後續處理。

‧訊息類型:用來辨識訊息的類型,以便交由正確的單元來處理。

‧訊息識別碼:一個獨一無二、用來識別訊息的數值,可用來追蹤訊息的狀態及處理進度。

RMR函式庫是一套用來與RMR路由表互動的API,Near-RT RIC的組成單元(如xApp和E2Term)都含有這套函式庫。比方說,兩個不同的xApp之間會透過RMR來互動,此時xApp_A必須根據API資訊來做出一些判斷,並經由RMR來呼叫xApp_B。圖4顯示Near-RT RIC當中的單元如何透過RMR函式庫與路由表來互動。

圖4 RIC的組成單元如何使用RMR。

圖4 RIC的組成單元如何使用RMR。

趨勢科技的研究揭露了Near-RT RIC訊息基礎架構中的多個漏洞,以下分別加以說明。

攻擊途徑說明

xApp是在Near-RT RIC當中負責提供各種功能的軟體元件,例如無線電資源最佳化、網路監控、效能提升。這些元件可由電信業者、第三方開發人員或網路設備廠商自行增加額外的獨特附加價值與功能。從這意義來看,xApp可說是所有O-RAN單元當中最開放的部分。

像這樣百家爭鳴的生態系將帶動創新,但同時也會帶來以下挑戰:

‧如何安全地上架xApp?

‧互通性

‧嚴謹性考量

正常來說,xApp會來自眾多廠商,因此,研究一開始就假設xApp是駭客潛在的攻擊途徑。xApp可能遭駭客經由供應鏈入侵,或者挾持其上架流程。如果某個xApp會發送非預期或異常的訊息,即使它是一個良性的xApp,也可能會造成損害,而本次的研究結果也驗證了這樣的假設。

發現RMR漏洞

以下介紹本次所發現的三個RMR漏洞。

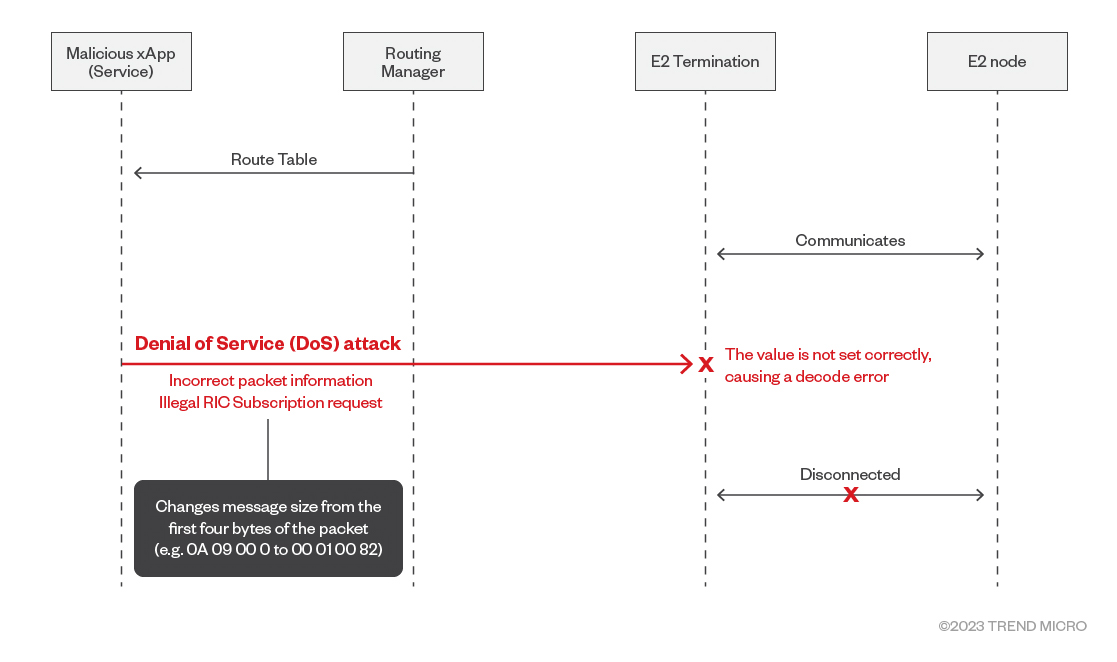

CVE-2023-40998:一個精心製作、來自xApp的惡意封包有可能導致RT RIC的E2term當機

CVE-2023-40998漏洞的問題在於不正確的封包資訊導致解碼過程中出現封包大小為負值的現象,導致程式碼在執行memcpy(記憶體內容複製)時當掉(圖5)。

圖5 CVE-2023-40998訊息往返流程。

圖5 CVE-2023-40998訊息往返流程。

訊息大小之所以會變成負值,取決於封包的前四個位元組。如果此處未設定正確,就可能導致解碼過程當中被當成負值,進而導致程式碼當掉。

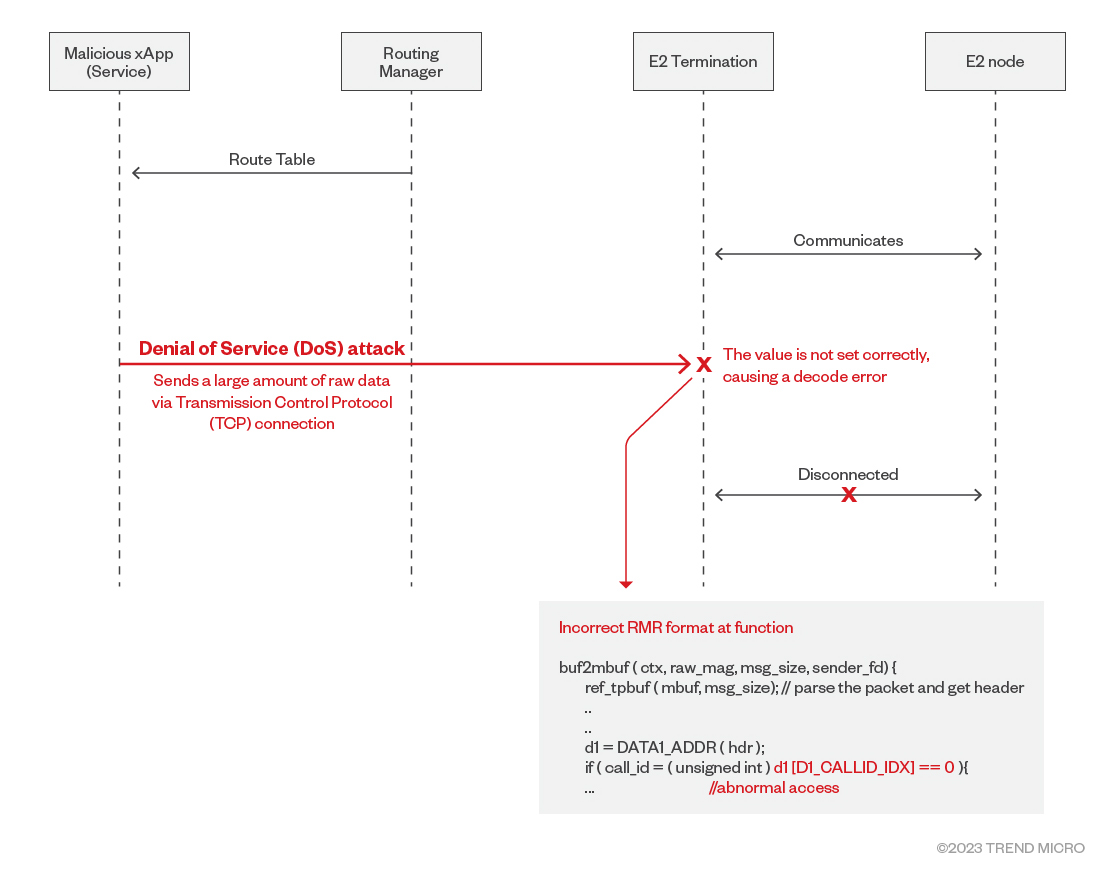

CVE-2023-40997:一個精心特製的訊息以不正確的格式傳送,導致Near-RT RIC的E2term當掉

CVE-2023-40997漏洞的問題是一個被發送的封包無法被正確解碼,導致記憶體位址計算錯誤,進而使得E2Term當掉(圖6)。

圖6 CVE-2023-40997訊息往返流程。

圖6 CVE-2023-40997訊息往返流程。

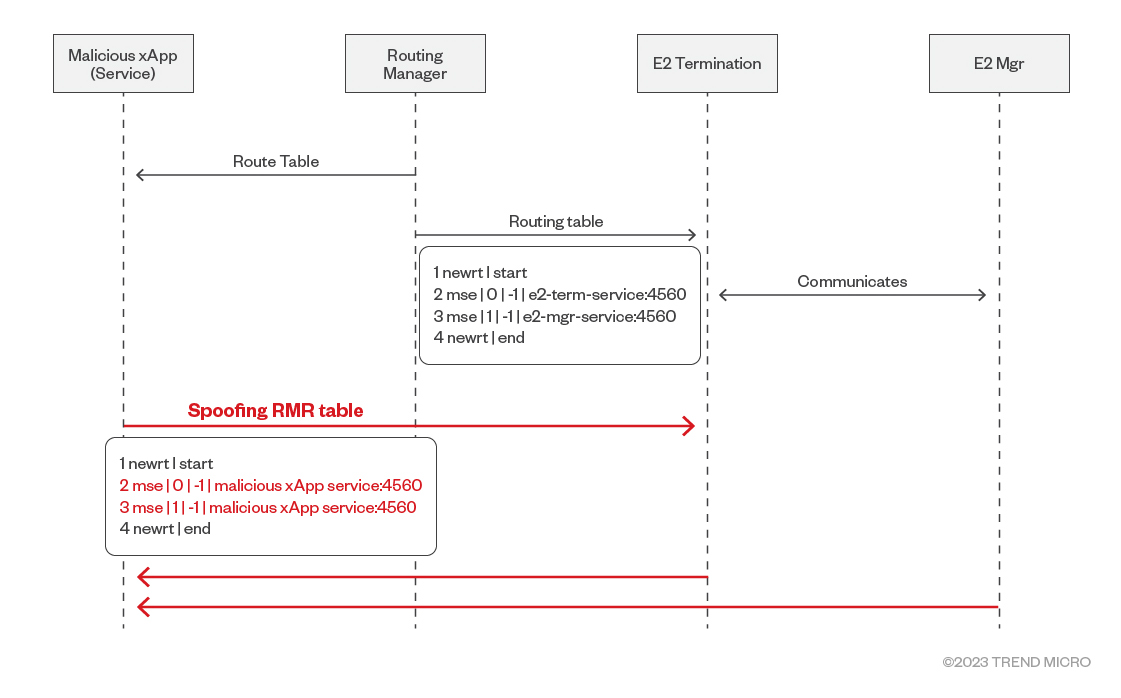

CVE-2023-41627:RMR路由表偽造

E2Term須仰賴Routing Manager定期傳送的路由表資訊來與RIC系統中的其他單元建立通訊。然而,E2Term並不會對其收到的路由表進行查驗。正是因為缺乏這樣的查驗,才使得駭客有機會利用CVE-2023-41627漏洞,發送偽造的路由表資訊給E2Term。駭客以高頻率的方式透過Routing Manager將錯誤的資訊傳送給E2Term,就能騙過E2Term並切斷它與其他單元之間的通訊(圖7)。

圖7 CVE-2023-41627訊息往返流程。

圖7 CVE-2023-41627訊息往返流程。

RMR挾持:兩個xApp使用相同的訂閱識別碼(Subscription ID)發送同樣類型的訊息

當xApp_A發送一個功能識別碼(Function ID)向E2節點進行訂閱時,xApp_B也發送相同的功能識別碼來向E2節點進行訂閱。這樣一來,xApp_A的RMR路由表就會被覆蓋,意味著它將無法收到E2節點的訊息。因為,E2節點會將訊息發送給xApp_B。有另一名開發人員也獨立通報了這項問題。

面對衝擊

O-RAN是通訊網路當中很關鍵的一環,O-RAN節點會儲存加密金鑰並處理使用者流量。

前述的兩個漏洞可能導致阻斷服務(DoS)事件發生,而且與xApp、RMR及Near-RT RIC都有關。這些單元負責提供各種加值服務,包括RF資源利用最佳化以及流量管理。

O-RAN的設計是即使在RIC/E2單元都無法使用的情況下也能處理流量。理論上,RIC內的單元不應該會導致蜂巢式網路連線停擺,但卻可能造成資源利用情況不佳與服務品質下降。

至於RMR欺騙和劫持,可能會破壞RIC中的xApp生態系統,而無須關閉任何組件。所以結果還是一樣:造成資源利用情況不佳與服務品質下降。 即便是正常良性的xApp,也可能因為不當實作上的問題而帶來損害,如此將不利於O-RAN單元各廠牌之間的互通性。

如何降低風險

嚴格的檢驗與上架流程,可防範惡意的xApp進入系統,確保O-RAN可有效處理網路流量(即使RIC中的單元發生故障),如此就能降低攻擊的衝擊。 除此之外,也建議採用深層封包檢查(DPI)系統來檢查不同單元之間的流量,如此就能在必要時套用緊急修補,但這套DPI系統必須了解O-RAN通訊協定才行。

<本文作者:TTrend Micro Research趨勢科技威脅研究中心本文出自趨勢科技資安部落格,是由趨勢科技資安威脅研究員、研發人員及資安專家全年無休協力合作,發掘消費者及商業經營所面臨層出不窮的資安威脅,進行研究分析、分享觀點並提出建議。>