本文先介紹傳統VMware NSX支援的分散式防火牆,然後為了檢查防火牆放行的流量,當發覺有已知的安全威脅特徵或需要注意的行為時進行告警或直接阻擋,將會介紹NSX Distributed IDPS功能。VMware NSX已將IDPS的比對引擎以分散式架構放到每一台vSphere中,可對工作負載網卡進行保護。

之前不同的NSX相關投稿不只一次地討論過分散式安全機制,從功能、方案架構、部署實務方法、相關工具等等,有持續關注NSX系列文章的讀者應該對微分段功能都很清楚了。

接下來系列的重點並不放在微分段防火牆的好處,而是要討論功能上的新方案:除了原本的L4/L7防火牆外,VMware NSX已經可以直接提供每個虛機IDPS(Intrusion Detection/Prevention System)的功能,進一步完善虛擬化環境內工作負載的網路安全防護。

先就現有功能進行回顧。傳統VMware NSX支援的分散式防火牆功能有哪些呢?

‧標準的四層防火牆:基於網路流來源與目的端的IP、Protocol、Port,以具狀態(Stateful)的方式進行網路流通過與阻擋的判斷。

‧七層防火牆(Context-Aware Firewall):閱讀網路流表頭(Header)內的資訊,判斷網路流是屬於哪種應用協議,來進行通過與阻擋的判斷。

‧身分識別防火牆(Identity Firewall):實際上是上述L4/L7防火牆的變型,NSX可以與虛擬機器內的VMtools或AD Domain Controller進行溝通,確認終端機器登入的用戶是隸屬於哪個企業AD群組,再基於用戶身分來進行網路流通過與阻擋的判斷。

‧FQDN/URL Filtering:同樣是L7防火牆的變型,透過對應網域名稱與IP地址的解析,NSX能夠支援僅允許用戶連往某些特定網域,而阻止到其他網域的連線。

除了上面談到的功能外,企業會希望對防火牆放行的Traffic做進一步檢查,如果網路流有符合某些已知的安全威脅特徵或需要注意的行為,進行告警甚至直接阻擋。因應這些需求,目前版本的VMware NSX已經將IDPS的比對引擎以分散式架構放到每台vSphere裡面,對工作負載網卡進行保護,也就是這邊要討論的NSX Distributed IDPS功能。

認識NSX IDPS架構

討論NSX IDPS時應該要由功能與架構兩方面說明,NSX IDPS在功能上有下列特徵:

‧以特徵(Signature)比對機制為主,行為分析(Behavior)為輔,判斷一個網路連線是否有潛在或明顯的風險,對管理者發出告警,或直接對連線進行阻斷。

‧現行採用包含開放的特徵資料庫,包含Emerging Threat(ET)及Trustwave Spiderlab(SLR)的特徵比對值,以及由VMware安全專家基於包含Lastline/Carbon Black與全球資安事件所收集、分析及整理出的安全事件特徵(NSX)。

‧支援完整的CVE弱點列表(Common Vulnerabilities and Exposures)和CVSS弱點管理計分(Common Vulnerabilities Scoring System),支援與Mitre Attack對應之策略比對。

‧可以定義不同的Signature Profile,就不同攻擊手法、目標系統、應用軟體等訂製適合的偵測機制。

‧防護機制可選擇僅偵測(IDS)或是進行阻斷(IDP)。管理者可以細緻到選定單一特徵的行動,確認符合時是僅要告警還是中斷連線。

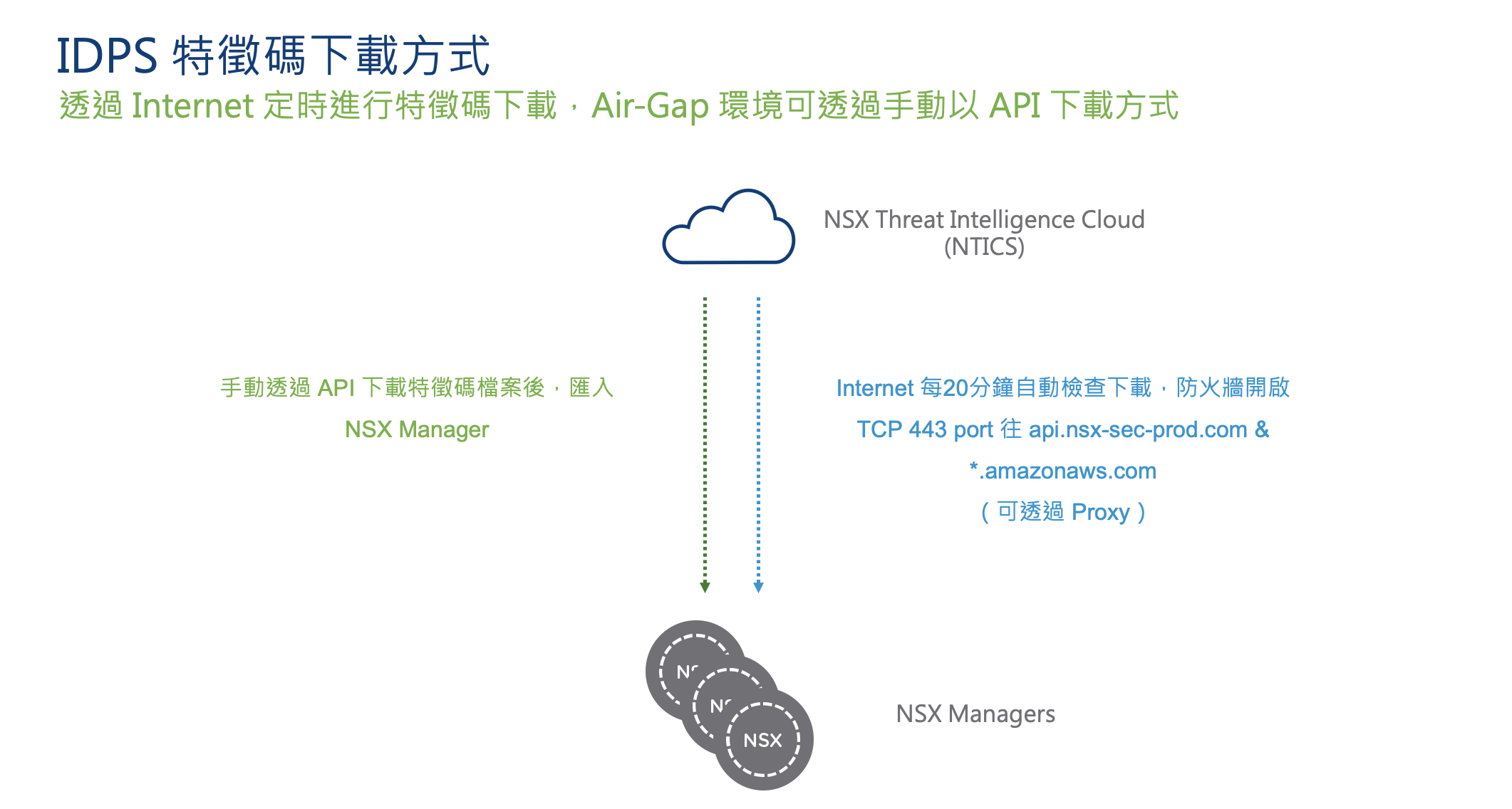

大部分情況下,IDPS特徵碼應該能夠自動由Internet下載。VMware安全團隊每日會進行特徵碼更新,NSX Manager預設每20分鐘會進行特徵碼檢查。IT團隊應該允許NSX Manager可以用直連或是Proxy的方式,連往「api.nsx-sec-prod.com」和「*.amazonaws.com」兩個網址。但如果在Air-gap,Internet完全隔絕的環境,管理者可以在外網採用手動透過API方式來下載特徵碼檔案後,再匯入NSX Manager內,如圖1所示。

圖1 在Air-gap,Internet完全隔絕的環境下,在外網透過API方式下載特徵碼檔案。

圖1 在Air-gap,Internet完全隔絕的環境下,在外網透過API方式下載特徵碼檔案。

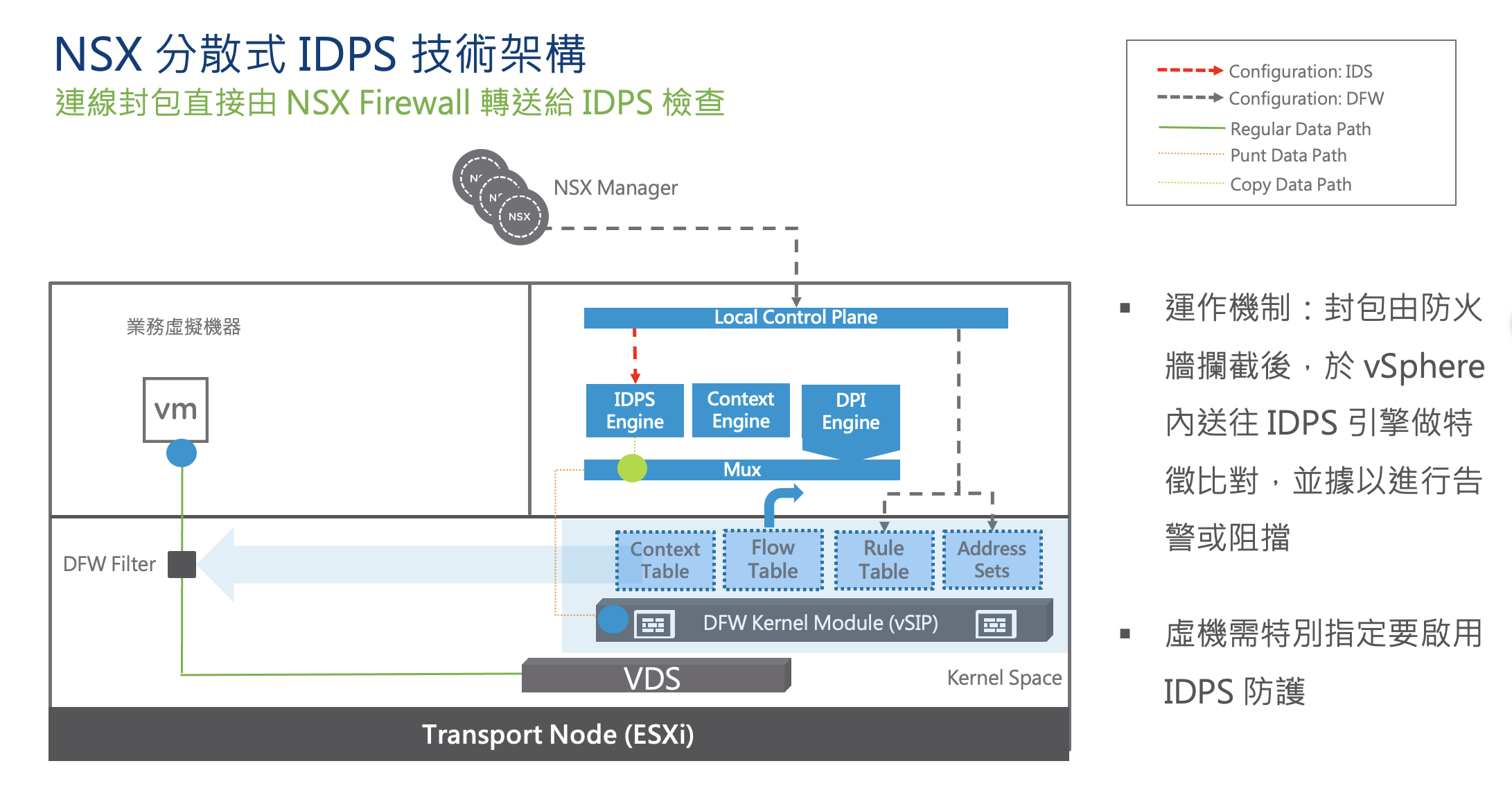

上面的描述與其他大部分資安廠商的IDPS方案沒有太大不同。以功能面來說,這是一個企業等級、具備標準入侵偵測及防禦功能的方案。但如同大家熟知的,NSX分散式防護架構的真正價值不是在與其他廠商比較細部的安全防護規格,而在於「分散式」、「每個虛機都能防護」的特殊架構。圖2是NSX IDPS的系統架構。

圖2 NSX IDPS系統架構示意圖。

圖2 NSX IDPS系統架構示意圖。

大家可以看到,IDPS功能可以放到每一台vSphere(Transport Node)伺服器內,並整合現有的DFW架構。管理者於NSX Manager內集中進行DFW和IDPS的功能配置,Manager會把這些配置發送到每台vSphere內,建立對應的防火牆比對引擎,以及IDPS特徵配置。虛機進出的網路封包首先透過DFW Filter轉送到vSphere核心內的防火牆規則進行比對,若比對通過,再往上送到IDPS Engine內進行檢查,而如果沒問題,封包才會被放行,進行後續的傳送動作。或者,用圖3進行討論。

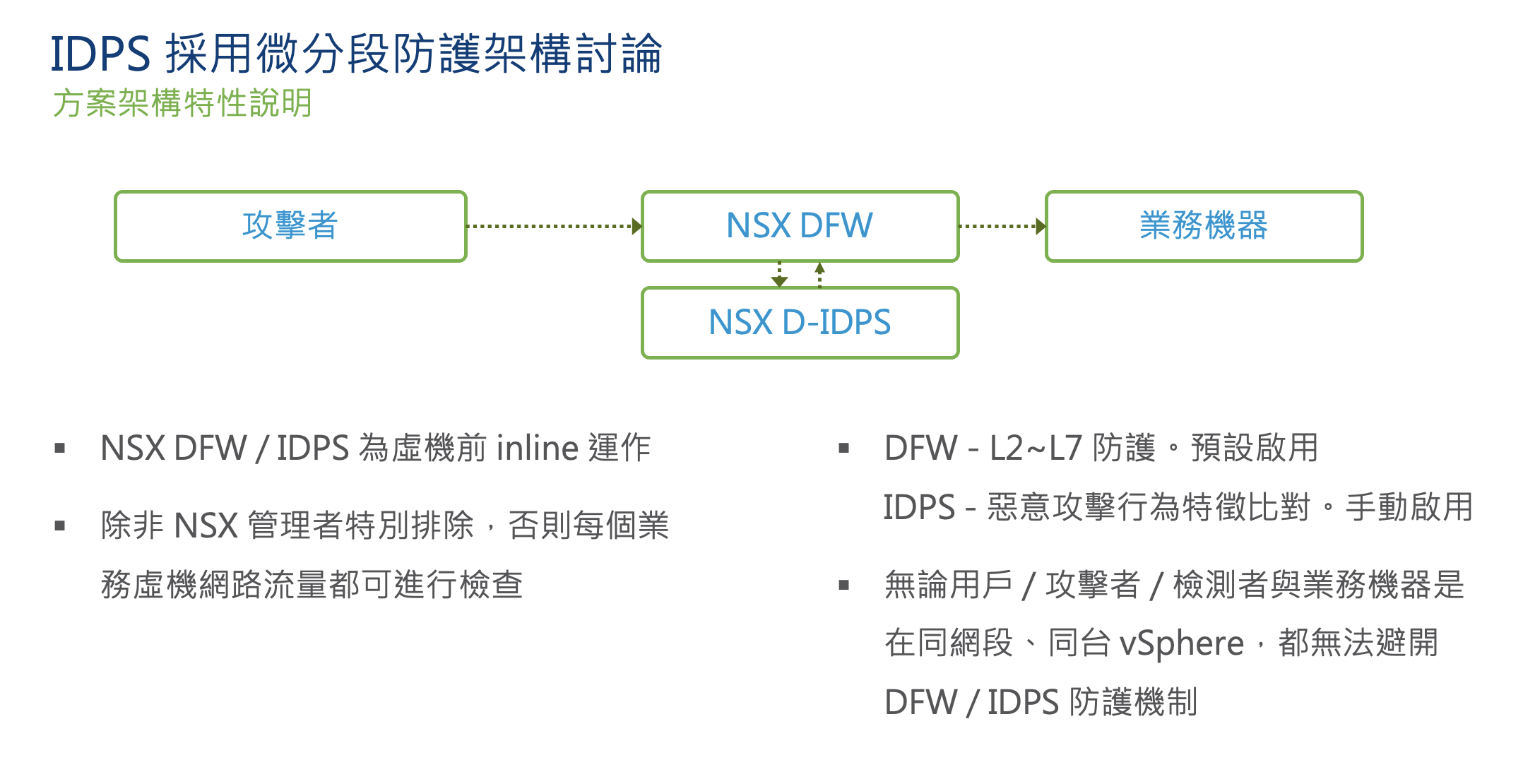

圖3 IDP採用微分段防護架構示意圖。

圖3 IDP採用微分段防護架構示意圖。

IDPS與DFW都相當於在每台虛擬機器(網卡)前以L2透通、Inline方式運作。每個網路流進出虛機時都會被攔截檢查無法避開。防火牆檢查預設會啟用,而管理者可以自行選擇每台機器是否要額外增加IDPS的特徵比對功能。

運作分散式IDPS所帶來的效益

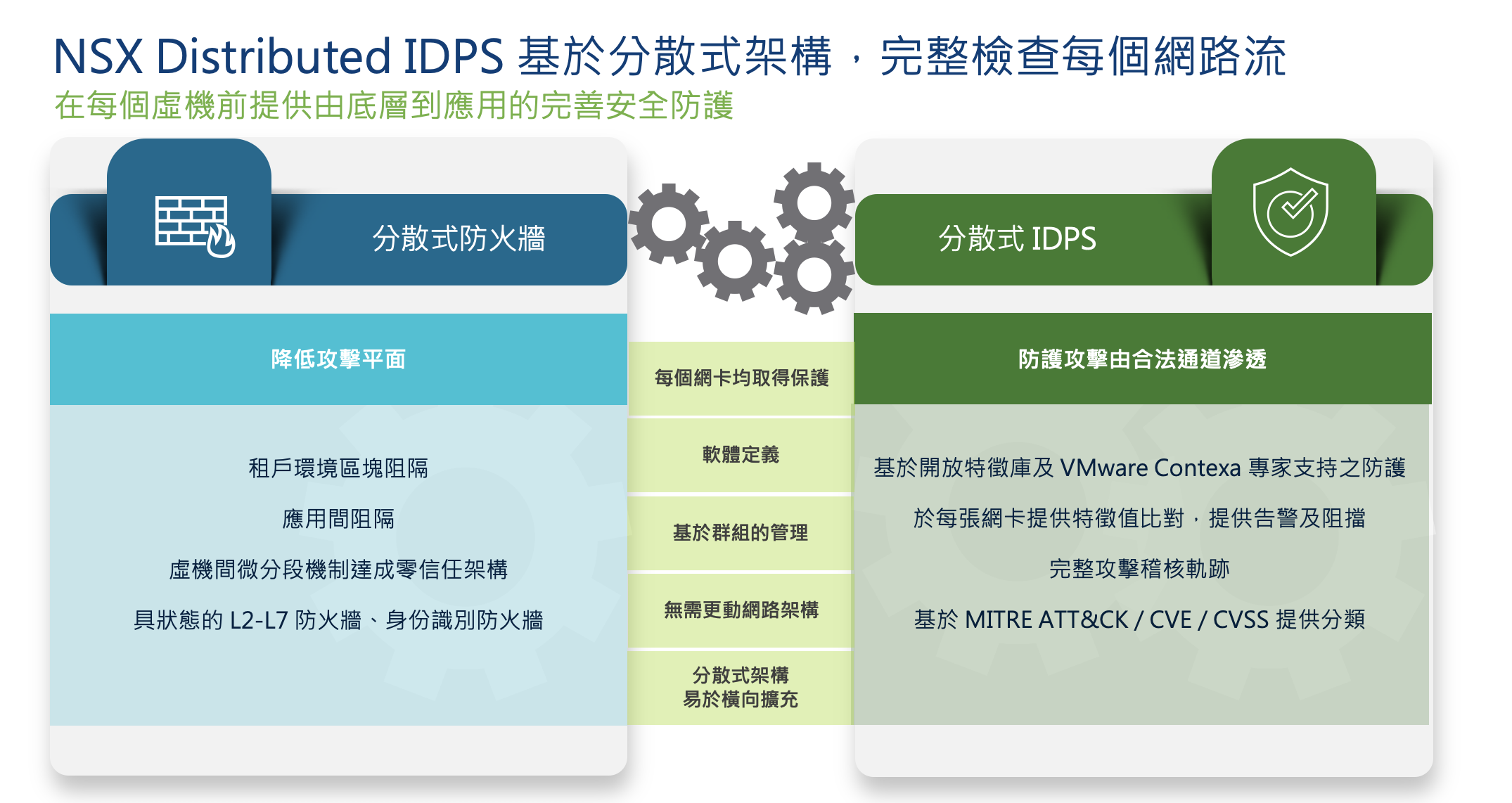

這裡可以看到,在架構上,NSX Distributed IDPS的運作可以說是DFW運作的加強版,因此很重要的是,NSX IDPS的架構能夠支持所有原本分散式安全防護的特色,也就是NSX客戶熟知且喜愛的下列效益:

‧對每個工作負載的網卡均進行防護。

‧防護架構與網路拓樸無關,虛機間Traffic是在相同網段或不同網段均不影響防護,無須更動網路架構。

‧IDPS功能分散到每台vSphere進行防護,但集中於NSX Manager內提供管理。

‧提供軟體定義的機制,管理者除了圖形介面外,可透過API/SDK編程等方式進行管理。

‧支援群組與標籤機制,管理者可以建立對應業務、部門、安全等級等不同動態群組,進行不同的IDPS防護模式,且新機器建立時自動提供防護。

‧分散式架構,實體vSphere伺服器橫向擴充時自然同時擴充安全處理能力。

NSX Distributed IDPS在功能與架構上的特色整理成圖4,供大家參考。

圖4 NSX Distributed IDPS在功能與架構上的特色。

圖4 NSX Distributed IDPS在功能與架構上的特色。

結語

本篇是對於NSX分散式IDPS新功能與架構的簡單討論,比起文字描述,大家應該更想看實際畫面,因此下篇文章就會以實際介面上的配置畫面與大家做進一步的功能說明。

<本文作者:饒康立,VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、軟體定義網路、微分段安全防護技術,以及新應用遞送方案的介紹與推廣。>