近十幾年來資訊安全事件頻傳,企業開始在資訊安全相關防護上進行投資。然而,究竟要如何達到有效的防禦,才不致於落入不斷購買資訊安全設備的無底洞。本篇將介紹資訊安全防禦思維,以及針對CSIRT的介紹與編制、積極回應規劃建議及探討。

組織的資訊安全防禦思維,常以正常之投資報酬比做為評估標準,並認為投資的金額只要達到一定門檻,甚至導入資訊安全管理系統(Information Security Management System,ISMS),就能夠百分之百防禦所有的外在攻擊。然而,世界上沒有一個絕對安全的系統,倘若未及時修補系統漏洞,或整體資訊安全部署有遺漏,仍然有機會遭受到嚴重的資訊安全攻擊。而對經營管理層而言,花了大把鈔票進行了資訊安全部署仍遭受到資訊安全攻擊,有可能會花更多錢買更多設備防禦,也有可能心灰意冷,發現投資再多也無法完全防禦,不如把經費花在別的地方。若缺乏整體防禦思維,可能會陷入惡性循環——哪裡有洞,哪裡補。

資訊安全無法單打獨鬥,防火牆、入侵偵測系統、防毒軟體所提供的功能,的確提供了最基本的防禦措施,但此為「消極作為」,長時間下來只會變得防不勝防,面對攻擊手法與工具的快速更迭,維持前述的思維會陷入「隨時拆炸彈」的窘境。因此,組織在面對資訊安全部署時,不僅僅須符合基本的「縱深防禦」,也要達到「合縱連橫」,才有機會達到資訊安全防禦的「積極作為」。

防禦的哲學

2015年,於美國拉斯維加斯舉辦的Blackhat USA 2015,Splunk研究團隊發表了以《從誤報到可操作的分析:行為入侵偵測機器學習機制與資訊安全維運中心(From False Positives to Actionable Analysis: Behavioral Intrusion Detection Machine Learning and the SOC)》為題之研究。經過長期的研究及努力,全世界已經發現超過九千個惡意程式樣本,平均每個惡意程式含125行程式碼,但為了做到防禦這些惡意程式,光是防禦單一個惡意程式就須撰寫一萬行程式。

再者,在市面上的產品質量不確定的情形下,資訊安全市場其實是個資訊不對稱的檸檬市場(Lemons Market),廠商費盡唇舌講著自家產品的優點並想辦法賣到好價格,購買方難以評估自己真正需要,可能花大錢補小洞。

另外,大部分組織的資訊安全防禦思維,是等法規有要求或真正出事了再來評估資訊安全產品,「除非為時已晚,否則我不投資這些資訊安全產品」。因此,Splunk研究團隊的講者Joseph Zadeh介紹了對於防禦的哲學及該團隊發展的理論。

在資訊安全領域中,對於「防禦」一直未有個較為受大眾認同的概念或作法。日本江戶時代初期的劍術家、兵法家,「二天一流」劍法的始祖宮本武藏(Musashi Miyamoto)所著之既為劍法也為兵法的《五輪書》之地之卷,此章節為本書之大綱與導讀解說,亦在本卷初步解釋二天一流的兵法意涵。其中一段話摘錄如下:「其道にあらざるといへども、道を廣くしれば、物ごとに出合事也。」後世將這句話解釋為宮本武藏對於「武士道」的解讀:「武士道跟其他的修煉之路(儒家、道家、茶道家、舞蹈家)不同,只要你能清楚武士道為何物,你就可以很自然地與你人生中所遇見的其他道路相對應。」

Splunk研究團隊認為,宮本武藏的這番哲學,與「碎形理論(Fractal Theory)」十分相近。碎形又稱分形、殘形,一般被定義為「一個粗糙或零碎的幾何形狀,可以分成數個部分,且每一部分都近似整體縮小後的形狀」,即具有自相似的性質。簡而言之,碎形理論下產生的形狀,無論從大而觀或從小而見,都會十分相似。

Joseph Zadeh認為,資訊安全結合了偵測、防禦及回應於一體,因此不管從單一系統去檢視,抑或是從整體企業去規劃,無論規模大小所做的事情應為十分類似。因此,Splunk研究團隊所著之白皮書《規模防禦:為資訊安全維運中心建置中樞神經系統(Defense at Scale: Building a Central Nervous System for the SOC)》中,發展出一個數學公式,以偵測惡意的行為的手法、技術與過程(Tactics, Techniques, and Procedures,TTPs),包含攻擊特徵、惡意軟體、暴露之弱點、使用工具、事件架構、受害目標等,並認為此套理論可以被利用在各種不同使用情境及規模。這樣的防禦方式稱為「碎形防禦(Fractal Defense)」。

已有越來越多資訊安全產品強調以「行為模式」偵測並防禦攻擊行為。舉例而言,具備機器學習機制的防火牆,可於建置初期觀察企業的網路流量,以收集並學習該企業的日常網路行為,甚至可以區分為工作時間與下班時間的網路行為分析,經過二至三週後,防火牆將學習到的這些行為列為正常網路行為,只要偵測到正常網路行為以外的流量,即啟動監控機制或封鎖。

Joseph Zadeh認為,透過機器學習機制,可以有效掌握攻擊者的行為特徵,比起利用變動頻率越來越大的IP及域名(Domain Name)黑名單,或使用特徵(Signature)規則機制偵測,無論攻擊或應用的規模大小皆更能達到有效防禦。

CSIRT簡介

鑑於網路攻擊事件的規模越來越大,因此需要一個統籌協調機關,進行資訊安全通報之統籌工作,並在必要時提供適當協助。

簡史

最開始的單位並非稱為CSIRT,而是CERT(Computer Emergency Response Teams),意即電腦緊急回應小組。全世界第一個CERT是由美國卡內基美隆大學(Carnegie Mellon University)成立,起因為調查1988年的莫里斯蠕蟲案,此案為依據美國1986年的《計算機欺詐及濫用法案(Computer Fraud and Abuse Act,CFAA)》而定罪的第一宗案件。至此之後,各地的CERT如雨後春筍般冒出,因此卡內基美隆大學成立電腦緊急回應小組協調中心CERT/CC(CERT Coordination Center)作為各地CERT的協調中心。

後來,因為其他地區的CERT想要與登記在卡內基美隆大學校內的CERT有所區別,因此紛紛改以CSIRT為名。國內則有TWCERT/CC(臺灣電腦網路危機處理暨協調中心)、TACERT(臺灣學術網路危機處理中心)及GSN-CERT/CC(GSN政府網路危機處理中心)等含CERT字眼之組織。

功用

CSIRT為負責電腦相關安全之事故對應處理之團隊,更進一步可定位為「類似組織內部災害應變機制的緊急應變團隊」或「資訊系統實際應變負責小組」,前者指檢視是否依循組織內部持續營運計畫或資訊安全管理系統,後者指負責來自團隊外部委託的對應處置。CSIRT平時負責協助組織內安全相關的政策施行,並作為組織的安全代表與外部進行情資交流。一旦有事件發生,必須有能力確實掌握狀況應變,將災害減至最輕,並隨時接受外部情資,有必要時須與管理層報告。

業務

業務範圍依組織之所屬事業及目的而定,並從組織內商用系統、內部系統、特殊用途系統、全部的資訊系統中挑選可涵蓋的對象,並針對特定威脅、網路安全威脅或非網路相關安全威脅有清楚定義。此過程即導入資訊安全管理系統時之盤點關鍵核心業務,CSIRT將依資產清單所盤點之各級風險評鑑結果,於資訊安全事件。

組成方式

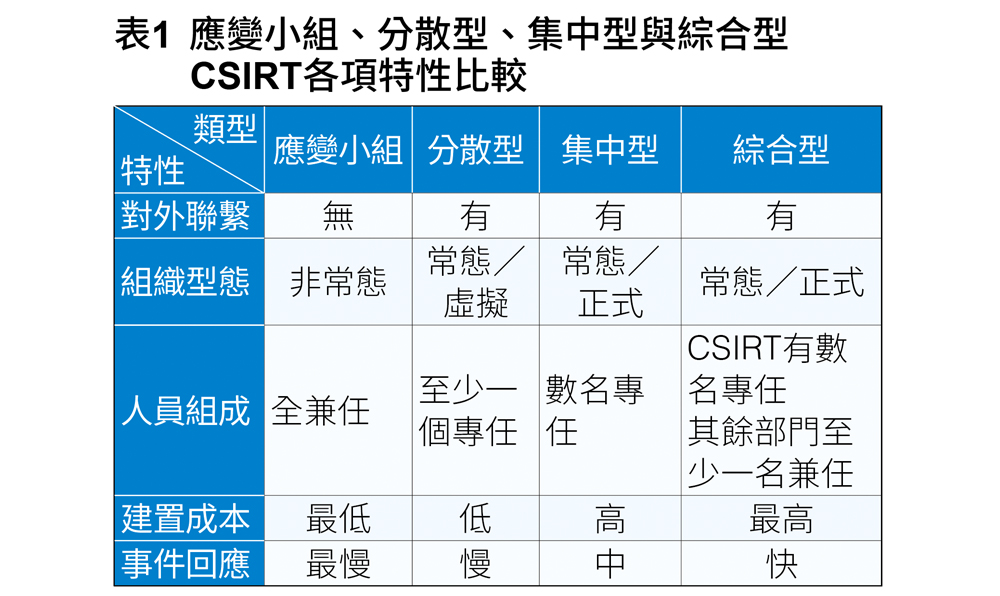

日本CSIRT協會於2016年的著書《CSIRT建置至運用》中,介紹了五種CSIRT組成方式,分別為應變小組型、分散型、集中型、綜合型以及協調型。

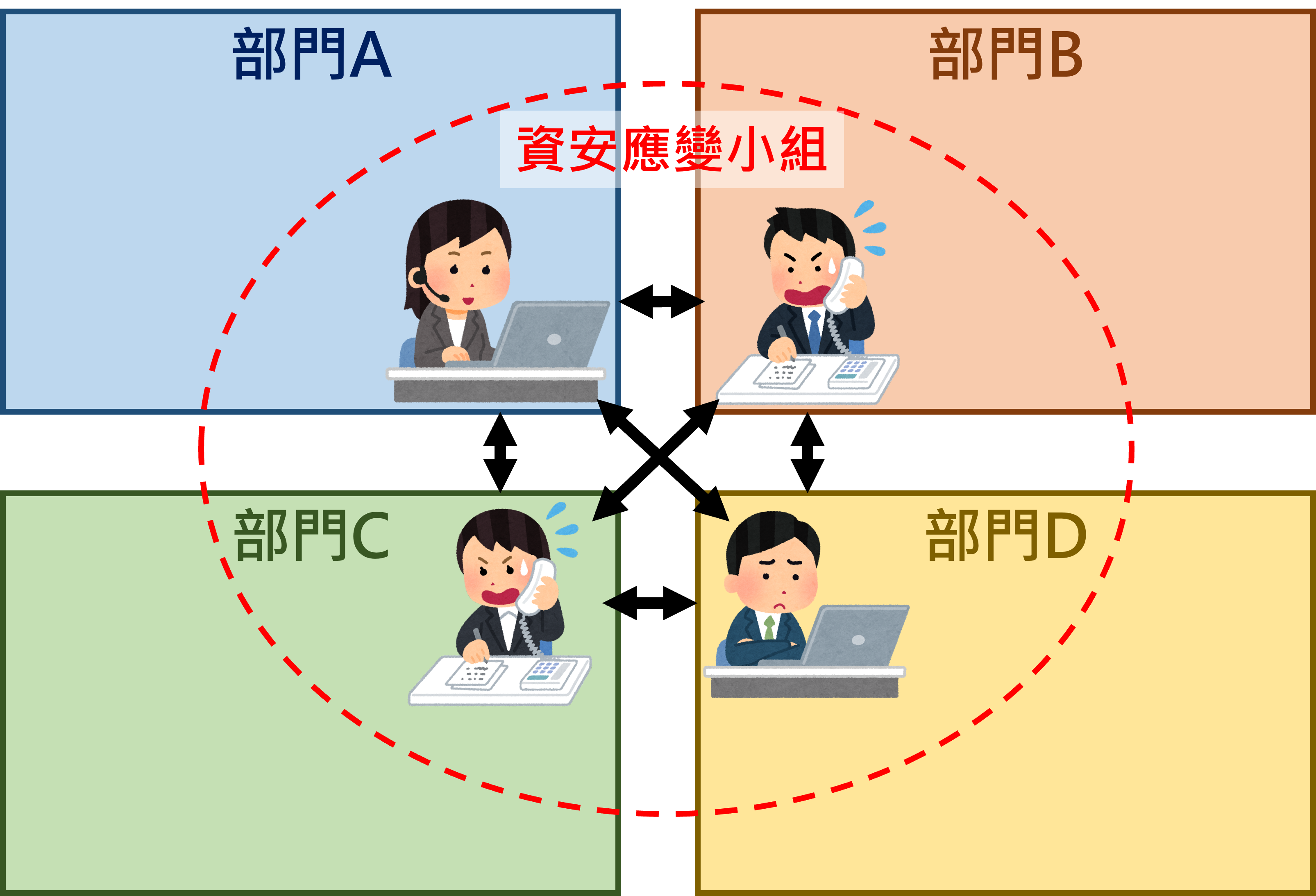

應變小組型(圖1)為非常態性組織,資訊安全事件發生時即召集資訊管理部門、系統管理者及網路管理者之負責人員,組成臨時資訊安全應變小組。此種臨時組織為成本最低的配置,但由於為非常態性且正式性的組織,對外無固定聯繫窗口,故無法收發外部相關訊息與通報。

圖1 各種CSIRT—應變小組型。

圖1 各種CSIRT—應變小組型。

資訊安全應變小組通常為組織導入資訊安全事件管理之初期模式,並將內部資訊安全事件通報交由網路管理人員進行,因網路管理人員擁有監控與管理骨幹防火牆或入侵偵測系統等網路層防護設備之權責,只要監測到異常流量或收到設備告警訊息,可即時通報予事發單位。此機制之資訊安全事件處理能量最弱,並僅能做到阻絕攻擊來源,無暇進行後續追查。

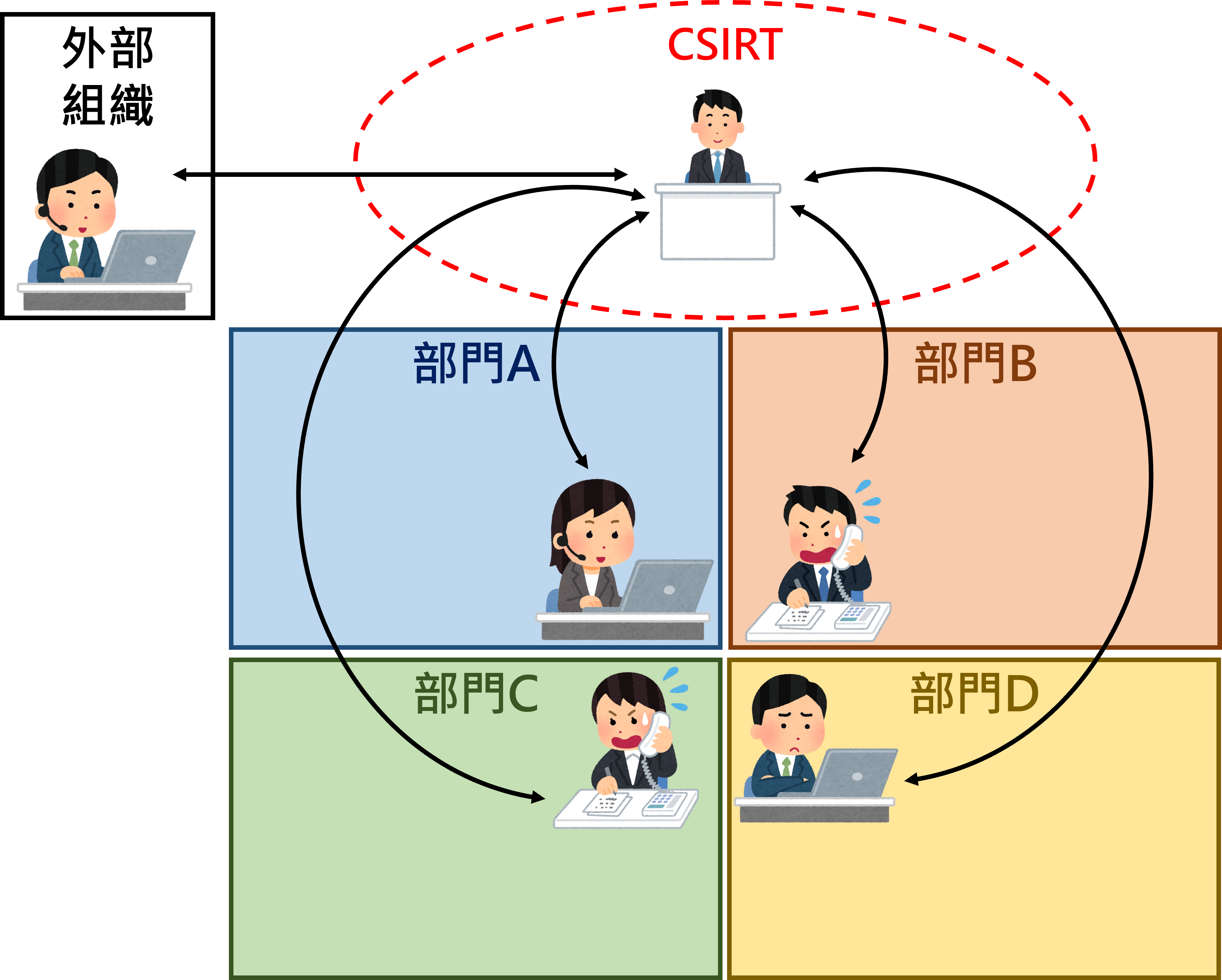

分散型(圖2)為常態性組織,並設一個統籌負責人,其餘部門則各有一至二名兼任CSIRT之人員,於資訊安全事件發生時執行CSIRT職務。因此型態設有統籌負責人,可補足應變小組型之缺乏對外聯繫窗口之不足,可收集外部通報後對組織內通報;組織可加入外部資訊安全相關組織或聯防組織,藉由統籌負責人進行資訊安全事件通報、資訊安全情資分享等。分散型CSIRT亦可安排數名CSIRT專職人員,但多數組織較傾向從其餘部門中指定一至二名兼任的型態。

圖2 各種CSIRT—分散型。

圖2 各種CSIRT—分散型。

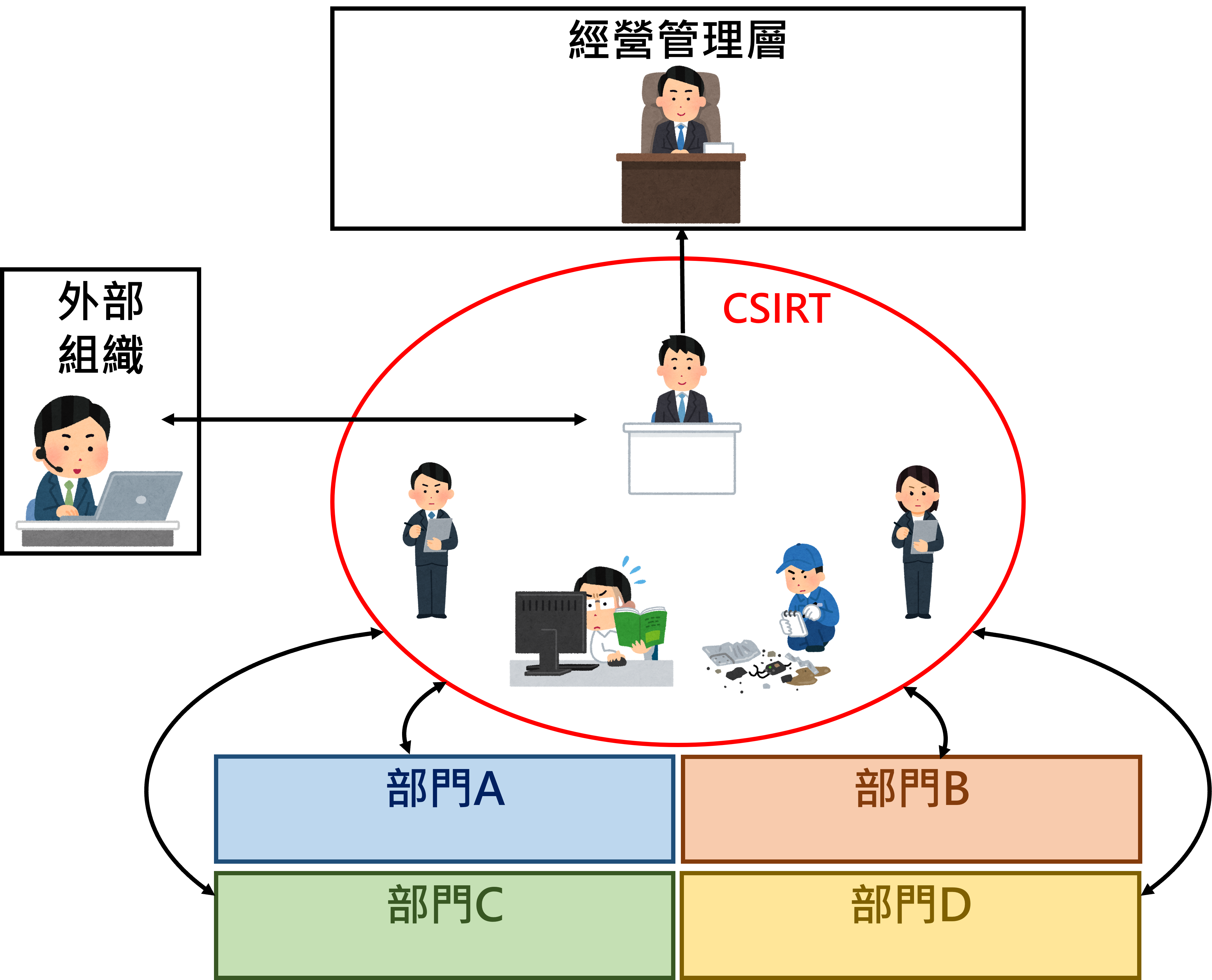

集中型(圖3)為不僅僅為常態性組織,更為一個編制內正式部門,亦即有義務定期對組織內經營管理層報告近期資訊安全事件變化、資訊安全事件應變等專門業務。與前述兩種兼任型態不同,集中型CSIRT內有設有數名資訊安全專職人員,其業務除了負責資訊安全事件處理之外,亦可包含相關資訊安全演練、資訊安全管理系統維持等相關作業。以業務內容來看,確實可以包含多項資訊安全業務,但於此同時將面臨人才問題。從技術面的資訊安全事件通報與分析、漏洞分析、數位鑑識技術,乃至於制度面的維持,包括資訊安全管理系統、資訊安全事件通報應變流程、各項演練作業的落實(業務持續運作演練、備份還原演練等),各項專業人才徵詢不易。

圖3 各種CSIRT—集中型。

圖3 各種CSIRT—集中型。

綜合型(圖4)乃分散型與集中型之混合。於資訊安全事件發生時,除了交由CSIRT部門處理,事發現場的人員亦可視情況進行處理。擁有綜合型CSIRT的組織,會制訂涵括各部門之資訊安全事件通報應變流程,由現場人員進行初步應變措施,並通報至CSIRT部門,CSIRT部門則視情況決定是否立即協助處理,並收集事件相關資料,若有必要須至現場進行證據封存,最後整理成事件報告以呈報經營管理層。綜合型CSIRT擁有分散型與集中型之優點,發揮得當則可以展現優秀的資訊安全事件應變能力,不僅縮短反應處理時間,可迅速限縮受災區域,但仍須注意分散型與集中型之執行困難之處,例如人才招募與培育。

圖4 各種CSIRT—綜合型。

圖4 各種CSIRT—綜合型。

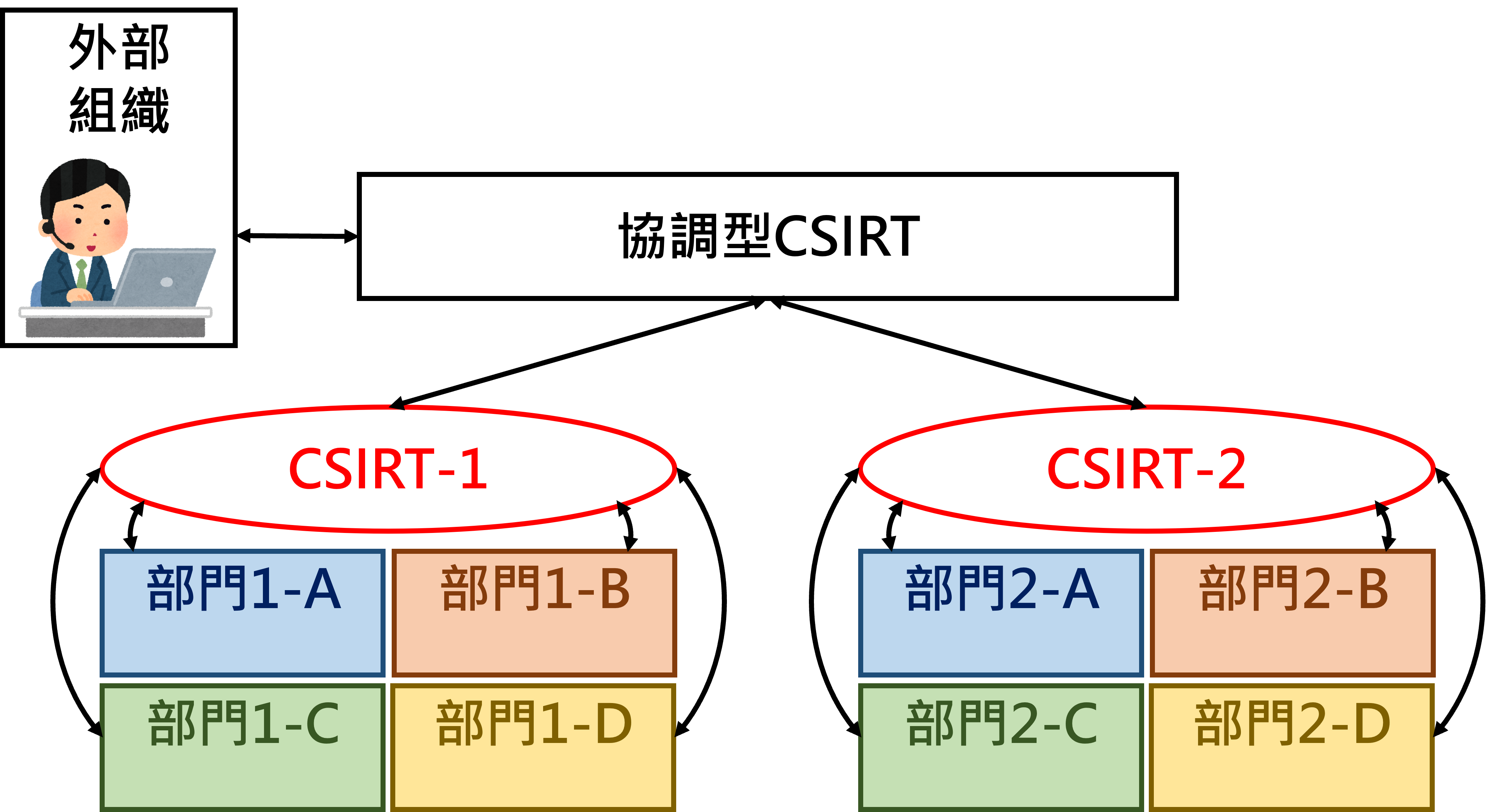

當組織內有數個CSIRT時,彼此之間需建立協調與通報體制,進而發展成協調型(圖5)。協調型CSIRT本身可為分散型、集中型或綜合型方式運作。此模式常出現於跨地區或跨單位之組織,例如學術網路架構中,有教育主管機關、各地區區域網路中心以及各級學校,由各地區區域網路中心做為該地區之CSIRT,向下監控與管制各級學校之資訊安全事件,而各地區區域網路中心由教育主管機關之協調型CSIRT進行統籌管理,同時與外部其他情資單位合作。

圖5 各種CSIRT—協調型。

圖5 各種CSIRT—協調型。

綜合以上所述,可將CSIRT之應變小組、分散型、集中型與綜合型進行各項特性比較如表1。由結果可知,除了應變小組之外,其餘模式皆保有對外聯繫之功能;人員組成部分,應變小組與分散型多為原相關部門人員兼任,集中型與綜合型因已將CSIRT納進編制,故需要專任人員;應變小組所需之建置成本最低,但發生資訊安全事件時,因需要其兼任人員額外處理,在缺乏資訊安全事件調查相關專業技能與相關教育訓練的情形下,事件處理回應所需時間最長,且可能無法完全阻擋攻擊,易造成大規模危害;綜合型可以展現優秀的資訊安全事件應變能力,事件處理回應所需時間最短,可迅速限縮受災區域,但其建置成本亦為最高,尤以人才招募與培育將會面臨挑戰。

人才培育

日本NTT DATA安全事業部事件回應部植草祐則部長認為,理想的CSIRT所含的人才,應包括擁有豐富安全技術經驗及相關知識見解的人,並有事件管理能力、有耐心、具抗壓力的談判人員。如果發展到一個程度,CSIRT內成員可進行分工,如此成員間有機會互相交流,提升彼此技術能力;團隊的領導必須綜觀事件全貌,並提出適切的技術對應,以早日結案為首要目標。

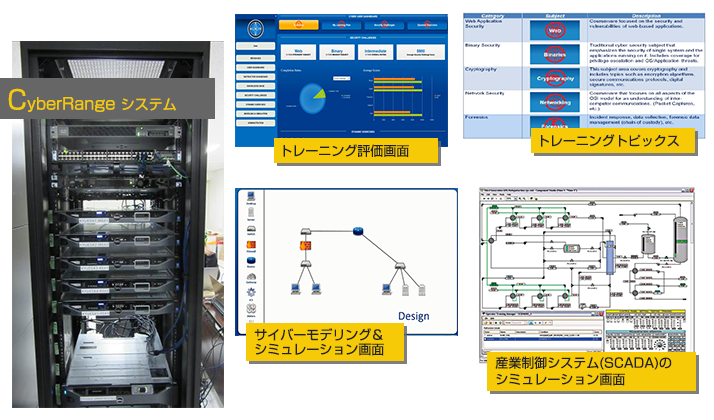

但現況是,由於每個人面臨事件的機會並不均等,因此相關人才培育工作是既困難且耗時,此為人才不足的其中一個原因。日本對此情形,曾於2014年發展一套名為CyberRange的系統(圖6),作為日本國內教育機構及中央機關的演習系統。

圖6 CyberRange系統。 (圖片來源:https://www.intellilink.co.jp/-/media/sites/default/files/imported/article/column/csirt_03.png)

圖6 CyberRange系統。 (圖片來源:https://www.intellilink.co.jp/-/media/sites/default/files/imported/article/column/csirt_03.png)

透過此系統,可以有效率地進行假想的網路攻擊,CSIRT成員可以面對各種攻擊情境及手法進行應變、操作、體驗的練習,更有機會縮短人才培育時間,並培養出一定程度的安全人才。國內則有一系列的資訊安全實務人才培育計畫,針對全國各大專校院乃至於高中之學生,讓資訊安全教育向下扎根,並藉由結合各場域的實務教學,引發學生的興趣,並期望能夠培養出即戰力,投入企業成為資訊安全處理人力。

從消極作為轉為積極處理

若單位每個月的資訊安全事件有超過一半以上皆是經由外部通報,別人跟你說你家失火才去處理,通常為時已晚,可以稱此為「消極作為」。不管哪個組織,網路流量有進必有出,即使由外部網路對單位發動的攻擊是356天24小時每分每秒不停地發生,但若有資料外洩事件或其他對外攻擊流量,必定會在任一地方留下蹤跡,若能在最快時間內發現此種異常對外流量並及時阻擋與修補,可稱為「積極處理」。

即便攻擊手法千變萬化,經由各大資訊安全公司分析,可歸納出一個常見的攻擊流程(圖7)。從初期的資料蒐集與掃描,得知其目標所提供的服務、開啟的連接埠、使用的設備廠牌等資訊,再依公開漏洞或其他手法進行刺探與嘗試,倘若成功登入一台電腦,則會先在其嘗試提升權限至管理者,搶奪主控權,並嘗試多種破壞行為,例如將目標內所儲存之資料往外傳送、修改防毒軟體白名單、連線至中繼站下載惡意程式並安裝等,並嘗試維持對其主控權,使其變成殭屍電腦後破壞其他電腦,待目標達成後,將開始掃除痕跡,含作業系統事件紀錄檔、瀏覽紀錄等,來得及則會癱瘓目標,以拖延其調查處理速度。

圖7 資訊安全攻擊流程分析。

圖7 資訊安全攻擊流程分析。

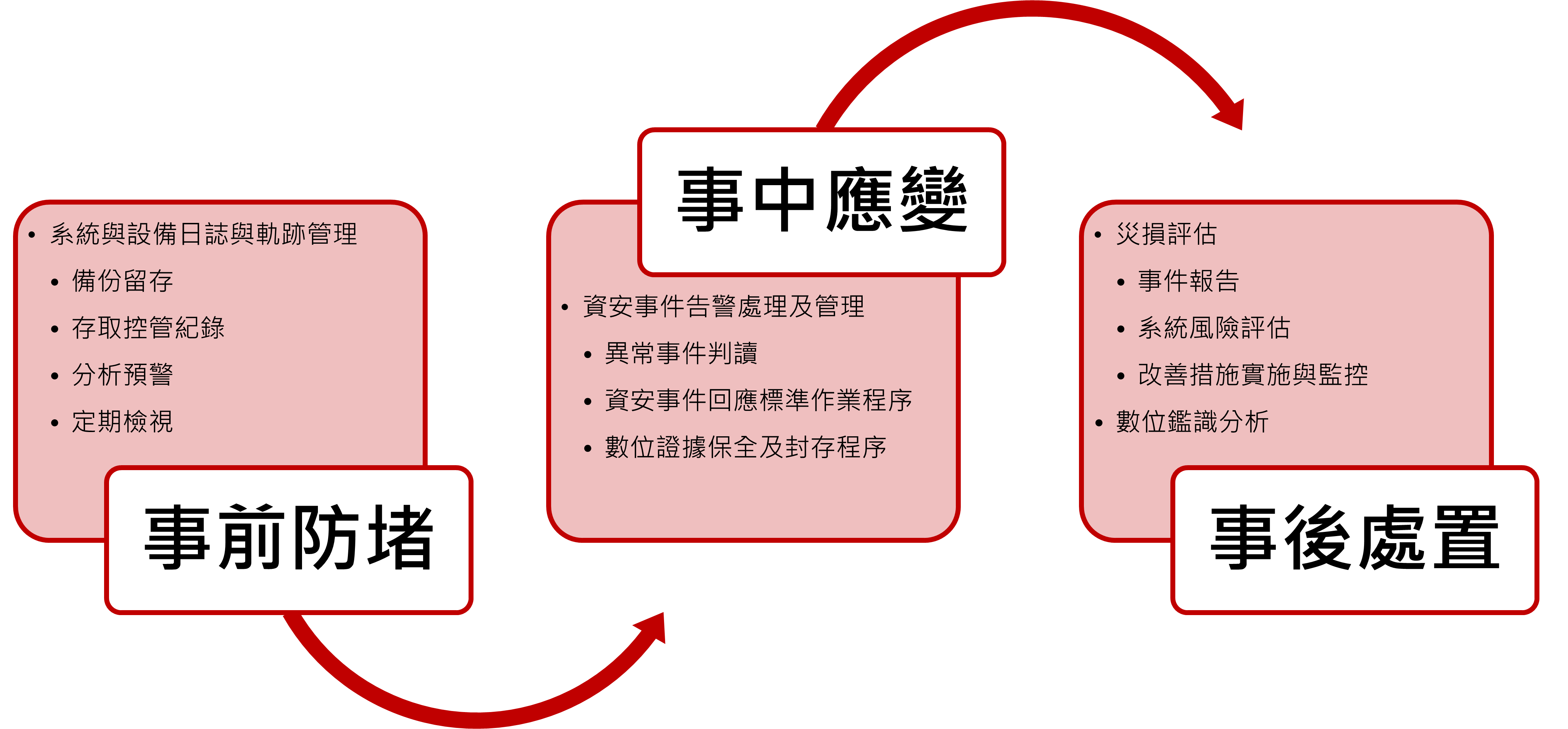

資訊安全事件應對時間軸之事前防堵、事中應變與事後處理三階段(圖8),事前防堵即耳熟能詳的各項資訊安全部署,事中應變即收到前項部署之任何異常告警後,啟動資訊安全事件回應標準作業程序,全力限縮受災範圍,待資訊安全事件告一段落後,即進行事件調查,包括攻擊特徵、惡意軟體、暴露之弱點、使用工具、事件架構、受害目標等,提出改善措施並監控其落實。

圖8 資訊安全事件應對時間軸。

圖8 資訊安全事件應對時間軸。

此三階段彼此之間環環相扣,若沒有事前防堵的種種資訊安全部署,資訊安全事件發生時沒有資料可以進行告警與判讀,資訊安全事件回應標準作業程序無法及時啟動,事後更因為所有軌跡已遭到清除,無法進行調查處理,最終「死得不明不白」。

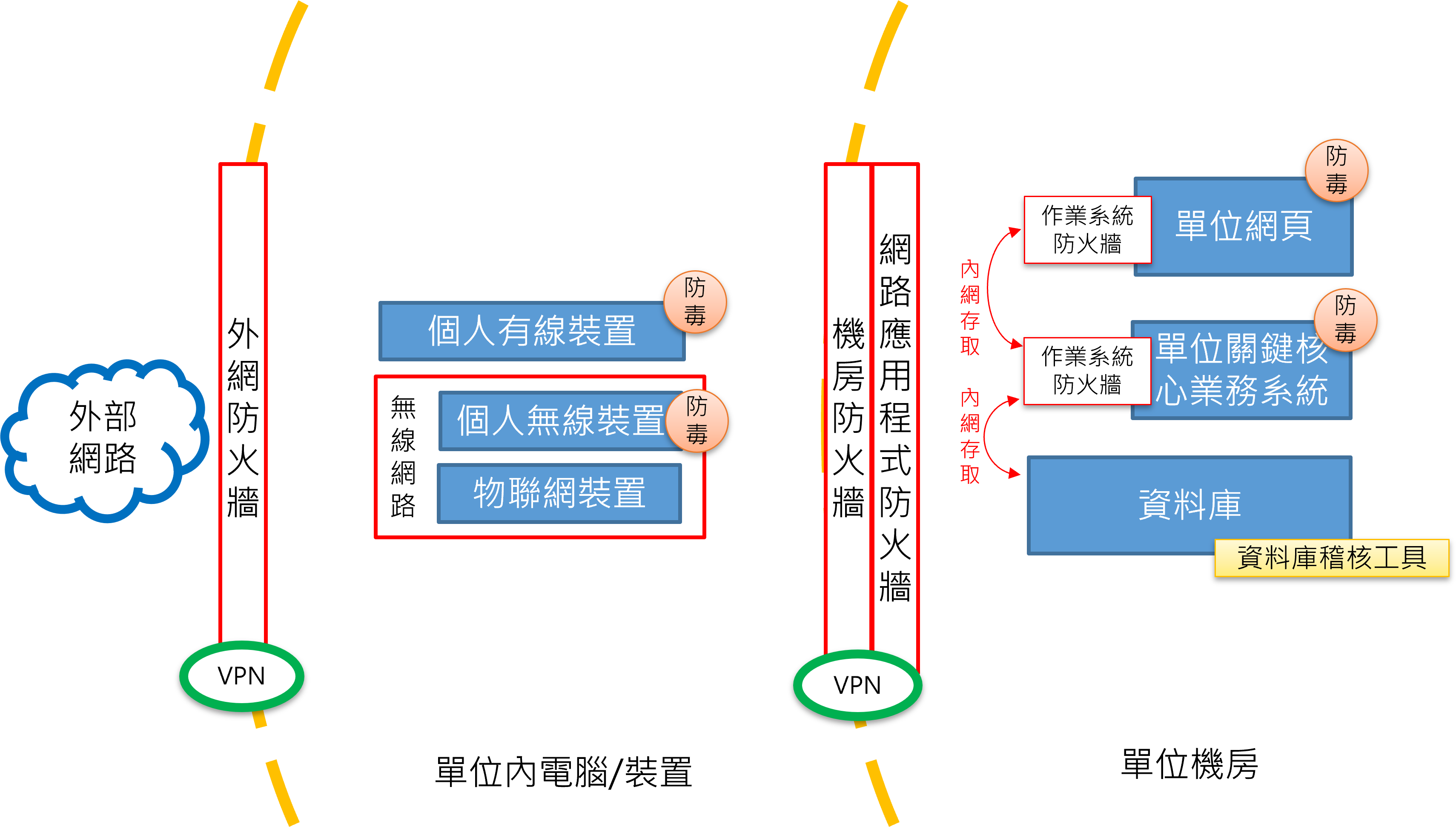

整個機制得以完全,仰賴著事前防堵的種種措施。因此,「縱深防禦」的重要性就此顯現。所謂縱深防禦,乃自外部網路至單位最機密的區域之間,所有的存取點皆有對應的防護措施,防火牆、入侵偵測系統、網路應用程式防火牆、作業系統防火牆、資料庫稽核工具、防毒軟體等。所有的資訊設備相關紀錄與日誌檔都應留存並予以備份,最好符合3-2-1備份原則,亦即至少3份資料備份、存放2種不同儲存媒介、至少1份異地備份。如此,事後調查資訊安全事件時,才得以從這些資料中勾勒出時間軸與路徑,找出相關惡意程式存放位置,使用足夠的資訊進行清查。

以圖9為例,若是發生從外部網路入侵至機房之資訊安全事件,即可以從外部防火牆、機房防火牆、作業系統防火牆、系統本身的日誌中,依照時間排序並勾勒時間軸,以了解其路徑與手法。倘若是電子郵件社交工程,攻擊者利用電子郵件穿過防火牆到個人有線或無線裝置,即便受害者打開附件檔案感染惡意程式,該惡意程式在單位網路內的行為依然可能被機房防火牆或網路應用程式防火牆等設備記錄或阻擋。是故,縱深防禦架構將有效降低單位遭受攻擊之風險。

圖9 縱深防禦架構示意圖。

圖9 縱深防禦架構示意圖。

上述種種資料,雖然有助於資訊安全事件調查,但每個資料都產出自不同廠牌的設備,所產生的日誌格式皆不一樣,即便對於設備熟悉的資訊人員,要畫出事件時間軸與攻擊途徑,也是一件費心費神的工作。SIEM(Security Information and Event Management,安全資訊與事件管理)平台提供了解決方案。

對單位資安人員而言,SIEM平台可結合日誌、警報、事件等資料,針對事件進行關聯分析與行為分析,並透過與外部資訊安全威脅情資結合,對應出其資訊安全事件之惡意軟體、手法等資訊,於資訊安全事件調查助益良多(圖10)。而對單位經營管理層來說,SIEM平台可將上述資訊以一目了然的圖表呈現,並且支援報表功能,可快速掌握單位資訊安全現況。

圖10 SIEM平台可呈現視覺化圖表,可快速分析資訊安全事件趨勢、最常被利用漏洞等。 (圖片來源:https://gdm-catalog-fmapi-prod.imgix.net/ProductScreenshot/7f505242-0e01-46b0-85ae-d6a2e46ced41.png)

圖10 SIEM平台可呈現視覺化圖表,可快速分析資訊安全事件趨勢、最常被利用漏洞等。 (圖片來源:https://gdm-catalog-fmapi-prod.imgix.net/ProductScreenshot/7f505242-0e01-46b0-85ae-d6a2e46ced41.png)

國內常見的SIEM品牌包括Microsoft Sentinel、Fortinet FortiSIEM、Splunk Enterprise Security、IBM Security QRadar、Micro Focus ArcSight等,常見免費開源軟體則包含OpenSearch、The ELK Stack、OSSEC、Suricata等,但多數免費開源軟體於免費的情形下皆有功能限制,若單位有能力自建SIEM平台,可先行利用免費版進行功能評估,再依各計價方式進行價格評估;若無能力,則建議考慮常見品牌協助建置與調校。

情境演練

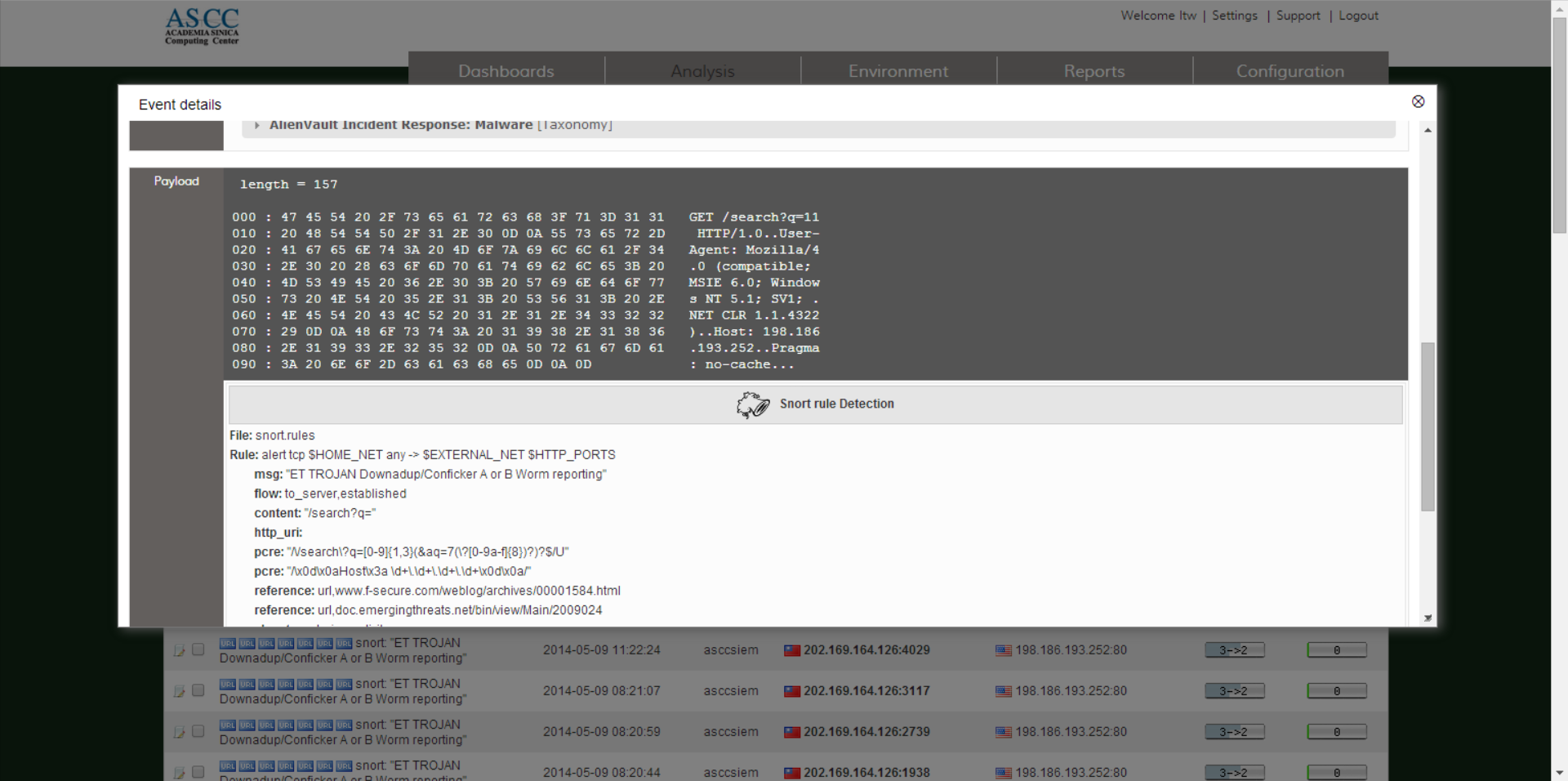

在進行資安事件通報與處理時,除了外部通報進行進一步調查,透過上述部署,亦可提升主動發現之效率,對此除了經驗累積外,也需要規畫相關監控人員進行系統化的訓練。以利用入侵偵測系統之網路攻擊通報為例,無論利用何種機制造成事件觸發,可於入侵偵測系統產生之事件細節加以調查,並確認事件真實性。

以圖11為例,可利用IP、Port、msg (Signature)、reference、md5等欄位進行查找,若封包內容(Payload)之Host是網址或IP,亦可針對其搜尋,若有特殊特徵也可搜尋看看有無相關資訊。

圖11 SIEM平台呈現之事件詳細內容。

圖11 SIEM平台呈現之事件詳細內容。

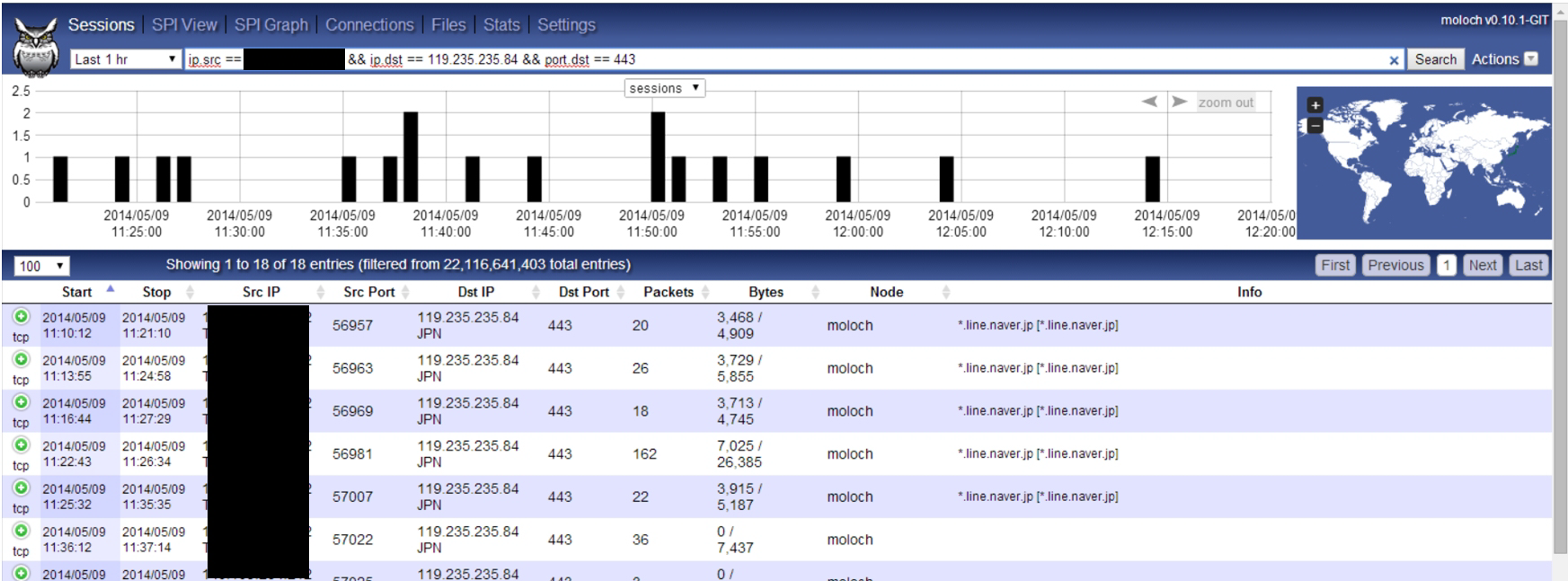

若單位尚有足夠能力,可另行儲存全部流量,並建置網路封包查詢系統,以查詢可疑連線,並可顯示其封包大小,了解資料傳輸狀況(圖12)。此工具對於查詢未觸發防火牆及入侵偵測系統偵測規則之可疑連線,能發揮用處,例如查詢單位內部與惡意網站之連線狀況。此外,亦可多加利用外部資源,如VirusTotal、totalhash等進行資訊蒐集,以確保事件通報真實性。

圖12 網路封包查詢系統呈現之查詢結果。

圖12 網路封包查詢系統呈現之查詢結果。

資安事件通報與處理流程,除了制定標準作業流程外,可利用單位內既有業務流程系統、專案管理系統或事件派發與追蹤系統(Ticketing System)(圖13),進行資安事件管理,其好處在無論是使用何種CSIRT組織,皆可發揮資安事件通報、追蹤與記錄,避免資安事件持續發生及影響時間過長,導致風險持續影響單位資訊安全維護。

圖13 事件派發與追蹤系統(Ticketing System)。

圖13 事件派發與追蹤系統(Ticketing System)。

結語

資訊安全防禦是一個全面性防禦的概念,資訊安全結合了偵測、防禦及回應於一體,必須綜觀進行部署,才能達到相較有效的防禦策略。然而,看起來再完美的系統或防禦計畫,皆有供攻擊者有機可趁之處,此時注重的就是有效的處理與回應。

<本文作者:社團法人台灣E化資安分析管理協會(ESAM, https://www.esam.io/)逢甲大學創能學院(https://ischool.fcu.edu.tw/)林子煒目前為逢甲大學創能學院助理教授,主要研究領域為網路安全、應用密碼學、智慧醫療照護系統、行動商務、人工智慧技術應用分析等,並兼任逢甲大學資訊總處資訊安全中心主任。>