所有發生過的事情都會儲存在Log紀錄內,但是Log的資訊過於繁雜且儲藏在檔案內,所以取出運用相當不方便。雖然有相關的解決方案可將系統所產生的Log資訊導向至資料庫進行管理,但還是需要相當多的人力才能從一堆繁雜的資訊中找出有用的資訊。對此,本文將利用sagan結合unifield2軟體,把偵測到的惡意行為資訊儲存至資料庫,並且以網頁的方式來輕鬆管理相關的資訊。

sagan提供一個主程式(檔名為sagan)及單一的組態檔(sagan.conf)來提供服務,如表2內所示為組態檔中主要組態的意義。

表2 主要組態的代表意義

規則樣式說明

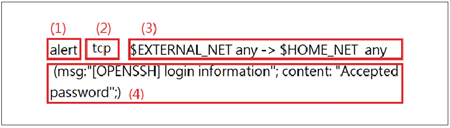

在了解sagan的組態後,接下來說明sagan的規則樣式。就如同其他的入侵偵測系統,sagan也有提供規則(Rule)基礎的偵測方式,並提供類似Snort的規則定義形式,圖2是一個簡單的範例:

|

| ▲圖2 規則樣式範例。 |

此規則的意義是,如果所偵測的內容含有"Accpetd password"的字樣,即記錄成"[OPENSSH]login information"。

規則定義

整個規則定義為四個部分,相關說明如下所示。

alert

用來定義處理動作。當所偵測的Log資訊符合所設定的條件時,就會執行所設定的動作。要特別注意的是,sagan所提供的動作有alert和drop,此兩項動作必須在sagan有定義外部(External)模組時(已設定將輸出送往其他的程式)方才有效。

tcp

用來設定欲偵測的通訊協定。sagan提供TCP、UDP、ICMP、SYSLOG等等通訊協定,舉例來說,如果想偵測SSH的紀錄,由於SSH是使用TCP通訊協定,所以通訊協定部分必須選擇tcp。

偵測範圍

用來設定欲偵測的範圍,包含以下各項的細部設定:

external_net:設定欲偵測的外部來源IP(目前已保留此設定,僅為相容之用)。

sport:設定欲偵測外部來源的通訊埠。

home_net:設定欲偵測的目的IP(目前已保留此設定,僅為相容用)。

dport:目地IP的通訊埠,而在本部分的設定中,如果設為any,則表示任意(不設限)。

細項規則設定

此部分為細部的規則定義,sagan常用的細項規則如下所述:

msg:設定當條件成立後,所要儲存的訊息字串。

content:設定內容查詢條件字串。例如content: "authentication failure",即表示只要Log的記錄內容含有authentication failure字串即符合條件。

classtype:用來定義規則所屬的類別。

facility:設定僅解析所設定的facility種類的Log記錄。

level:設定僅解析所設定level種類的Log記錄。

program:設定僅解析某個程式所產生的Log記錄。

nocase:表示不分大小寫的比對。

sid:規則的編號,從5000000開始,每條規則需要有一個唯一的編號。

threshold:這是設定比對門檻值,例如「type limit, track by_src, count 5, seconds 300」是表示同一個來源IP,如果在300秒之內有超過5次符合條件即成立,這通常可用來偵測暴力攻擊的偵測。以SSH登入為例,可設定若在5分鐘內偵測到同一個來源IP,登入失敗超過5次,即可記錄該來源IP正在實施暴力攻擊。