本文以iOS作業系統為主的iDevice(如iPhone 5、iPad 2、iPod touch等)作為探討標的,當非法人士以WeChat進行犯罪訊息溝通時,鑑識人員該如何有效地萃取出關鍵的數位跡證,搜尋出WeChat內的對話內容、聯絡人、使用者資訊及影音等紀錄訊息。

在這樣的情形之下,相關人員將扣押的iPad 2及電腦交給鑑識人員做進一步的分析。在iPad 2被損毀的情況下,鑑識人員即從電腦著手。面對電腦關機狀態,鑑識人員為保全數位證據的證據力,需要按部就班去分析,謹慎地完成鑑識工作。接著,以三個部分內容說明鑑識的過程。

1. 保存證據,確認電腦狀態

B君的電腦處於關機狀態,所以鑑識人員可以直接對硬碟進行位元流製作映像備份,而之後的鑑識工作,就使用硬碟映像檔進行資料分析。

2. 數位證據的調查

從B君毀損iPad 2的動作觀察,鑑識人員初步判斷B君應該是在iPad 2中從事犯罪行為。從此點著手,鑑識人員則就以iTunes備份檔進行鑑識,而B君所使用的電腦作業系統為32位元的Windows 7 Home版本。

在確認iTunes備份檔路徑後,鑑識人員以iTools開啟iTunes備份檔。如圖10所示,鑑識人員從iTools中發現B君有使用WeChat的習慣,於是鑑識人員著手搜尋iPad 2備份檔內的WeChat對話紀錄。

|

| ▲圖10 iTools中,B君有安裝WeChat。 |

3. 發現犯罪訊息,還原事件

iTunes備份檔存有B君在iPad 2上所進行活動的紀錄,而iTunes備份檔檔名是以16進位作為命名,並無有檔案格式的顯示。

所以,為確定檔案格式,鑑識人員透過WinHex打開iTunes備份檔來確認檔案標頭的字串,其中檔名為72d86cadc845426a1ea134c793bcb400772a56fb的備份檔,其標頭字串為SQLite format 3,是資料庫檔。

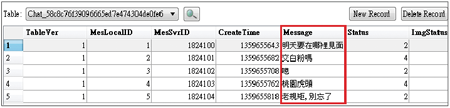

因此,鑑識人員即透過SQLite Browser打開此備份檔,發現這一個sqlite資料檔儲存了B君與A君的對話紀錄,如圖11所示。

|

| ▲圖11 B君與A君的對話紀錄。 |

B君雖然破壞了iPad 2,使鑑識人員無法萃取資料。但因iTunes的自動備份設定,讓儲存在iPad 2內的WeChat通訊訊息經由iTunes備份至電腦內。

而鑑識人員從備份檔中萃取出B君與A君在進行毒品交易的對話紀錄,證明B君的確在進行毒品的交易,企圖獲取不法利益。

結語

以上是針對iPad 2、iPod touch進行WeChat的可能鑑識方式,透過不存取紀錄的邏輯萃取方法,分析了iTunes的備份檔,發現相關的數位跡證在iTunes備份檔中會以固定的檔案名稱存在。

另外,iOS(6.0.1)不會顯示檔案的格式,需要透過WinHex檢視檔案內容,觀察表頭字串的字元,從這些特殊的表頭字串知道備份檔的格式後,再選擇適當的應用程式開啟iTunes的備份檔。

經由以上說明的方法,即使iDevice遭受破壞,鑑識人員仍然可由iTunes備份檔中萃取出與WeChat相關的數位跡證,還原使用者的對話記錄,以確定事件的真相。

<作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>