雲端檔案相關的數位證據除原始檔外,縮圖檔存放在快取資料夾內的非揮發性記憶體,即使無法復原原始檔案,但仍可透過縮圖檢視檔案內容,得到關鍵性證據。本文採用UFED Physical Analyzer對iOS裝置進行雲端鑑識分析,模擬使用者可能的操作行為與使用狀態,分析雲端檔案在iOS裝置上復原的可能性。

本實驗模擬使用者操作情境如表1所示,iOS裝置的使用狀態如表2所示,測試本文預先定義好36個測試檔案,檔案類型有圖片(jpg、png)、文件(docx、pdf)以及影音(mp3、mp4)。

表1 使用者操作情境

表2 行動裝置的使用狀態

操作流程步驟說明

接著,進行操作步驟的詳細說明。

恢復iOS裝置的原廠設定,移除先前儲存在iOS裝置的任何資料。

手機透過無線網路連結至App Store下載雲端儲存應用程式到手機上,在安裝的過程中,選擇預設安裝。

執行雲端儲存應用程式,使用預先設定好的電子郵件與共同密碼來創建新帳戶。

在測試帳戶建立完畢後,透過雲端儲存應用程式與雲端服務商的伺服器進行連線,準備接收測試資料集。

在Window 10個人電腦端,透過瀏覽器將測試檔案上傳至雲端服務商所提供的儲存空間,手機端與雲端檔案進行同步,確保測試檔案可以在手機端瀏覽。

在手機端執行雲端儲存服務應用程式,瀏覽上述提及各式檔案,執行使用者在可能的操作情境(表1)與行動裝置的使用狀態(表2),模擬鑑識調查人員在調查期間可能遭遇的各種情況,關閉智慧型手機的無線網路,以防止測試檔案遭到任何意外修改。

行動裝置有一個使用狀態叫「Cache cleared」,iOS裝置並沒有像Android裝置有清除動態記憶體的功能,必須透過App軟體或是越獄等方法來達到這個功能,但到了iOS 9之後,iOS裝置可透過長按電源鍵進入關機畫面時再長按〔Home〕鍵不放,等到回到桌面畫面後就已經將占用的記憶體釋放了,而iCleaner App則可清除應用程式的暫存資料,本實驗使用這兩種方法來清除裝置與應用程式的快取記憶體。

完成上述的操作後,執行UFED Physical Analyzer。

使用UFED Physical Analyzer

UFED的操作流程是先使用UFED Touch或UFED4PC進行實體、邏輯、文件系統、密碼以及SIM卡的資料萃取,再使用UFED Physical Analyzer執行解碼、分析和報告。

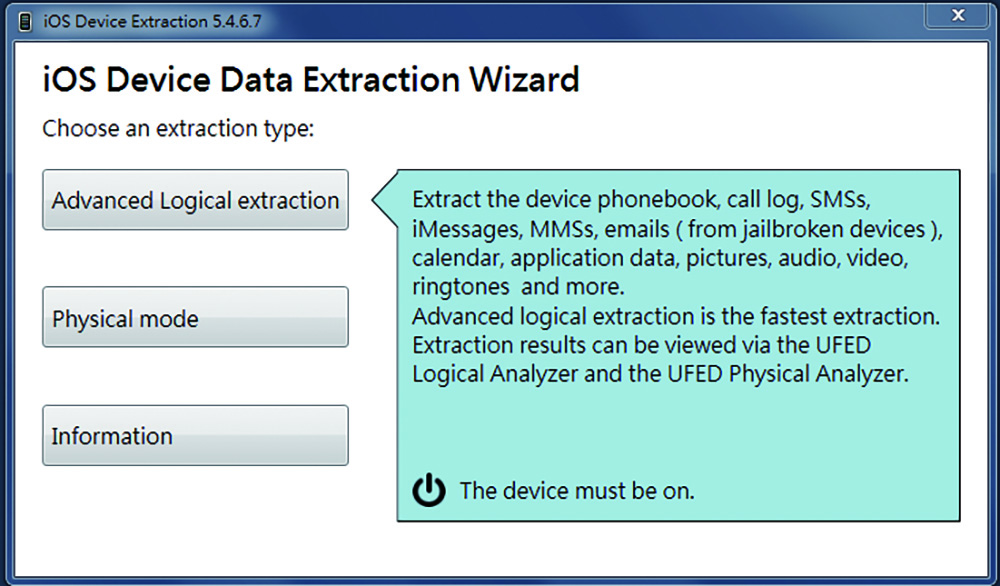

UFED Physical Analyzer本身也提供兩種萃取方式,一是iOS設備萃取,可對iOS設備執行高級邏輯萃取、實體萃取、文件系統萃取或密碼復原等;二為GPS或大容量存儲設備萃取,選擇iOS設備萃取提供「Advanced Logical extraction」、「Physical mode」、「Information」等三種萃取的型態,如圖1所示。

|

| ▲圖1 決定iOS設備萃取型態。 |

在這三種萃取型態中,「Physical mode」下還有「Physical extraction」、「File system extraction」、「Passcode recovery」等三種萃取方式,但因「Physical mode」並沒有支援本文實驗設備iPad Air,故本文選擇「Advanced Logical extraction」來作為iPad Air資料萃取方法。

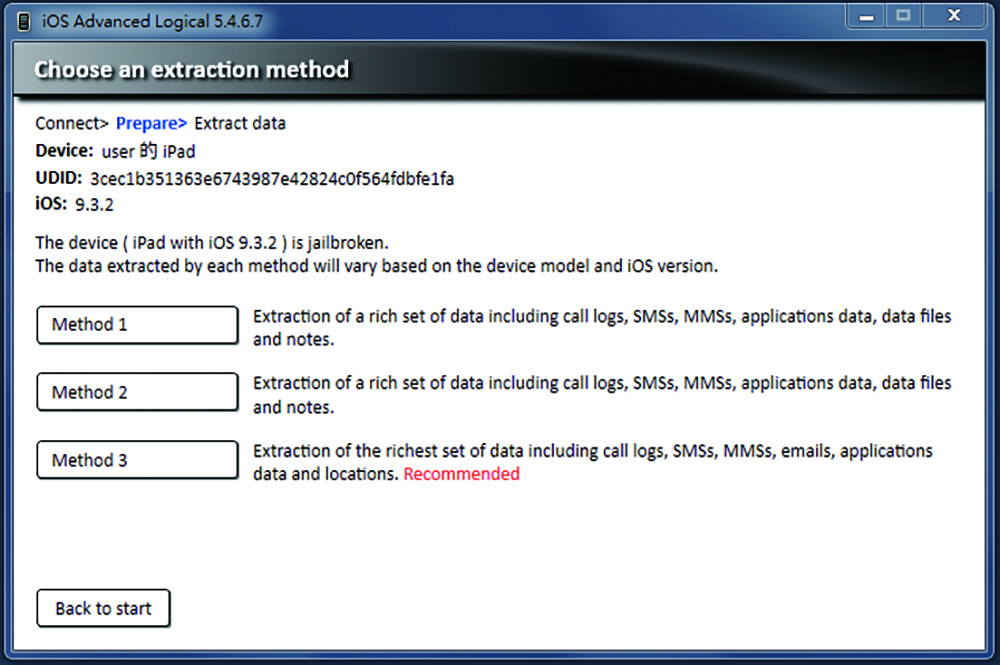

「Advanced Logical extraction」對於設備「有無越獄」及「有無加密」等不同狀態,有不同的資料萃取方法可用,如圖2所示,包括以下三種方法:

|

| ▲圖2 選擇iOS Advanced Logical方法。 |

‧Method 1:提取出豐富的資料,包括SMS、應用程式資料和位置,但不提取通話紀錄、電子郵件。

‧Method 2:提取出包括通話紀錄、SMS、應用程式和位置在內的資料,該解碼過程可能需要輸入iTunes備份密碼。

‧Method 3:提取出最豐富的數據,包括通話紀錄、SMS、電子郵件、應用程式資料和位置。UFED Physical Analyzer會根據iTunes備份設置情形以及設備是否越獄提供建議的鑑識方法,本文選擇UFED Physical Analyzer推薦的Method 3來進行資料萃取。

UFED Physical Analyzer萃取完畢之後,最後的結果如圖3所示。

而UFED Physical Analyzer右方欄位提供各種數位證據項目供鑑識人員檢視,相關項目如表3所示。

表3 UFED Physical Analyzer數位證據檢視項目