前一篇文章已經大略介紹過VMware NSX Distributed IDPS的功能與架構,因此本文將延續同一個主題,透過實際的畫面進一步就配置流程深入說明,並針對重點的選項進行較細部的討論。

接續前篇文章內對應VMware NSX Distributed IDPS功能與架構的介紹,本篇文章想要透過實際的畫面和大家進一步進行配置流程討論,並就重點的選項進行較細部的討論。

NSX IDPS的配置介面很直覺,有Settings、Profile、Rules、儀表板四個主要的介面,這裡也一個個步驟逐步說明。

步驟0:輸入IDPS授權

首先,要運作NSX Distributed IDPS,需要輸入獨立授權。企業可以透過採購NSX Distributed Firewall with Threat Prevention或更高等級的Advanced Threat Prevention授權取得功能。將授權輸入後,才能運作相關管理畫面。

步驟1:在Settings內進行特徵碼更新及選定啟用叢集

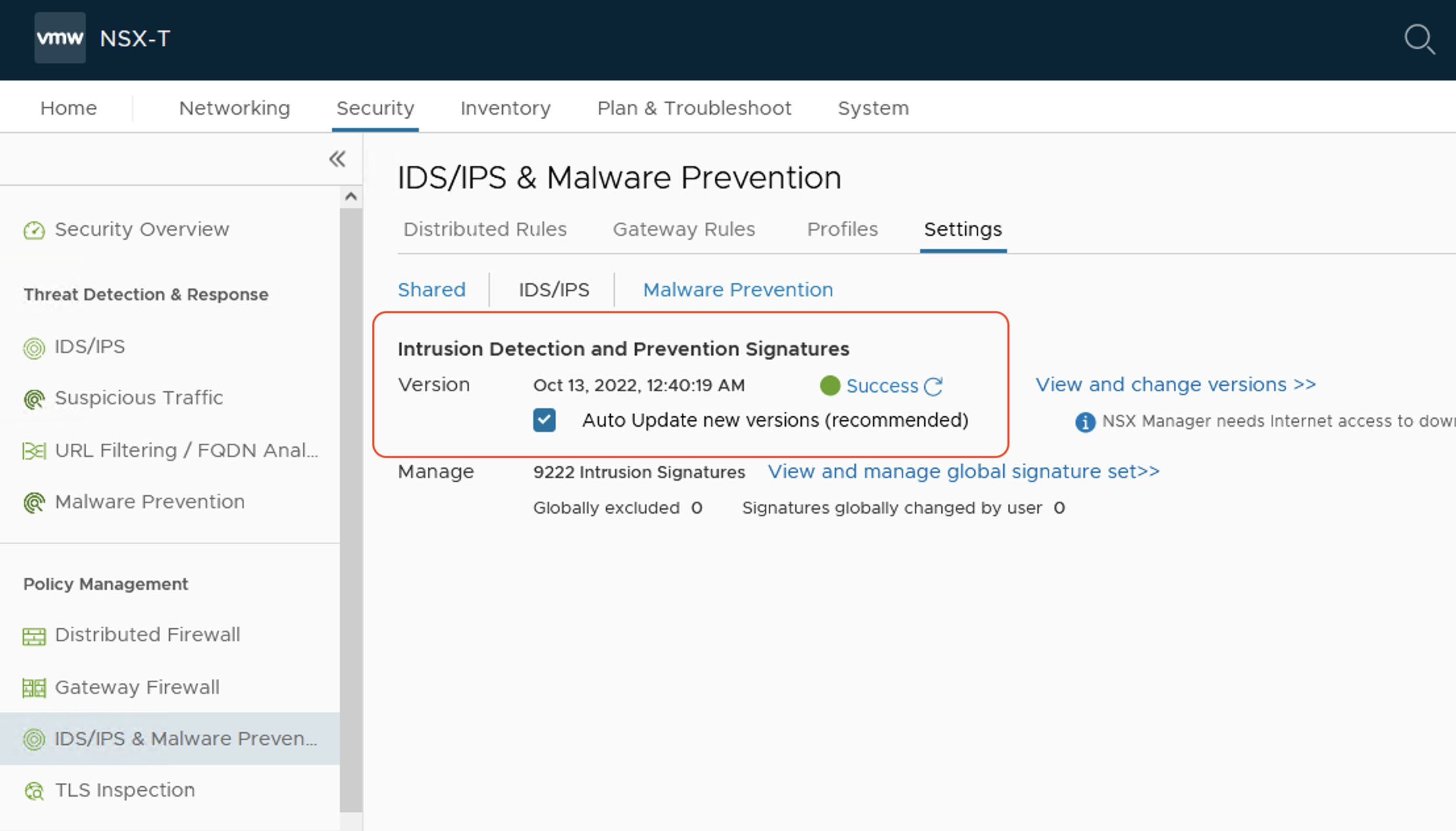

Threat Prevention授權啟用後,管理者就可以到Security - Policy Management - IDS/IPS & Malware Prevention介面內開始進行配置。最右邊的Settings內選擇IDS/IPS,可確認特徵碼是否正常更新,如圖1所示。

圖1 確認特徵碼是否正常更新。

圖1 確認特徵碼是否正常更新。

如果企業防火牆允許NSX Manager直接或以Proxy方式連接到api.nsx-sec-prod.com和*.amazonaws.com這兩個網址,應該能看到自動特徵碼更新正常運作。同時若管理者有興趣,點擊右邊的View and Change versions,可以看到最新與之前版本的更新細節,如圖2所示。

圖2 查看最新版本的更新細節。

圖2 查看最新版本的更新細節。

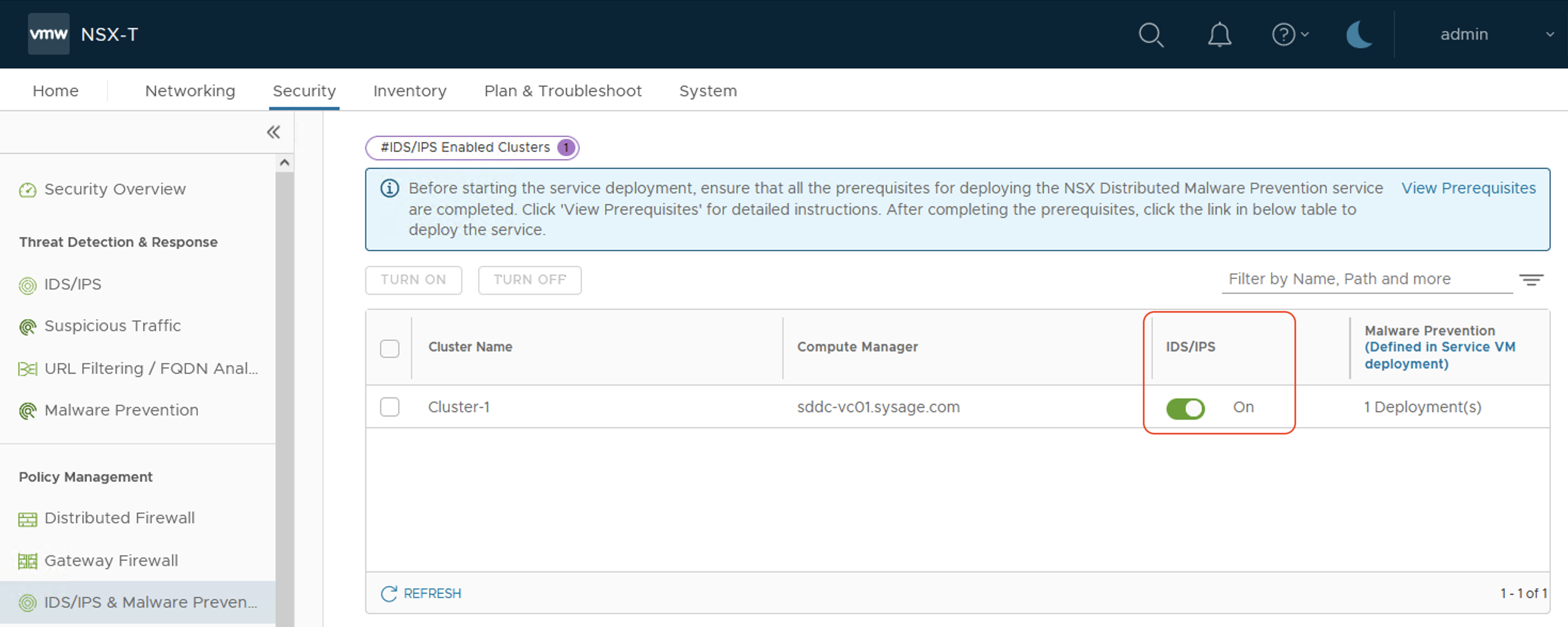

除此之外,最好的狀況下特徵碼應該要能夠透過網路進行自動更新,但若有必要,在Air-Gap環境,完全沒有Internet的狀況好,仍然有可以API在外網下載特徵碼後,再手動進行更新的選項。其次,要選擇在哪些vSphere Cluster上啟用IDPS功能。同樣的Security - Policy Management - IDS/IPS & Malware Prevention頁面內最前面的Shared主頁,下面的「Define Scope for Malware Prevention & IDS/IPS Deployment」會列出所有NSX接取vCenter內管理的Cluster,這邊將需要IDPS功能的叢集選擇啟用,如圖3所示。在此,必須注意以下兩個重點:

圖3 啟用IDPS功能的叢集。

圖3 啟用IDPS功能的叢集。

1. 管理者可依據不同的vSphere叢集來選定是否啟用,這代表企業無須僅能選擇IDPS功能在環境內全開或全關,而可以基於實際安全需求以及成本授權考量來選定。例如,客戶環境內有DMZ Cluster與Internal OA Cluster,而初步規劃僅有DMZ的虛機需要啟用保護,此時就開啟DMZ Cluster的IDPS功能即可。

2. 預設值內所有vSphere Cluster都是沒有啟用IDPS功能,管理者需要手動啟用。

步驟2:在Profiles內進行特徵碼選擇以及動作模式選定

與市面上大部分南北向的其他方案不同,NSX IDPS的設計能夠針對不同的環境或應用的不同,給予合適的特徵值檢查。例如,總共進行現行特徵比對與行為檢查的特徵值有9,000筆,但裡面對應到Web Server的可能只有1,000筆左右,此時就可以建立一個只有這1,000筆的Profile來對應Web Server環境使用。又或者,雖然面對Internet的DMZ環境內要及時進行IDPS的檢查與阻斷,但是內部AP環境希望只要檢查(而不要阻斷),此時當然也可以直接設定不同的Profile給這些不同的環境。

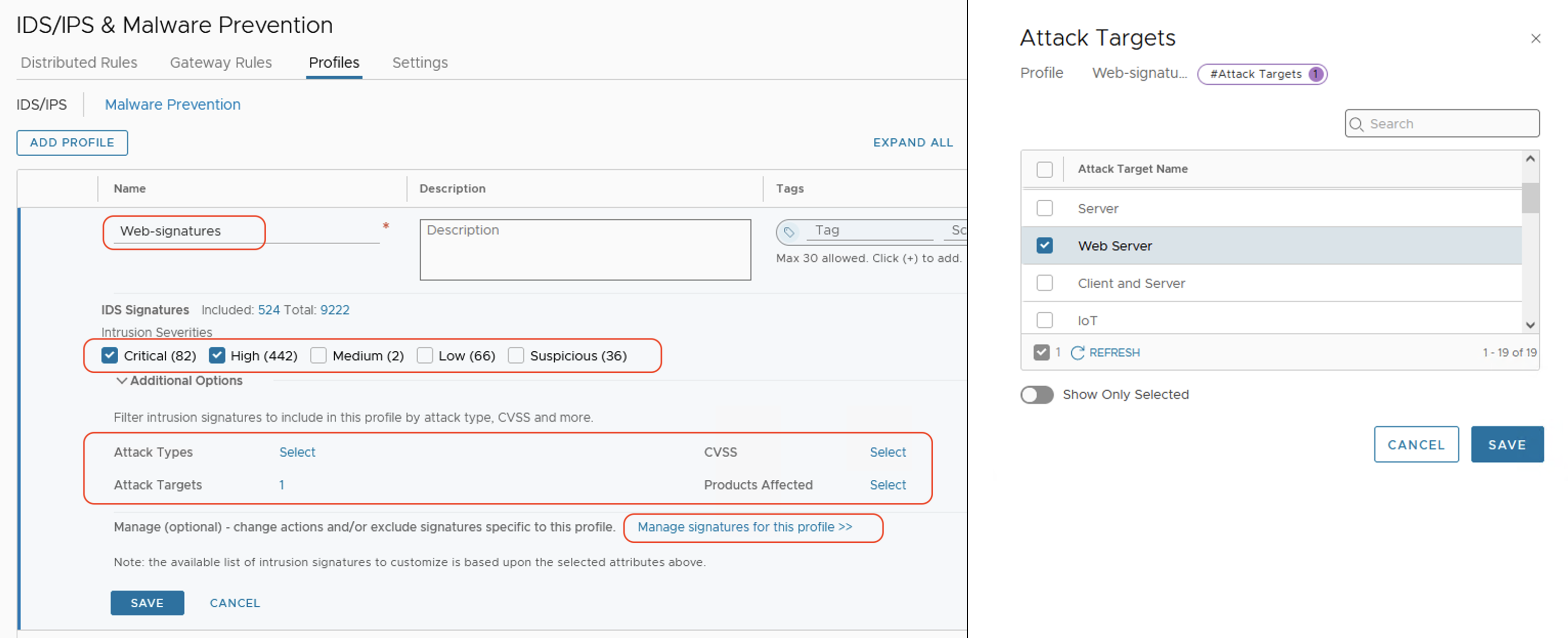

在Profiles選項內,除了預設的Default Profile(包含所有特徵值)外,管理者可以自行建立需求的特徵值Profile,裡面管理者可以不同的條件進行特徵值選擇:

‧基於特徵值的嚴重性(Critical/High/Medium/Low/Suspicious),選擇哪些特徵值需要包含在內。

‧基於不同的特徵分類。目前NSX可以基於攻擊型態(Attack Types)∕攻擊目標(Attack Targets)、CVSS分數,或是影響的產品等來進行分類選擇。

‧對於一條條獨立特徵值來選擇是否要啟用,以及如果符合時的動作模式。

圖4中,建立了一個名叫Web-signature的特徵值模組,僅包含了Critical/High的弱點,此外還選擇了攻擊目標為Web Server。在這樣的條件選擇下,可以看到原本超過9,000個特徵值,在此Profile內僅有近500多條需要比對。這樣相關的網路流便無須就大量無關的特徵值額外花費計算資源進行比對,對於系統效能是能夠優化的。

圖4 建立一個僅包含Critical/High的弱點名叫Web-signature的特徵值模組,並選擇攻擊目標為Web Server。

圖4 建立一個僅包含Critical/High的弱點名叫Web-signature的特徵值模組,並選擇攻擊目標為Web Server。

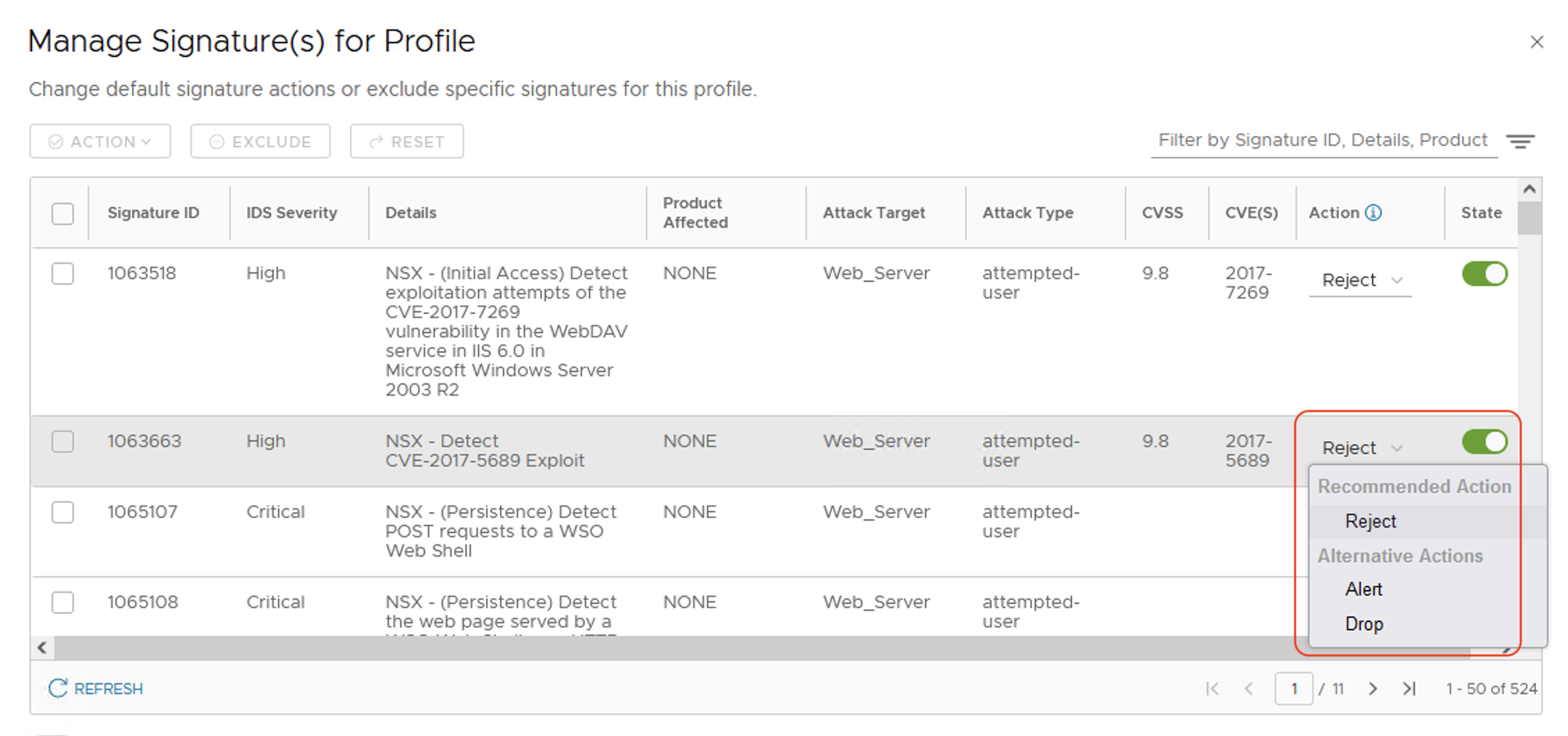

如圖5所示,同時還可以選擇「Manage Signatures for this profile」做更進一步的管理:

圖5 選擇Manage Signatures for this profile做更進一步管理。

圖5 選擇Manage Signatures for this profile做更進一步管理。

大家可以看到,NSX可以列出所有分類篩選後的特徵值,在上面的搜尋列也可直接以ID或是其他的分類做進一步篩選。每條特徵值內包含了:

‧此特徵值的詳細資訊,如嚴重性、細節說明、影響產品、攻擊型態、CVSS分數、CVE代號等等。

‧特徵比對符合時的動作。VMware安全專家已經預先就各種威脅的風險性有建立各自特徵值的預設行為,但若要進行修改,就可以在此Profile內進行設定。

‧此特徵值在Profile內的狀態,也就是此特徵值是否要啟用。

進行需求修改後,就建立完成依據不同環境、應用所調整的IDPS Profile,接著就可以進行IDPS的規則配置。

步驟3:在Rules內選擇要啟用IDPS的應用與對應規則

請大家先回憶一下,在NSX Distributed Firewall內,如果管理者什麼都沒有配置,那麼防火牆的行為是什麼?

Distributed Firewall有預設規則,且此規則會配置到「所有受NSX管理」的虛機上。也就是說,只要是有接在NSX Segments(無論Overlay or VLAN型態)上的虛機,都會受防火牆管理。

此外,如果沒有任何其他規則,虛機網路封包通過或拒絕,由最後的預設規則決定。NSX安裝後,預設規則是Allow,但生產環境內,建議改成Drop or Reject。

但在IDPS內不是這樣!在NSX安裝完,IDPS啟用後,到Distributed IDS/IPS的Rules頁面內,不僅沒有任何自訂規則,而且也沒有「預設規則」。這代表的是,如果要把一個虛機納入IDPS的防護,此時必須做以下兩件事:

‧在步驟一的配置頁面內,這個虛機所在的Cluster要啟用IDPS服務。

‧要特別寫一個規則,把這個虛機的網路流對應到指定的Profiles來啟用防護。

也就是說,只要這兩個要求有一項沒有符合,這個虛機的進出Traffic就沒有IDPS檢查(但當然仍會受到Distributed Firewall的保護),這裡的差異也請大家注意。

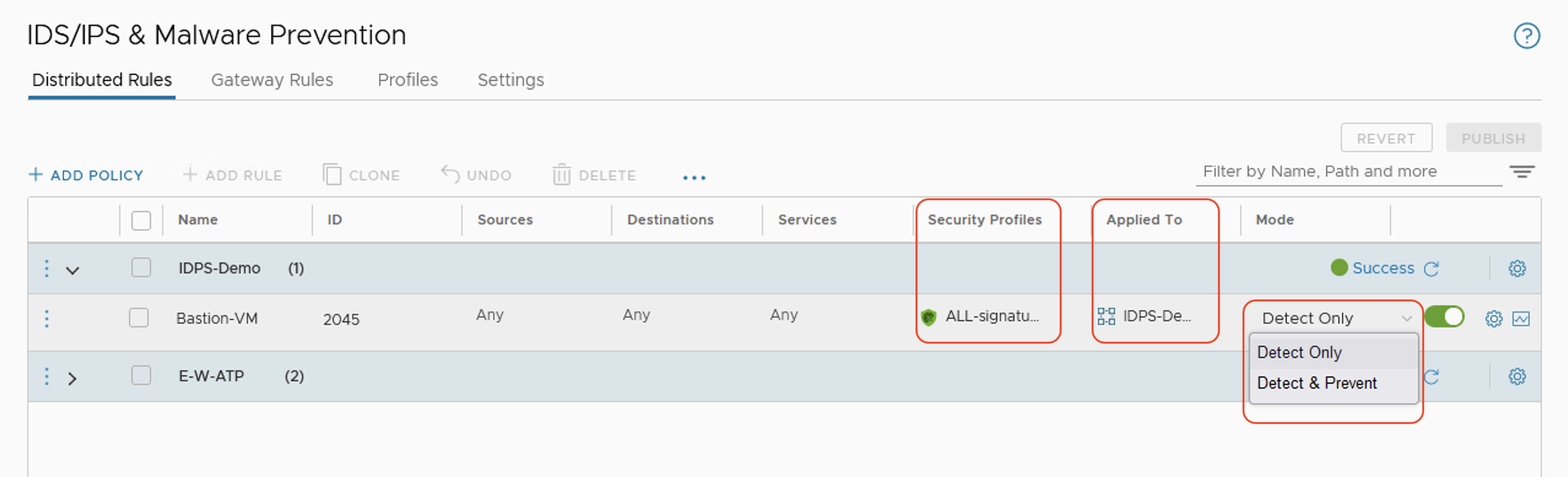

那既然這樣,就來撰寫IDPS規則來防護虛機。圖6中,如果大家有配置過微分段的經驗,應該可以看出這裡的規則與Firewall那邊的欄位幾乎一樣:

圖6 撰寫IDPS規則來防護虛機。

圖6 撰寫IDPS規則來防護虛機。

接下來,就簡單地進行說明:

‧Name是管理者自訂,可以用來識別的名稱,ID則是NSX給出,不會有重複的特定識別值,可以在稽核紀錄或Log內明確比對出對應的規則。

‧Source與Destination當然就是指網路流的來源與目的端,目前主要是以群組(Group)的方式進行定義。

‧Services內可以Protocol、Port等四層網路資訊來指定選擇的網路流型態。

‧Security Profiles就進入重點了,前篇討論了在Profiles內可以定義各種不同的特徵值模組,在這裡就可以指定上述定義出的網路流(應用型態)要對應到哪個模組。

‧Applied To這裡指的是這條規則要對應到哪個群組(應用)內。搭配前面的Source、Destination、Services,這裡可以清晰地定義及規範出IDPS的防護要放到哪些機器的什麼網路流上。圖6的2045號規則內,只要是放在IDPS-Demo-Bastion這個群組內的機器(Applied To),所有的網路流(Source、Destination、Services都是Any)都要採用All-signature模板內定義的IDPS特徵值比對。

‧Mode也很重要,代表要使用的是IDS(Detect Only)還是IDP(Detect and Prevent)。如果選擇的是Detect Only,不管Profiles裡面特徵值的Action是哪一種,都只會發出告警而不會阻擋。只有在此規則設定為Detect and Prevent時,才會依據Profiles內的Action選項來進行阻擋。

‧管理者還可以設定其他如此規則是否要啟用,是否要記錄(Log)等等選項。

到這邊,IDPS就配置完成了,而如果有任何偵測出的安全事件告警,可以到IDPS的儀表板進行檢視。

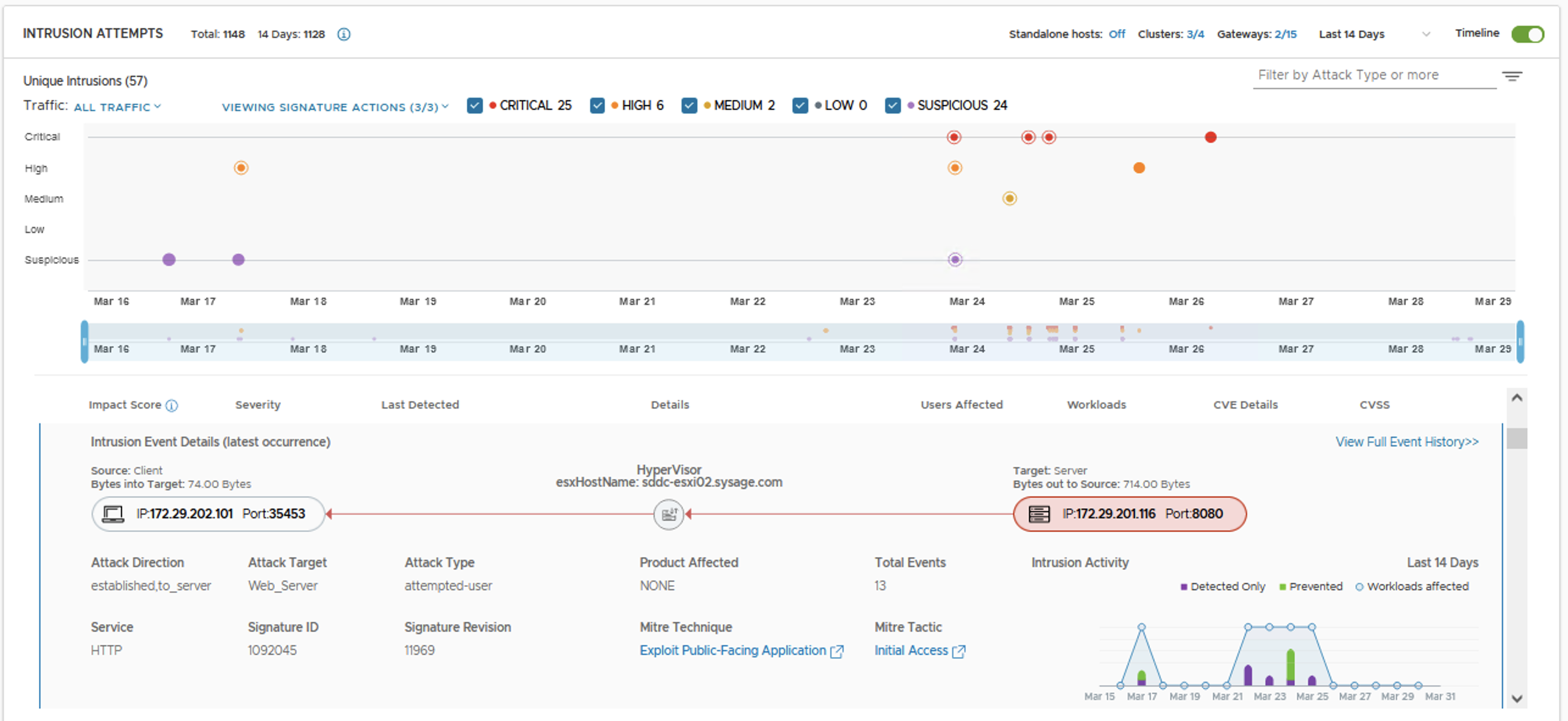

步驟4:在儀表板內檢視有哪些事件

最後在Security - Threat Detection and Response - IDS/IPS內,就是直接給安全管理者查看的事件Dashboard。如圖7所示,安全管理者可以檢視目前,或選定的特定時間內有哪些告警,也可以直接點擊特定告警,查看以下的細節:

圖7 在儀表板內檢視事件。

圖7 在儀表板內檢視事件。

‧這個告警對應特徵值的相關資訊

‧攻擊者與受害機器的身分

‧IDPS是僅告警或是有進行阻擋的統計

‧大部分特徵值有對應的CVE ID,直接點擊也可以於Internet上顯示關於此弱點的詳細訊息。

‧此威脅僅有告警還是有進行阻擋

‧此攻擊對應的Mitre Attack階段與戰術

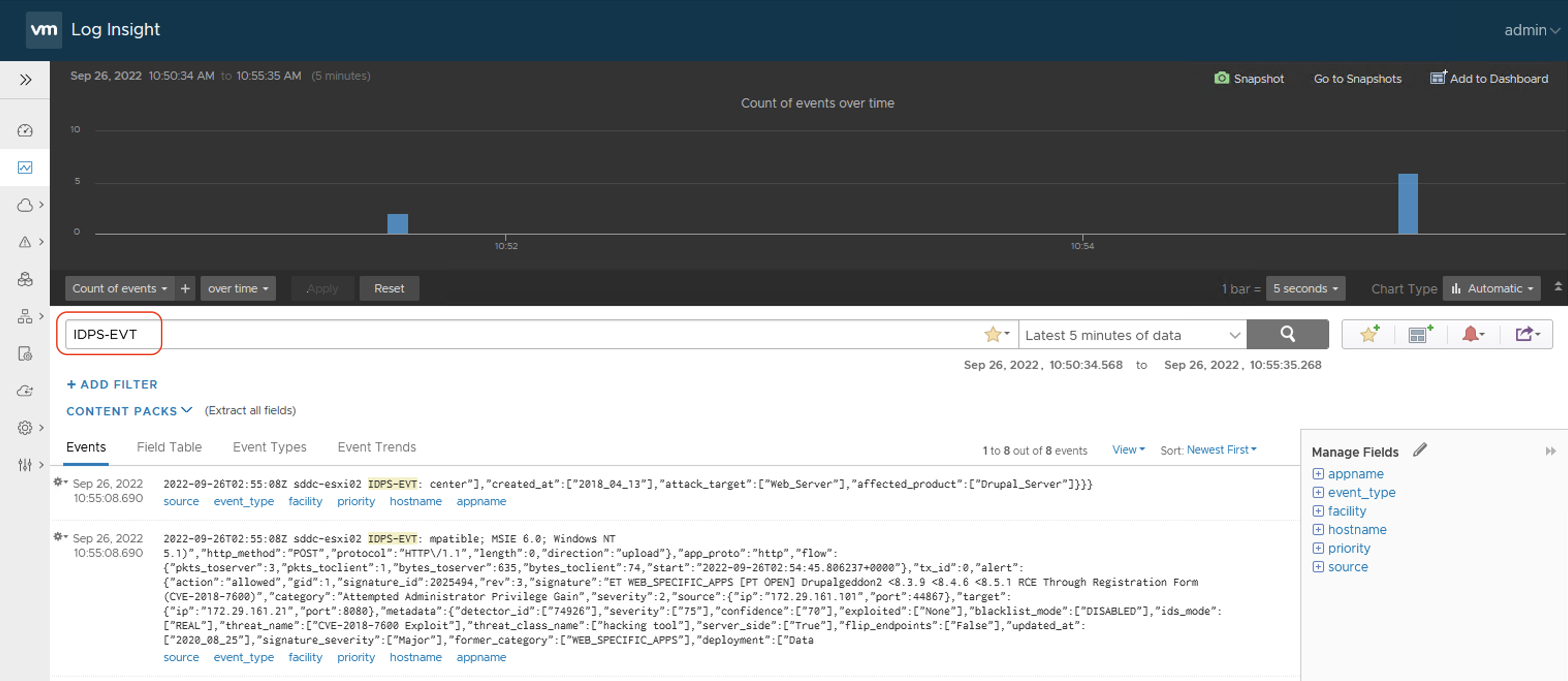

IDPS相關的事件也可以送出到外部日誌系統如Aria Operations for Logs(Log Insight)來進行檢視,如圖8所示。

圖8 在Aria Operations for Logs(Log Insight)檢視IDPS相關的事件。

圖8 在Aria Operations for Logs(Log Insight)檢視IDPS相關的事件。

透過上述的IDPS儀表板與告警,當有惡意攻擊被IDPS比對到時,管理者就能夠即時地檢視相關事件,並進一步決定相關因應的策略,例如是否要阻擋、是否要進行作業系統或應用版本升級,或可能調整對應的IDPS Profile等。

結語

本文中就NSX內Distributed IDPS的配置步驟與操作頁面進行了相關的說明。希望搭配前篇的功能與架構介紹,讓大家對NSX Distributed IDPS的功能與效益有進一步了解。

<本文作者:饒康立,VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、軟體定義網路、微分段安全防護技術,以及新應用遞送方案的介紹與推廣。>