前兩期文章分別就軟體定義網路、網路虛擬化以及微切分架構等方案於新型態資料中心內的效益與大家做介紹,而本文希望就VMware NSX的功能與系統構件有哪些,並且如何達成上述的整合性虛擬化方案,對讀者進行一個概括性的說明。

·支援Static Route、OSPF、BGP等開放性的靜態與動態路由協定。

·支援實體網段(VLAN)與虛擬網段(VXLAN)的路由交換,也支援VLAN到VXLAN間的橋接(L2 Bridge)。

·支援Active/Standby的High Availability機制,主路由器失效時,Standby路由器會進行接手。

·東西向路由交換分散至每台虛擬伺服器進行,可達到Line-Rate Performance。

Logical Firewall

NSX內提供L2?L4的標準具連線狀態(Stateful)防火牆功能。同樣地,防火牆功能可以直接內建於Hypervisor內,於每個虛擬機器前就提供東西向安全防護,但同時NSX也可以用虛擬機器的方式提供南北向的邊界防火牆保護。以下做簡單的特性整理:

·於每個虛擬機器前進行進出網路封包檢查,等同每個虛擬機器前都有防火牆。

·提供由L2的Ethernet Frame檢查到L3/L4的網路封包檢查。

·搭配AD進行基於身份識別的防火牆政策。

·完全地可採用虛擬環境或是基於業務安全群組作為防火牆的來源與目的設定,防火牆規則可以與底層網路設定脫鉤,不再需要藉由IP/Network來進行設定。

·可將封包轉送給第三方合作廠商的方案,進行L4?L7的安全檢查,比如說IPS、Application Check、Web Inspection等等。

·無論分散式或集中式防火牆,都可集中於統一介面進行設定,當然不需要一台一台去設定。

·封包檢查分散至每台伺服器,且可達到Line-Rate Performance。

Logical Load Balancer

NSX利用虛擬機器的方式,也提供許多於資料中心內需求的Local Load Balancing功能,包括:

·L4以及L7的負載平衡功能,包括TCP、UDP、HTTP、HTTPS以及FTP。

·不同種類的負載平衡機制支援,像是Round Robin、IP Hash、Least Connection、URL or URI based LB等。

·Session Persistent支援

·HTTPS Offload支援

·Health Check支援

Logical VPN

同樣地,NSX利用虛擬機器提供VPN功能,提供SSL-VPN、IPSEC VPN、L2VPN等功能。

其他於資料中心內需求的網路功能包括DHCP、NAT等,當然也包含在方案內,就不贅述。在此還是要再度強調一下,VMware NSX提供的不僅是單一功能,更是提供於軟體定義資料中心內的核心網路與安全平台。因此,雖然NSX本身已經提供相當豐富完整的功能,企業當然可以依據喜好或需求選擇其他第三方網路或安全方案的產品。

比如說安全機制,NSX僅提供了L2到L4的防火牆,企業可以搭配不同資安廠商,例如Trend-Micro或Palo-Alto Network的上層檢查與防毒機制;負載平衡的功能若有不足,則可以選用與F5的Big-IQ平台進行搭配。

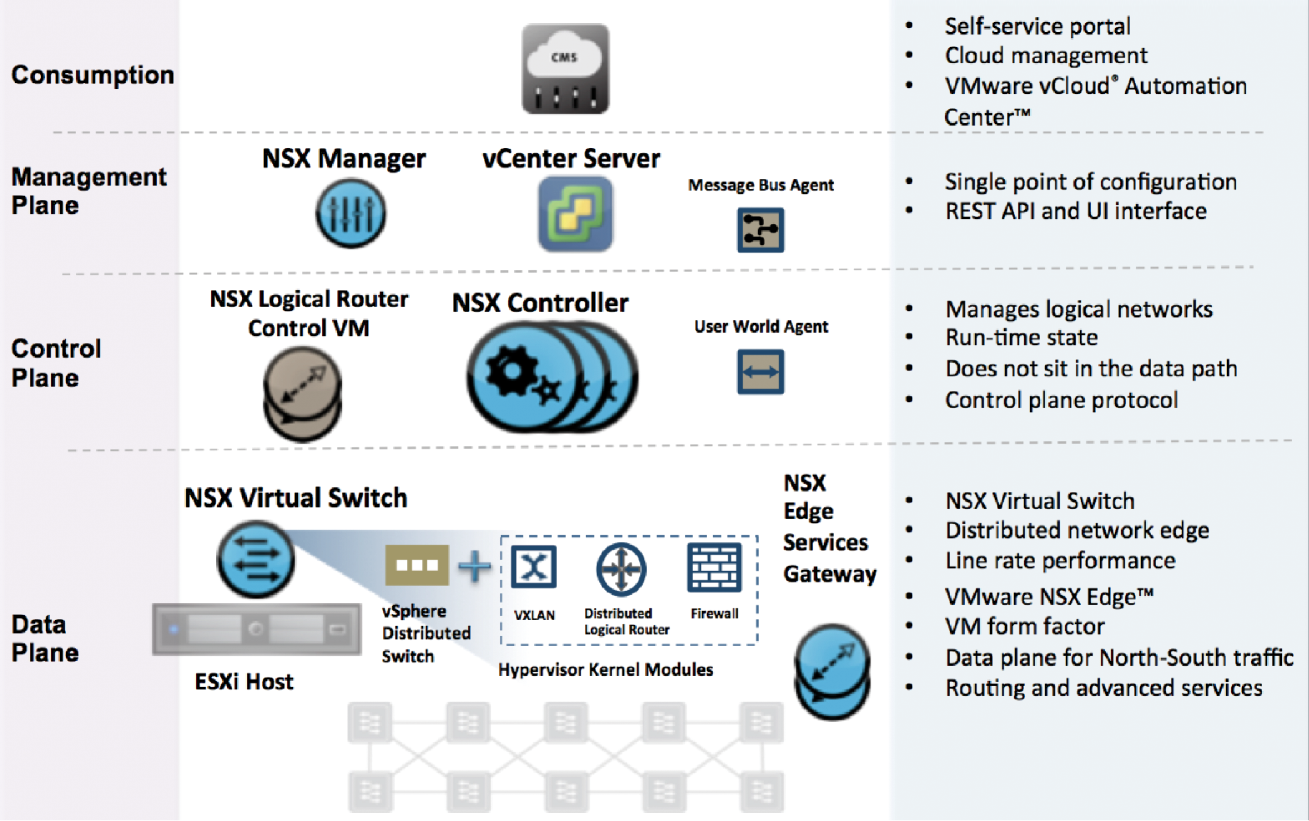

接著,介紹VMware NSX平台內的系統構件。由圖2我們可看到NSX將系統分為不同的Layer,包括Data Plane(資料轉發層)、Control Plane(控制層)、Management Plane(管理層)以及Consumption Layer(使用層)。由下至上,對各層以及裡面的系統構件進行說明:

|

| ▲圖2 NSX的系統構件(圖片來源:VMware Public Slide) |

Data Plane(轉發層)

讀者可以想像NSX Data Plane就如同在實體網路設備裡的Line Card,負責真正網路封包的交換與傳送。只是這邊的Line Card不再是由硬體交換機或是ASIC晶片組成,而是把封包轉發的工作放到軟體的Hypervisor上,或者直接於虛擬機器內進行。

針對在Hypervisor上就可提供的東西向網路服務包括邏輯交換器、邏輯路由器、分散式防火牆等,主要是建立在NSX Virtual Switch上。實際上,NSX Virtual Switch就是由原先的vSphere Distributed Switch(vDS)再加上兩個在Hypervisor內執行的模組插件,提供較原有vDS更多的功能如VXLAN、Distributed Routing、Distributed Firewall等直接於vSphere Hypervisor內執行。同樣地,L2 Bridge的功能(將虛擬的VXLAN網段與實體的VLAN網段橋接起來)也是在Hypervisor內進行需求的作業。

若是南北向的網路服務,包括南北向路由器、防火牆、負載平衡器、VPN等功能,則是直接由NSX Edge Service Gateway以VM的方式提供。

Control Plane(控制層)

同樣用實體交換器進行類比,NSX Control Plan就像是Supervisor引擎。這邊最主要的構件就是NSX Controller,包括進行虛擬網路及VXLAN的管理,另外包括集中進行邏輯網路、虛擬機器、路由資訊的儲存與轉發。

雖然Controller不進行任何實際網路封包的轉送,也就是說即使Controller下線也不會影響到現有已經建立的網路流傳輸;但如果Controller出問題的話,現有網路架構的變更或是虛機的飄移等動作仍然會出問題。因此,在vSphere NSX的設計內Controller會有三個,放置於不同的硬體伺服器,且任何網路資訊至少會儲存於兩台Controller上。單台硬體失效造成Controller下線,不會影響到現有網路的運作。

此外,雖然東西向的路由模組是建立在Hypervisor上,但是各個租戶或系統所需要的這些分散路由模組仍會有一個對應的虛擬機器(NSX Logical Router Control VM),負責與其他的虛擬或實體伺服器進行路由交換,並將所學習建立的路由表透過Controller轉發給各個Hypervisor上的路由模組。這個Control VM同樣是在控制層內不負責封包轉發,但如果下線造成動態路由資訊中斷,同樣會造成困擾,因此如果客戶需要,可以建立HA機制以Active/Standby的方式進行保護。圖2內的User World Agent是安裝於vSphere Hypervisor上,負責各台Hypervisor與Controller之間的信息交換。