在搭載UBA的SIEM平台中部署既有的偵測規則,加上機器學習應用程式長時間分析使用者行為,可讓SOC分析師輕易察覺惡意行為,全面改善安全營運、調查與應變作業流程,提高工作效率,將SIEM打造成性能更加強大的安全營運平台,讓內部威脅無所遁形。

‧發現異常離埠嘗試

‧發現高風險資源的異常造訪次數

‧發現輸出至外部網域的異常資料量

‧限制程式使用

‧發現使用者活動的異常流量

‧服務或電腦帳號的VPN存取

自訂規則

除了可立即導入的偵測規則外,還可以建立新規則,也能夠自訂現有的規則函數。建立或修改現有規則時,務必選擇一個落在定義範圍內的SenseValue(風險分數),以套用至所有的UBA規則。如果風險分數設成遠高於或遠低於其他規則,這會扭曲UBA引擎偏袒某個規則,而導致不當結果。

機器學習讓UBA攻防戰升級

可以運用規則型的UBA偵測規則輕易察覺已知的異常行為,但如果判斷員工破壞或惡意行為的指標變得精細難測,該怎麼辦呢?機器學習應用程式可讓使用者行為無所遁形,也能比較同儕活動,藉此察覺異常行為。

接著,一起來看看這位行銷部門員工的活動,如圖3所示。

|

| ▲圖3 查看行銷部門員工的活動。 |

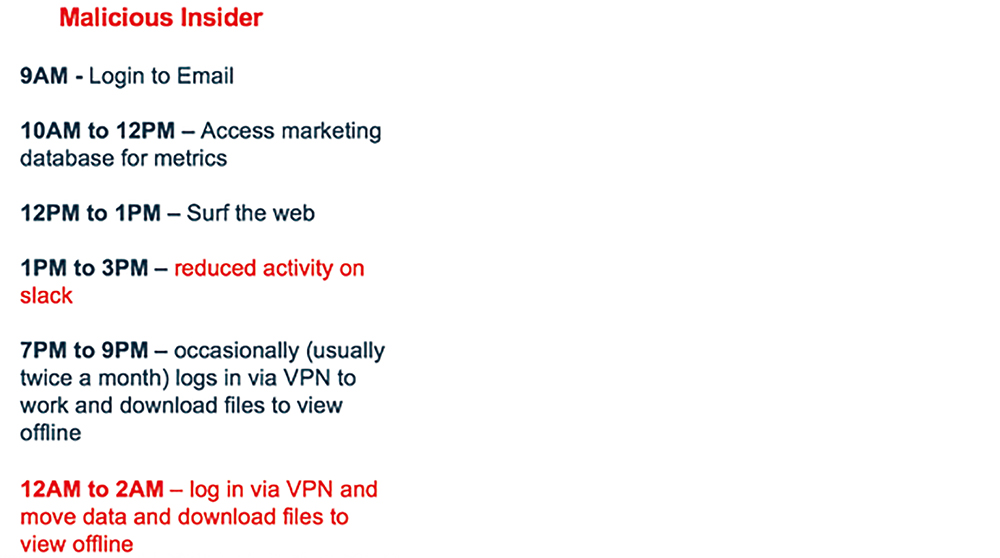

假設這位員工打算在幾週內辭職,並加入競爭對手的公司。但是,他企圖挾帶特定行銷計畫與簡報給競爭公司作為上工後的參考資料。為了複製檔案,欲離職員工可能會採取以下方式,如圖4所示。

|

| ▲圖4 欲離職員工可能會採取的方式。 |

如果有注意到以上行為,這位員工的日常習慣並沒有大幅度的變化,必須從細微的行為改變來判斷這位能存取重要資產與資料來源且擁有相關專業知識的員工是否有任何惡意行為。

現在,搭載於QRadar UBA的機器學習應用程式能夠協助辨別使用者背離自身過往活動以及同儕活動的異常行為,詳細機器學習運用場景說明如下:

偵測使用者的脫序行為

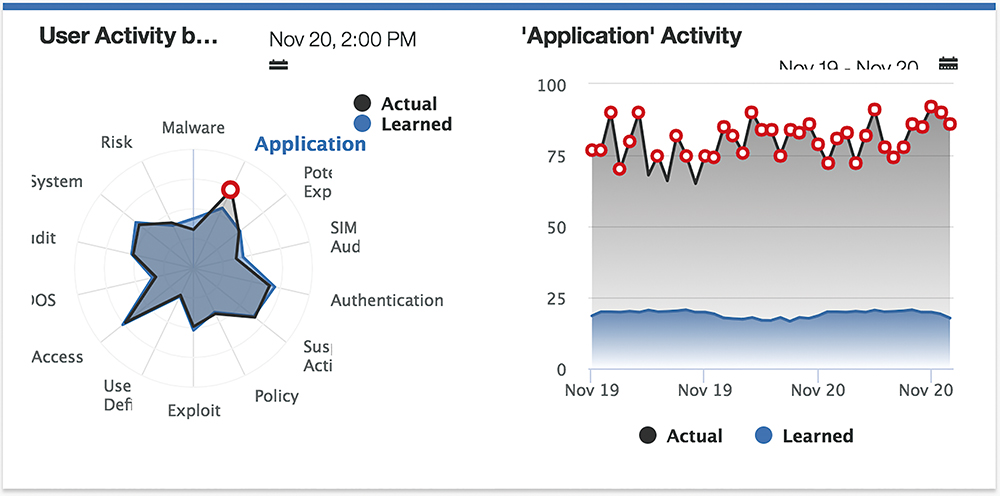

使用者行為可分類為18種模型,像是授權、網路存取、防火牆接受/拒絕、應用程式活動、連接埠或網路掃描、阻斷服務事件、惡意軟體或其他惡意軟體活動等。根據模型建立的判定基準測量偏差值,就能以此作為使用者風險評分的依據,如圖5所示。

|

| ▲圖5 偵測使用者的脫序行為。 |

偵測使用者活動與頻率的改變

運用機器學習演算法,像是Latent Dirichlet配置與Kullback–Leibler(KL)散度工具,此應用程式可建立每位使用者一段時間內的活動與頻率分散式模型。此模型比較使用者正常活動與頻率來偵測偏差值,能夠辨識高風險行為,並將senseValue新增至使用者的總體風險評分,如圖6所示。

|

| ▲圖6 偵測使用者活動與頻率的改變。 |

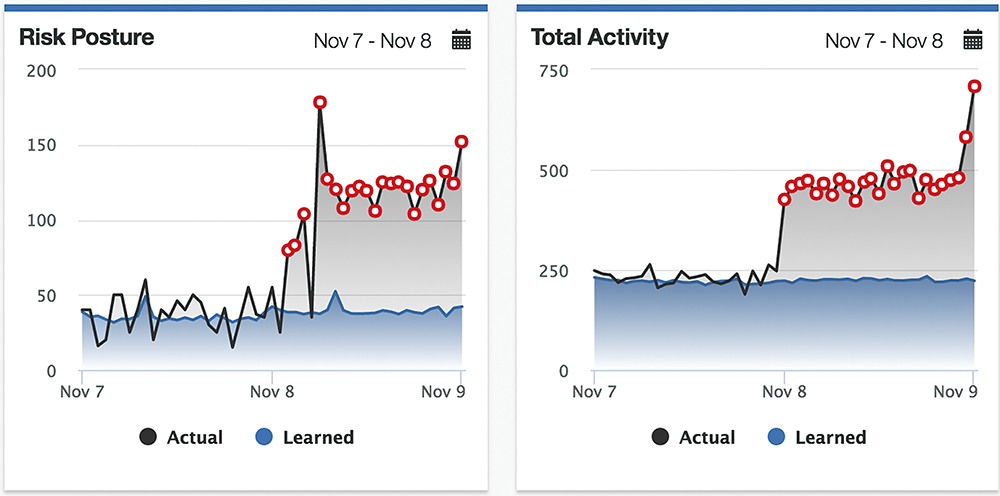

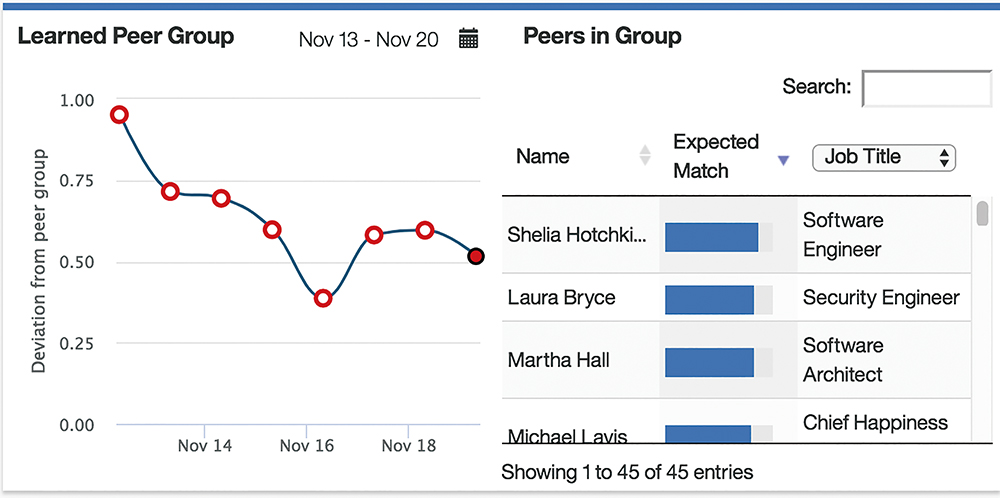

與同儕團體比較的異常偏差值

同儕團體分析可進一步觀測使用者活動,同時比較擁有相似角色與職責的員工同儕團體,察覺出使用者背離常規的異常與惡意行為。此舉可找出並彙集在同儕團體中執行類似行為的使用者,使用者一旦背離個人或同儕團體常規,模型即會進行偵測並察覺異常活動,如圖7所示。

|

| ▲圖7 與同儕團體比較,分析出異常偏差值。 |

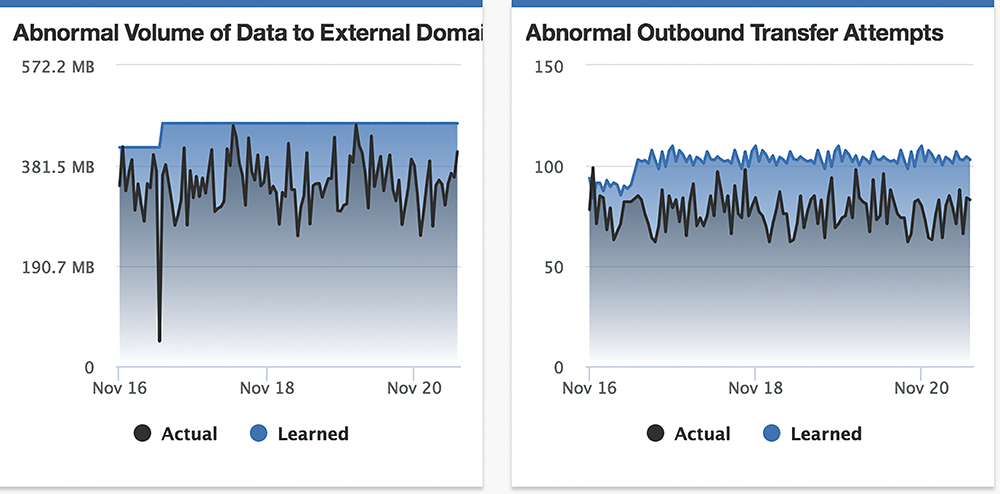

異常的外部資料傳輸

透過機器學習長時間的模型建立,可以偵測使用者是否有異常的外部資料傳輸。SOC分析師可以及早發現此異常行為、及早回報,以防止大量機密資料外洩,保護公司資產,如圖8所示。

|

| ▲圖8 察覺異常的外部資料傳輸。 |

<本文共同編譯:魏志宏、陳鈺瑾/魏志宏目前擔任IBM資訊安全研發經理;陳鈺瑾目前擔任IBM資深軟體工程師。關於IBM Security:位在台北南港的IBM資安實驗室近年研發重點為打造智能資安中心(SOC)。從基礎防護如惡意郵件分析以及攔截、阻擋惡意DNS查詢(Quad9),到運用Watson進行智能事件分析,以及透過完整響應平台根除威脅,甚至打造情資分享平台讓企業能協同抵禦新型態攻擊。>