本文將在Raspberry Pi開放原始碼程式碼的硬體專案平台上安裝Kali Linux,並實際測試能否破解Wi-Fi的WPA2加密方式,以提高大家對資安防犯的警覺意識。

開始密碼比對

此時可以直接進行密碼比對,或將附檔名為cap的檔案複製(copy)回運算能力較強的主機進行運算。若非直接使用Pi進行比對,而是選擇其他機器,需要手動安裝aircrack套件:

接著,可以進行密碼比對了:

在該指令中,-w後方指的是密碼檔,password.lst是其檔名。然後是側錄檔victum.cap,若在側錄過程有中斷,cap檔會以流水號進行編號,例如01、02等,因此檔案名稱可能是victum-02這類的檔名,因此這裡用*號代表全部的類型。而-b指的是無線AP的MAC Address。

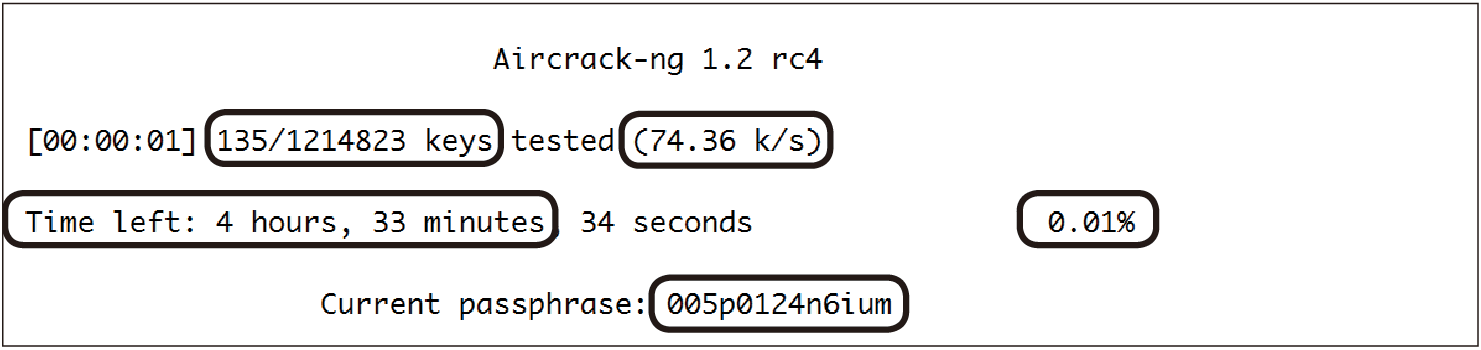

圖12是比對的情形,從中可以觀察出,此密碼檔有1214823組密碼,目前比對到第135組。測試的速度為74.36kbps。剩下的測試時間還有4個小時又33分,目前進度為0.01%,目前正在比對的密碼是005p0124n6jum。

|

| ▲圖12 顯示比對的情形。 |

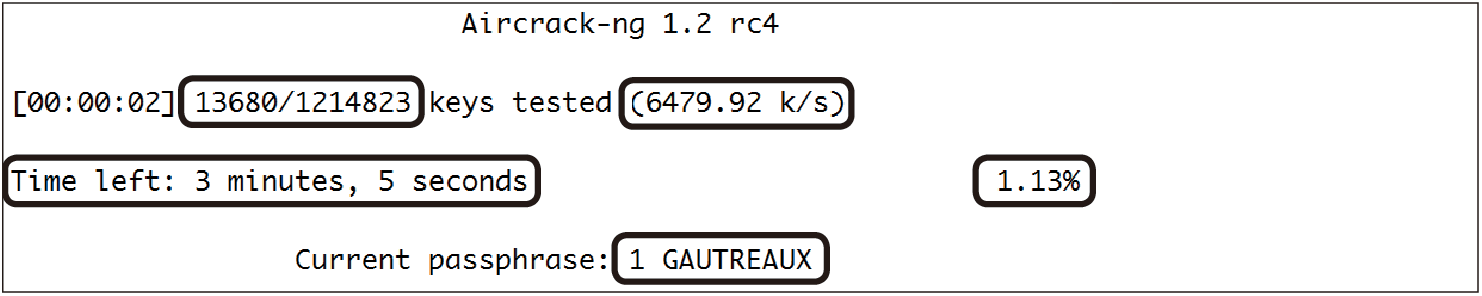

由於在Pi上進行比對較耗時,因此筆者將cap檔及密碼檔複製到運算能力較強的伺服器,再做一次比對。由圖13可以看出,速度明顯提升了,成為6479.92kbps,而剩下的比對時間從4個小時變為3分鐘。

|

| ▲圖13 將cap檔及密碼標複製到運算能力較強的伺服器上,以便加快比對速度。 |

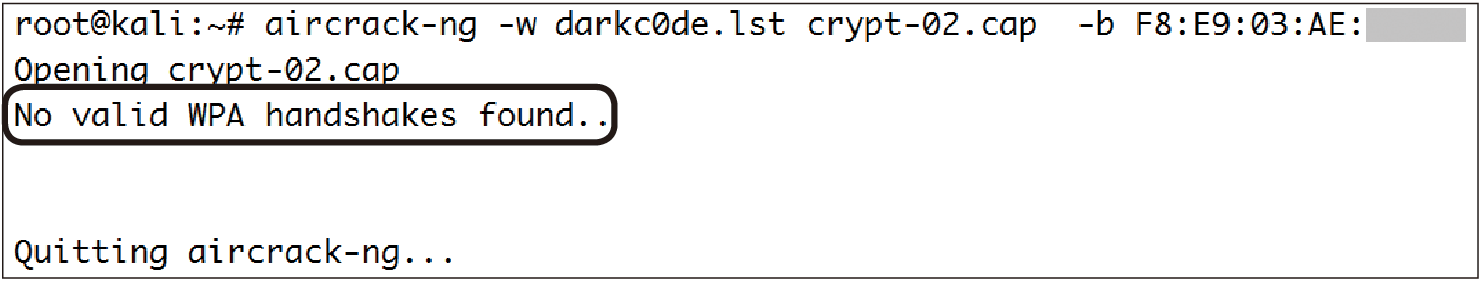

另外,在側錄過程中,如果沒有取得WPA handshakes是無法進行密碼比對的,如圖14所示。

|

| ▲圖14 若未取得WPA handshakes,無法進行密碼比對。 |

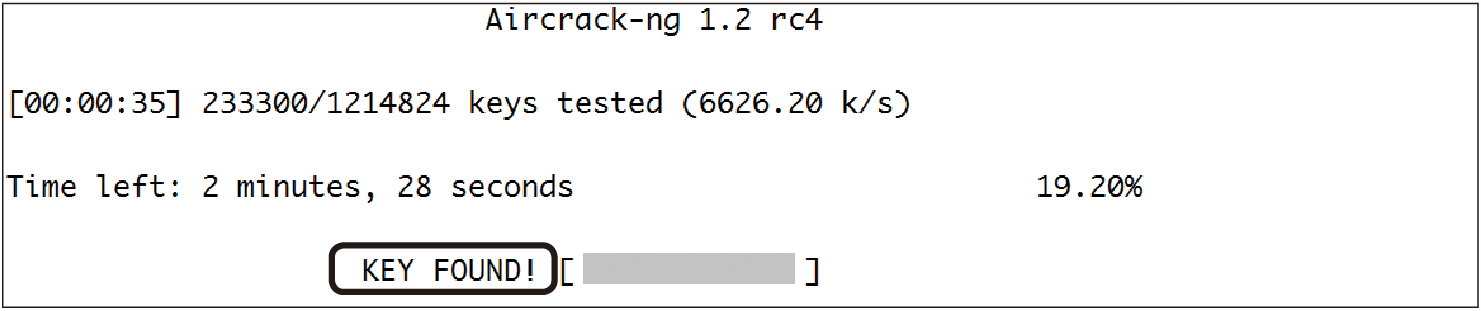

如圖15所示,運氣不錯,花了幾分鐘就成功地比對出密碼了。

|

| ▲圖15 成功比對出密碼。 |

結語

Raspberry Pi有省電、體積小、易於維護等特性,很適合作為行動型的網路側錄器,搭配合適的滲透工具,隨時可以帶在身邊去破解附近的Wi-Fi,因此Wi-Fi被破解的機會大幅增加。由於目前針對WPA和WPA2的密碼只能採用比對的方式,因此管理者更需要嚴格要求密碼的強度及長度,最好能不定期更換密碼,減少被破解的機率。

在本例中,雖然筆者運氣好成功地比對出了密碼,但其實現實生活中要比對出密碼的機率是很低的,如果管理者設定了極為複雜的密碼,被破解的可能性就更低。但雖然機率極低,還是有被破解的可能性,因此管理者不可不慎。建議最好能搭配後端的認證伺服器,在使用者連線至Wi-Fi後,必須再透過網頁做身分驗證,可大大提高破解的難度。有機會的話,再為大家介紹相關的身分驗證機器。最後再次提醒,本文中的測試只是為了驗證駭客破解密碼的可行性,各位千萬不要以身試法,以免誤觸法網。

<本文作者:丁光立,在ISP工作多年。對於Cisco設備較熟悉,除此之外也研究Linux,這幾年慢慢把觸角伸到資安的領域,並會在自己的blog(http://tiserle.blogspot.com/)分享一些實務上的經驗和測試心得。>