藉由Micro-Segmentation架構內的分散式防火牆與安全群組功能,可以達成傳統安全防護完全做不到的安全效益,大幅強化雲資料中心內的網路安全,並且簡化管理與維護需求。

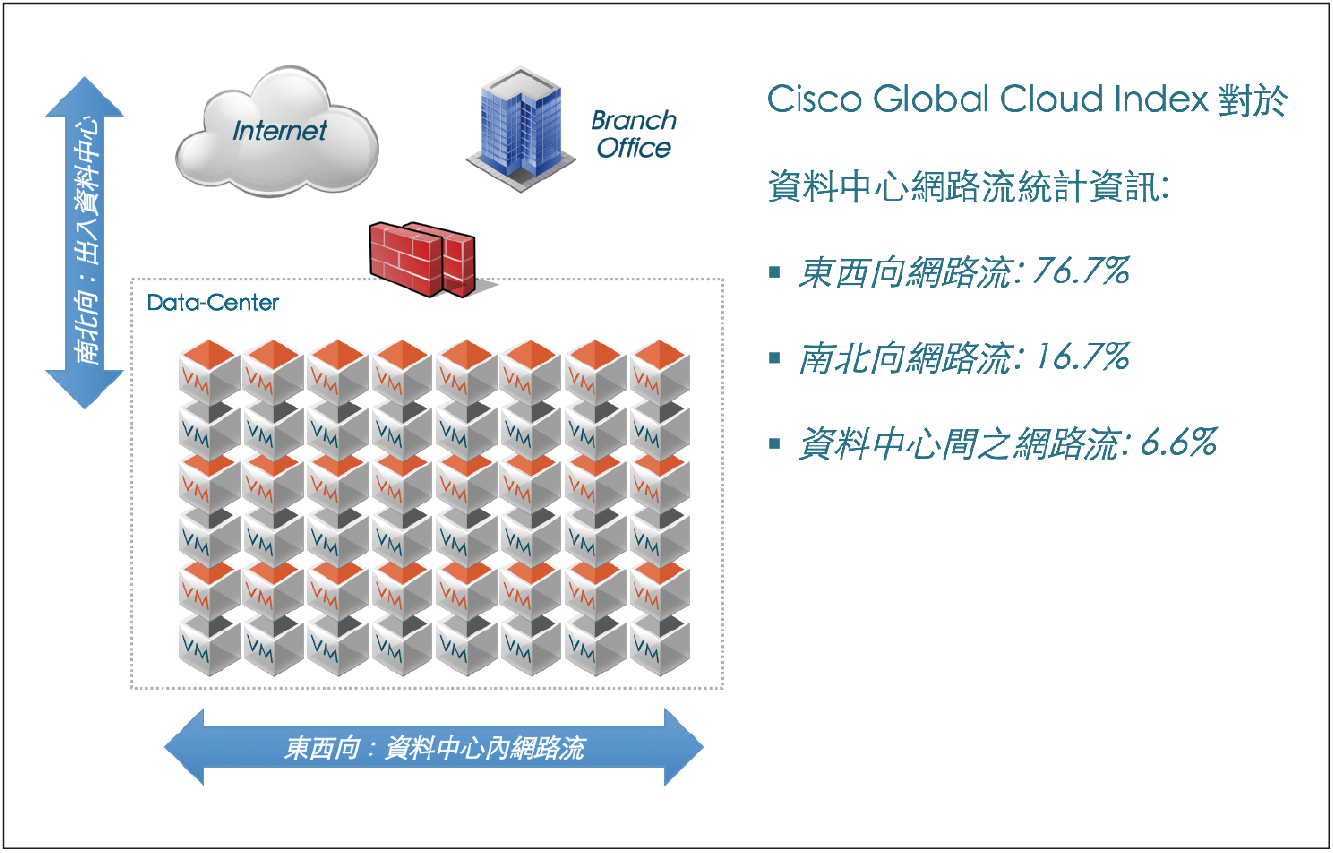

目前資料中心內南北向與東西向網路流的比例是多少呢?圖2內是根據Cisco Global Cloud Index 2013-2018報告的統計:南北向的Traffic佔16.7%、東西向的Traffic佔76.7、資料中心間的Traffic佔6.6%。

|

| ▲圖2 目前資料中心的網路流比例。(圖片來源:VMware Public Slide) |

這代表的是絕大部分的資訊中心內,約兩成的南北向網路流可以被現有網路安全設備防護得相當徹底,但近八成的東西向網路流則僅能做到安全區間,或者說Segmentation之間的防護,無法做到同網段內同安全區內的防護。

防火牆安全規則鎖定在網路架構而非業務架構

傳統的網路設備防護一般是以「網段」來進行不同安全區的區分,這代表所有的安全規則也都必須與網路的設定如IP地址、網段、MAC Address來掛勾。此時管理與維運上常碰到的問題包括了:

·當防火牆規則一多,到底哪些IP/?網段的規則是對應到哪個業務系統的安全需求就已相當不易管理。而如果業務系統因為遷移、改動、升級等有變動IP的需求,要如何找到原先的對應規則並進行改動,也是非常困難的。

·許多安全防護的需求,僅用網路IP來對應不易建立規則。舉例來說,若要設定一個規則針對所有的Windows Server機器進行防護,或針對一個跨不同網段的系統進行設定,或者一台虛擬機器在不同的「用戶」登入機器時要具備不同的防護政策,此時純粹以網路地址來定義防火牆規則就會有很大的限制了。

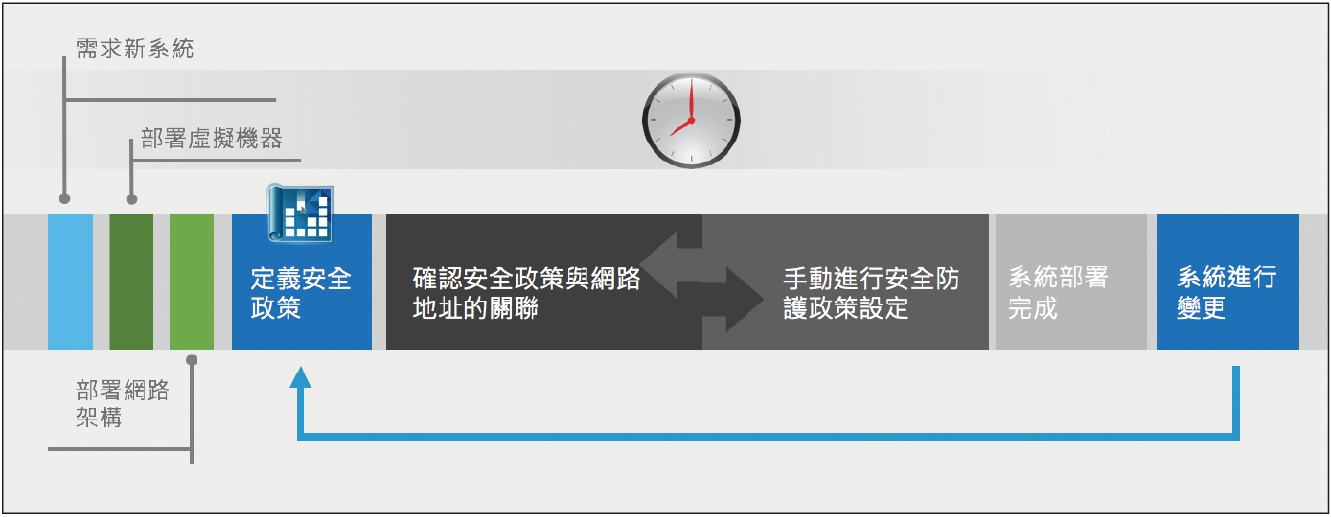

·在私有雲與虛擬化、自動化的環境,業務機器的部署、變更、移除是非常頻繁進行的動作,而且虛擬機器的大數量也意味著大部分機器不見得是手動進行網路參數的配置,而是透過如DHCP/IP Pool等方式自動進行IP地址部署。若安全防護規則仍是基於網路位址的設定,管理者連哪台業務機器是哪個IP都需要查詢,肯定難以快速進行安全政策的配置,而造成業務上線的瓶頸(圖3)。

|

| ▲圖3 當安全政策的規則必須與網路地址連結時,難以達成業務系統部署自動化,會花費大量時間於規則設定。(圖片來源:VMware Public Slide) |

硬體式安全集中防護限制了資料中心內傳輸容量

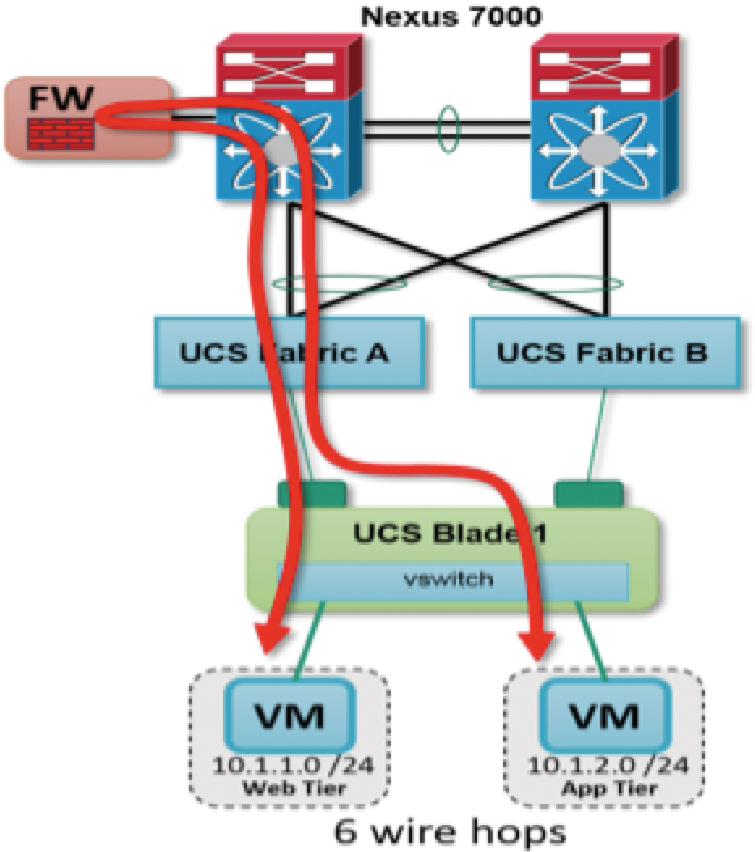

當網路團隊考量打造最新的資料中心網路、採用Fabric/Spine-Leaf等不同架構,並且將骨幹頻寬由多條10G/40G並提升到100G,核心交換器背板交換頻寬提升到數個Tera的狀況下,卻往往忘掉了一件事:安全區間的頻寬大小不是限制在底層網路頻寬,而是限制在安全設備的頻寬處理能力,如圖4所示。

|

| ▲圖4 所有的安全防護都得要走到核心防火牆進行,即使只是同虛擬主機內的封包交換。(圖片來源:VMware Public Slide) |

許多企業透過一對很強大的核心防火牆區分內部的不同安全區,但再強大的防火牆Throughput是多少?以幾個大廠的防火牆硬體來說,能夠達到處理Throughput 20G已經是非常Powerful的設備,要到40G或以上的處理能力常常是會需要多個刀鋒模組同時進行處理。

而不管多大,這代表的是安全區之間的傳輸能力就被限制在核心防火牆的能力上限,不管網路底層的效能、容量有多好。而同時,即使只是在同一台虛擬主機上的VM間傳輸,或是同一個機櫃內部不同實體伺服器間的網路流傳輸,只要是位於不同的安全區,也都需要流經核心防火牆,造成效能的下降。

上面我們討論了傳統的網路安全架構現況與問題。那麼,到底什麼是Micro-Segmentation?為何Micro-Segmentation架構可以解決上述的問題?以下我們列出Micro-Segmentation的三個特徵來加以說明。

特徵一:在離業務機器最近的點進行Stateful安全防護

想像一下,如果各位的每台實體伺服器不是接取到L2或L3交換器,而是每個機架上都有一台48-port的防火牆,所有機櫃內的業務機器都是直接接取到這台防火牆上,這樣好不好?

如果不考慮成本的話,這肯定是一個非常安全的方案,各台業務機器無論是否同網段,進出實體網卡的網路封包都一定會被防火牆檢查到,每一台實體機器都是一個自己的安全區。但實際上這樣的做法窒礙難行,因為成本肯定太高了。

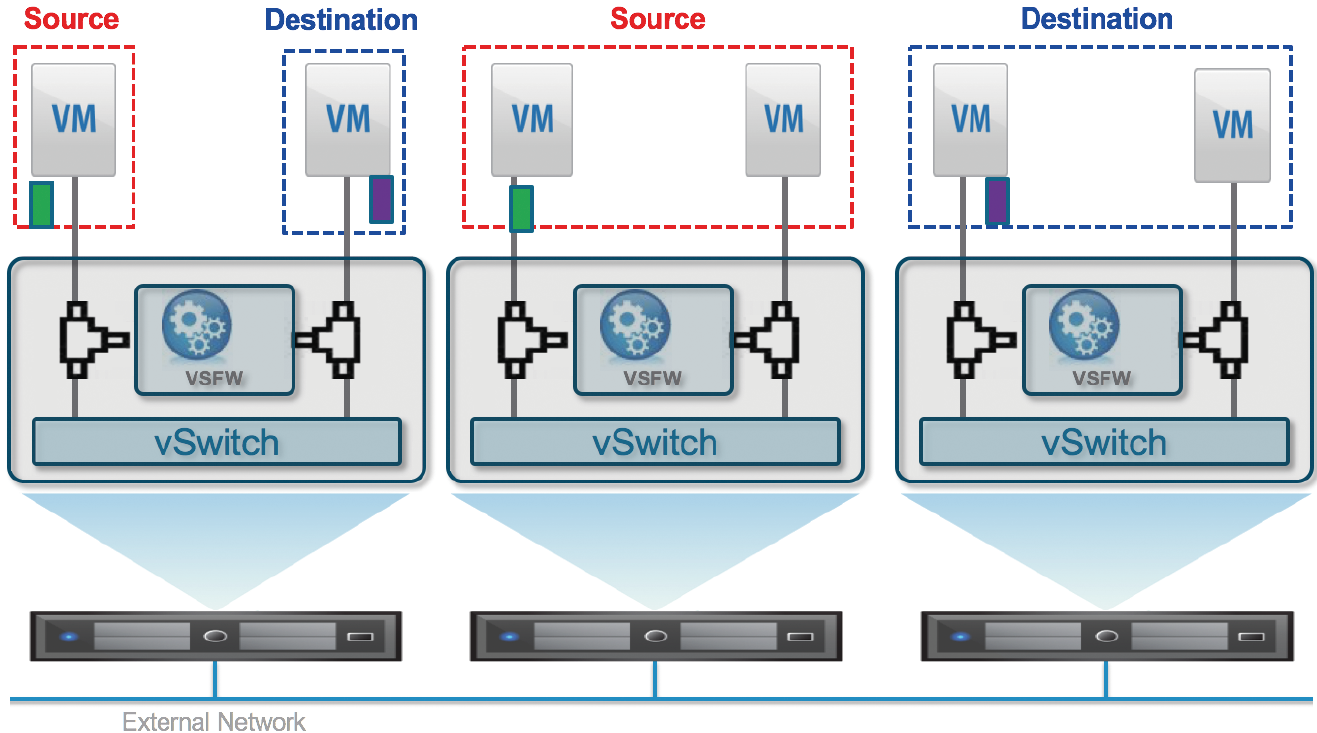

而如果是虛擬環境呢?如果虛擬主機Hypervisor本身就可以提供防火牆的功能,而各台虛機的虛擬網卡(vnic)接取到Hypervisor上的虛擬交換器,且封包進出都得通過Hypervisor上的防火牆進行檢查,此時同樣地我們可以說,無論兩台虛機是否位於同一台Hypervisor,虛擬網卡是否位於同一個網段內,所有的網路封包都可以被Hypervisor上的分散式防火牆進行檢查。

而這在概念上,就像是每一台虛擬機器,前面都有一台防火牆在防護一般,如圖5所示。

|

| ▲圖5 VMware NSX的防火牆防護直接於各虛機的虛擬網卡前進行。(圖片來源:VMware Public Slide) |

因此,這邊我們可以解釋什麼叫做"Micro"-Segmentation。在微切分架構內,安全防護的範圍可以大幅減小到最細部、於業務機器前直接進行檢查。傳統資料中心內僅能切成數個不同屬性、用戶或業務的大安全區,然後做大安全區間的防護。

而在微切分架構下,每個業務機器、甚至每張網卡本身,都可以是自己的安全區,每一個網路封包都可以在有必要的狀況下進行檢查與攔截。

同時,防火牆(安全檢查)的功能分散到每一台虛擬主機上。雖然單台虛擬主機Hypervisor的Throughput可能不及一台大防火牆,但當運算環境的虛擬機器是分散到多台Hypervisor上時,總共的東西向處理頻寬肯定是大於少數幾台防火牆硬體。這個架構同時也解決了網路安全設備成為資料中心內傳輸瓶頸的問題。