在實體環境中,資訊安全早就成為企業不得不面臨的挑戰,惡意程式威脅每年都在急遽成長,而且推陳出新,為了確保資料的正確性與可靠性,同時不受外來的入侵洩漏,企業不得不採用許多網路端的解決方案或資安防禦機制,透過各網域的防範與過濾來確保各個伺服器主機的安全性。

然而,單一實體伺服器可以在各網域中受到保護的狀況,在虛擬化技術的運用下卻起了變化,單一實體伺服器上承載了更多虛擬伺服器,而這些虛擬伺服器則運行了各自不同的應用服務,過去網路安全或過濾管理設備很容易就可以洞察到實體伺服器的狀態,但虛擬化後,這些洞察力卻全然失去作用,特別是虛擬機器移轉時,傳統實體資安設備幾乎無從察覺。

|

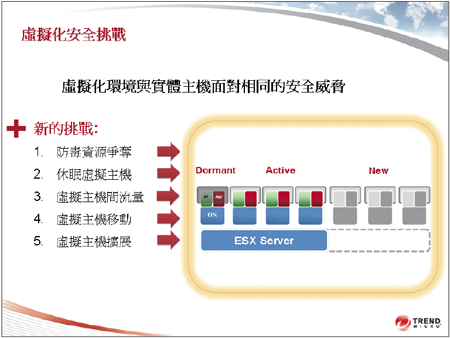

| ▲ 虛擬環境不僅面對與實體主機相同的安全威脅,還有多項新挑戰,包括防毒資源爭奪、休眠虛擬主機可能成為弱點而遭受攻擊、虛擬主機擴展與移動的管理問題以及虛擬主機間流量傳送。(資料來源:趨勢科技) |

從城牆式防護轉向蜂巢式防護

台灣賽門鐵克資深技術顧問張士龍指出,傳統在實體環境打造的邊界安全防護機制,移到虛擬化環境後就完全失去了效用,企業必須以虛擬化適合的方式來重新建構安全的防護機制,例如Guest OS與Guest OS之間的防護。

他解釋,基於實體環境的安全需求,過去企業會根據每一個系統或主機安全的重要性部署不同的防護機制,例如網路型防火牆、入侵偵測系統、UTM等等,以提供每個區段之間不同的安全保護機制,亦即企業會有不同的核心網段分別提供給資料庫、不同應用程式,以便讓彼此的主機之間建構不同的防護機制,「虛擬化打破實體作法,變成必須在每個Guest OS都設立安全防護機制,以防範資訊安全威脅。」張士龍表示,過去企業不擔心某些資安威脅,因為邊界安全防護機制可以有效抵禦,但現這些安全防護機制,卻無法滿足虛擬環境上的真正需求。

|

| ▲ 台灣賽門鐵克資深技術顧問張士龍指出,傳統在實體環境打造的邊界安全防護機制,移到虛擬化環境後就完全失去了效用,企業必須以虛擬化適合的方式來重新建構安全的防護機制,例如Guest OS與Guest OS之間的防護。 |

他同時也指出,許多企業已經意識到重點必須放在Guest OS上,因此之前的城牆式的防護機制,將會走向蜂巢式的防護,每一個Guest OS都必須有自己的防護機制,如果企業沒有這些防護機制,很難降低與避免攻擊事件再度發生,這也是為什麼虛擬化後更強調主機安全的原因。

「我們並不是擔心單一台虛擬機器出現問題,真正需要擔心的是,萬一有一台虛擬機器受到感染,很有可能對其他虛擬機器進行攻擊,整個虛擬系統就無法運作,企業絕對不會希望單一台虛擬機器出現問題而影響到其他的應用服務。因為,一次受到的影響可能是數十個應用服務同時無法運行。」

虛擬環境的管理課題

虛擬伺服器的資訊安全管理有著許多不易克服的難題,除了虛擬機器與虛擬機器之間具有相互攻擊的可能性之外,其他還包括不同虛擬主機可能需要設定不同安全層級防護機制,而虛擬主機又隨時可能移轉的情況下,網域難以區分,設定與管理也不容易。

另外,硬體資源搶奪問題也不僅僅在備份時會出現,採用傳統安全防護方式,可能會影響實體機器效能,特別是企業為多個虛擬機器同時進行病毒掃描時,很可能導致效能低落。

趨勢科技技術總監戴燊提出多個企業很可能面臨的挑戰,他指出企業最基本的安全防護莫過於防毒與弱點掃描,傳統實體伺服器個別安裝,資源耗用有限,但在虛擬環境下仍然採用這種作為每個虛擬機器各別安裝防毒軟體時,資源的耗用就相當可觀,假設一台伺服器主機原本可以承載二十台虛擬機器,個別安裝防毒之後,能承載虛擬機器的最高上限,可能只剩十五台。若是企業還刻意將排程掃描更新安排在同一時段,甚至會導致應用服務效能極為緩慢。

「在實體環境下,伺服器的數量幾乎不會變動,就算需要增購,也會經過一段的採購流程,而且數量通常都不會太大,但是虛擬環境下卻不是如此,因為創建虛擬機器容易,使得虛擬機器的數量一直處於不停變動的狀態,另一方面,這些被創建出來的虛擬機器,很有可能因為專案需求,在運行一段時間之後使其休眠,等待下一個專案執行,但是休眠之後的管理也可能成為一個弱點被攻擊」,戴燊解釋,休眠了兩周之後,重新被啟用的虛擬機器,所有的防護資訊都還停留在兩周前,當這些漏洞沒有更新,這台虛擬機器很可能被入侵。

另外,他也提到,當企業處於虛擬環境時,虛擬機器與虛擬機器之間的流量並不會透過外面的實體設備,很有可能在虛擬機器與虛擬機器之間傳送。萬一有一個虛擬機器成為跳板,原有資安防護設備並不會知情,「虛擬機器移轉固然可以為企業降低系統停止運作的風險,卻同時帶來資安的疑慮,因為虛擬機器可以轉移,當這個VM移動到另一台伺服器上,以往設立的資安政策幾乎是不合使用,而這也會變成管理上的困擾。」

虛擬環境資安防護建議

顯然,虛擬環境安全防護既複雜又嚴峻,戴燊更直言「在虛擬環境下,沒有一處可以信任,」言下之意是,企業必須時時刻刻確認才能防護資訊安全,面對虛擬環境挑戰,企業又該如何選擇好的防範機制應對?

對此,張士龍認為,端點安全防護仍是必須,這是最基本對病毒威脅防禦的方法,而且最好能整合雲端技術,具備雲端檔案鑑識功能。另外,Host-based的IDS或IPS防護部分採用行為模式來偵測會更有效果,「思考的觀點是基於企業在閘道端已經有特徵碼的防護機制了,虛擬機器應該部署不一樣的防護手段,如果閘道端與主機都是同樣的防護機制,也就達不到二次防範的目的。」

除了對外防止惡意威脅,對內同時也要防範資料外洩,張士龍建議企業不妨也留意虛擬環境的主機稽核遵循,透過主機稽核遵循管理機制、方法,甚至是工具,可以檢視或掃描虛擬機器上Guest OS有沒有潛在風險或是違反公司定義的政策規則,「都可以透過主機安全管理機制的工具來進行確認。」他說。

然而,即使實體邊界防護機制對虛擬化環境起不了什麼作用,但張士龍覺得閘道的防護還是必須繼續存在,包含UTM、IPS、甚至是內容過濾,以便有比較完整的閘道端控管,防範從外部進來的威脅,再加Guest OS的安全防護機制,如此才會比較徹底一點。

虛擬化推行多年,企業的接受度雖有提升,也慢慢地願意將重要或關鍵系統導入虛擬環境,但多數企業仍未全面部署虛擬化,反而是實體與虛擬共存的基礎架構居多,這時單靠一種作法會存在風險,唯有閘道端控管加上Guest OS的安全防護機制,防護才會全面。」張士龍說。

|

| ▲ 趨勢科技技術總監戴燊表示,企業最基本的安全防護莫過於防毒與弱點掃瞄,但在虛擬環境下每個虛擬機器各別安裝防毒軟體,資源的耗用就相當可觀。 |

戴燊則建議企業可以部署虛擬裝置(Virtual Appliance)來保護虛擬環境,當然這個虛擬設備的功能必須完整,同時保護實體、虛擬與雲端伺服器之外,虛擬桌面上的作業系統、應用程式與資料也可以提供防護機制。「例如Deep Security為一款無代理程式惡意程式防護模組,內含的防護功能相當完備,包括入侵偵測與防護、網站應用程式防護、網路應用程式控管、狀態感知防火牆、一致性監控以及記錄檔檢查都一應俱全。」

戴燊解釋,所謂無代理程式,指的就是不需要在每台虛擬機器上安裝軟體程式,而是由虛擬設備來管理所有虛擬機器的安全,這種作法可以節省實體伺服器資源,而且不管虛擬機器如何變動與增長,虛擬Appliance都不會改變,

「 另一項好處就是可以節省頻寬,傳統在每個虛擬機器安裝防毒軟體的作法,在遇到更新時,十台虛擬機器更新就得耗用十倍頻寬,萬一實體伺服器上一口氣承載了二十台虛擬機器,更新時一次就是耗用二十倍頻寬,基於資源運用考量,企業很可能得減少實體伺服器承載虛擬機器的數量,以維持虛擬機器上的應用服務運行順暢,」他提到,虛擬Appliance更新時將只會耗用一個頻寬,只有一個管理介面來負責更新,並且管理所有的虛擬機器,對IT管理人員來說,管理也相當簡單。

提高安全意識 落實資料防護

資料是企業營運的基石,也是企業創新維運的後盾,面對資料防護,不管企業以何種IT基礎架構來支持系統維運,資料防護機制都是必要的作為,不論是從資訊安全的角度來防範可能的入侵攻擊或惡意威脅,或是為了系統突發故障或年度歲修,需要一份資料複本以預防萬一,得以重啟系統,甚或是從內管控資料外洩的可能,企業都必須多作評估與考量,即使是從實體轉向虛擬環境也是如此。

尤其,虛擬化是企業邁向雲端的第一步。而在雲端環境下,資料防護的複雜度也更高,未來,不管企業打算營造私有雲、混合雲或是公有雲,每個階段在資料防護看待的觀點以及注重的地方都有所不同,而唯一不變的是,企業必須為每個當下的IT基礎架構作好資料防護的評估與部署規劃,穩健踏出每一步。