近幾年世界各地不斷地爆發勒索軟體事件,世界各國相繼成立獨立的國家資訊安全單位,無非是希望能以國家的層級處理與應對排山倒海的資安事件。本文將針對勒索病毒之趨勢進行描述分析,並簡述相關應對作為。

勒索軟體的猖獗,讓大多數使用者人心惶惶,其中的原因不外乎入侵點不易察覺、聳動駭人的警告畫面、被鎖定檔案難以解密、解密要價不低廉等。對於網路犯罪調查者或資安事件處理者而言,某些勒索軟體很難徹底清除,也很難進行獨立追蹤調查。

以臺灣為例,在近年有將近七成的企業遭受到勒索病毒的攻擊。趨勢科技的資料說明,2022年上半年的威脅數量比2021年同期增加52%,並且受影響的大多數為政府、製造、醫療等三個產業。

除此之外,勒索病毒的感染亦已有了跨平台的趨勢,除了常見的Windows系統外,2014年開始出現針對macOS的勒索病毒,而近十年來Android手機災情也時有所聞。

近期Linux系統也無法倖免,趨勢科技指出Linux系統勒索病毒攻擊增加了75%,此現象可預期未來受影響的範圍將不僅限於個人,亦有機會讓不肖分子「挾天子以令諸侯」,使企業蒙受更嚴重的損失,因Linux系統的開源(Open Source)特性被各種不同規模的企業利用並開發系統,其可能包括關鍵核心營運系統,倘若是類系統感染勒索病毒,將嚴重影響企業正常營運。

背景知識說明

以下將針對勒索軟體的背景知識,包括關鍵技術與其特色進行簡介。

勒索軟體的起源

勒索軟體也非近十年才出現的惡意程式,早在1989年即現蹤,當時的行為模式是,使用者企圖刪除程式並重開機90次後,便會將電腦內所有資料夾加密,除非付錢給歹徒指定的帳戶,否則無法取得金鑰解密。

在網際網路才剛開始發展成全世界最大的電腦網路時,「電腦病毒」也才剛被定義(1984年由學者Fred Cohen定義),當時並未出現透過網路傳播的勒索軟體,而是利用磁片(Floppy Disk)這種可攜式媒體傳播。當時的加密技術為利用對稱式加解密,即加密與解密均使用同一把鑰匙,此種加密方式速度快,可以快速加密如文件、照片、影片等檔案。

然而,因為當時加密技術不普及,技術門檻高,加上被害者可以不支付贖金,利用其他方式補救,例如暴力破解法,只要破解一個相對小的檔案,即可將破解出來的金鑰將其他檔案解密並還原。再者,當時使用的加密金鑰長度可能很短,使用暴力破解法不須曠日廢時,論規模、論威脅皆上不了大檯面,所以當初皆以個案處理,勒索軟體也因此沉寂了十幾年。

2013年,CryptoLocker利用木馬程式GameOver Zeus Trojan傳播,一旦入侵受害者電腦,就會跳出警告訊息,並規定於期限內以比特幣支付贖金,否則將電腦內指定的檔案加密。資安專家John Bambenek與Lance James,2014年於資安界知名的美國黑帽大會(Blackhat USA 2014)上發表追查CryptoLocker的過程與觀察到的特徵(圖1),並坦言CryptoLocker為勒索軟體的里程碑,不僅僅是其行為與先前的勒索軟體有很大的差異之外,「也是一個如何進行威脅情資(Threat Intelligence)的好案例」,因為該案是靠著跨公司、跨單位、跨國之間共同合作,才能將不法集團繩之以法。若此次事件缺少了網路威脅情資分享,藉此將各中繼站做出關聯,畫出事件的網路拓樸,恐怕就無法在短時間內找到源頭並予以破獲。

圖1 John Bambenek與Lance James於Blackhat USA 2014分享CryptoLocker研究與破獲歷程。 (圖片來源:作者於2014年參與之現場拍攝)

圖1 John Bambenek與Lance James於Blackhat USA 2014分享CryptoLocker研究與破獲歷程。 (圖片來源:作者於2014年參與之現場拍攝)

加解密原理

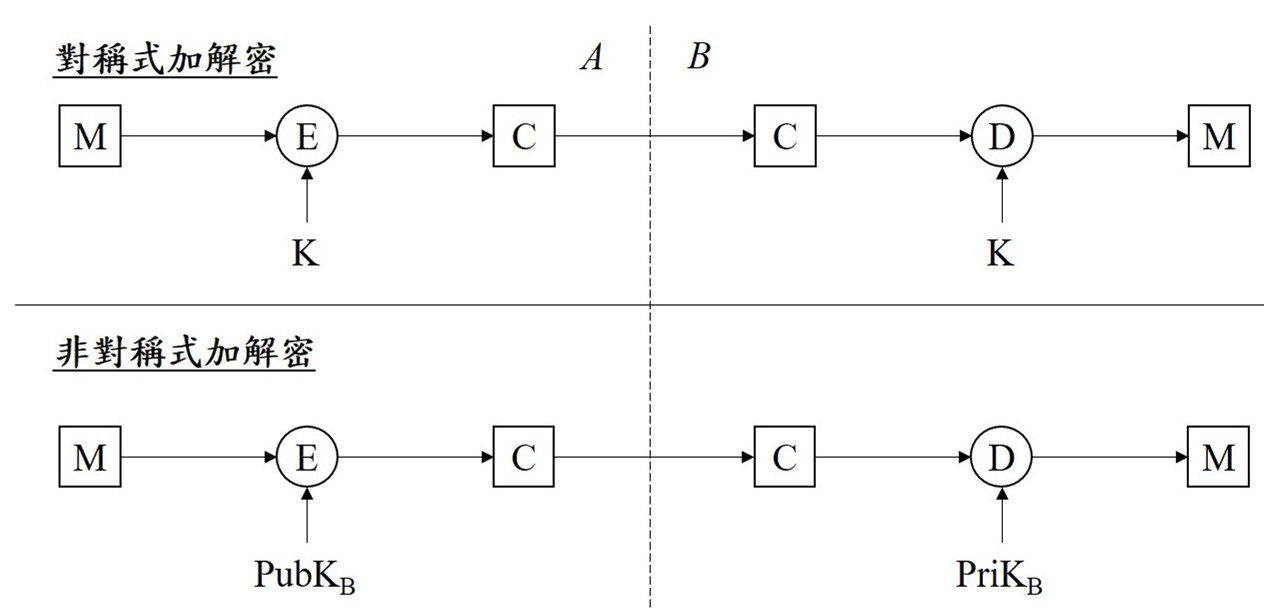

CryptoLocker的出現,除了傳播路徑進展至利用其他惡意程式進行傳播外,加密方式也不同於以往,採用「非對稱式加解密」。圖2為對稱式加解密與非對稱式加解密之流程,其中M為訊息(明文),E為加密演算法,C為密文,D為解密演算法,K為對稱式加解密金鑰,PubK為公開金鑰,PriK為私密金鑰。在非對稱式加解密之過程,倘若訊息利用公開金鑰加密,則一定要用相對應的私密金鑰解密,否則無法將訊息還原。非對稱式加解密比對稱式加解密還要安全,但其加密速度慢,因此不適用於處理一般文件檔案。

圖2 對稱式加解密與非對稱式加解密。 (圖片來源:作者自製)

圖2 對稱式加解密與非對稱式加解密。 (圖片來源:作者自製)

這裡是否看出矛盾了呢?既然勒索病毒使用非對稱式加解密,那勒索病毒如何可以一瞬間加密電腦內的所有檔案?原因在於勒索病毒使用非對稱式加解密所加密的不是檔案,而是加密檔案的金鑰。

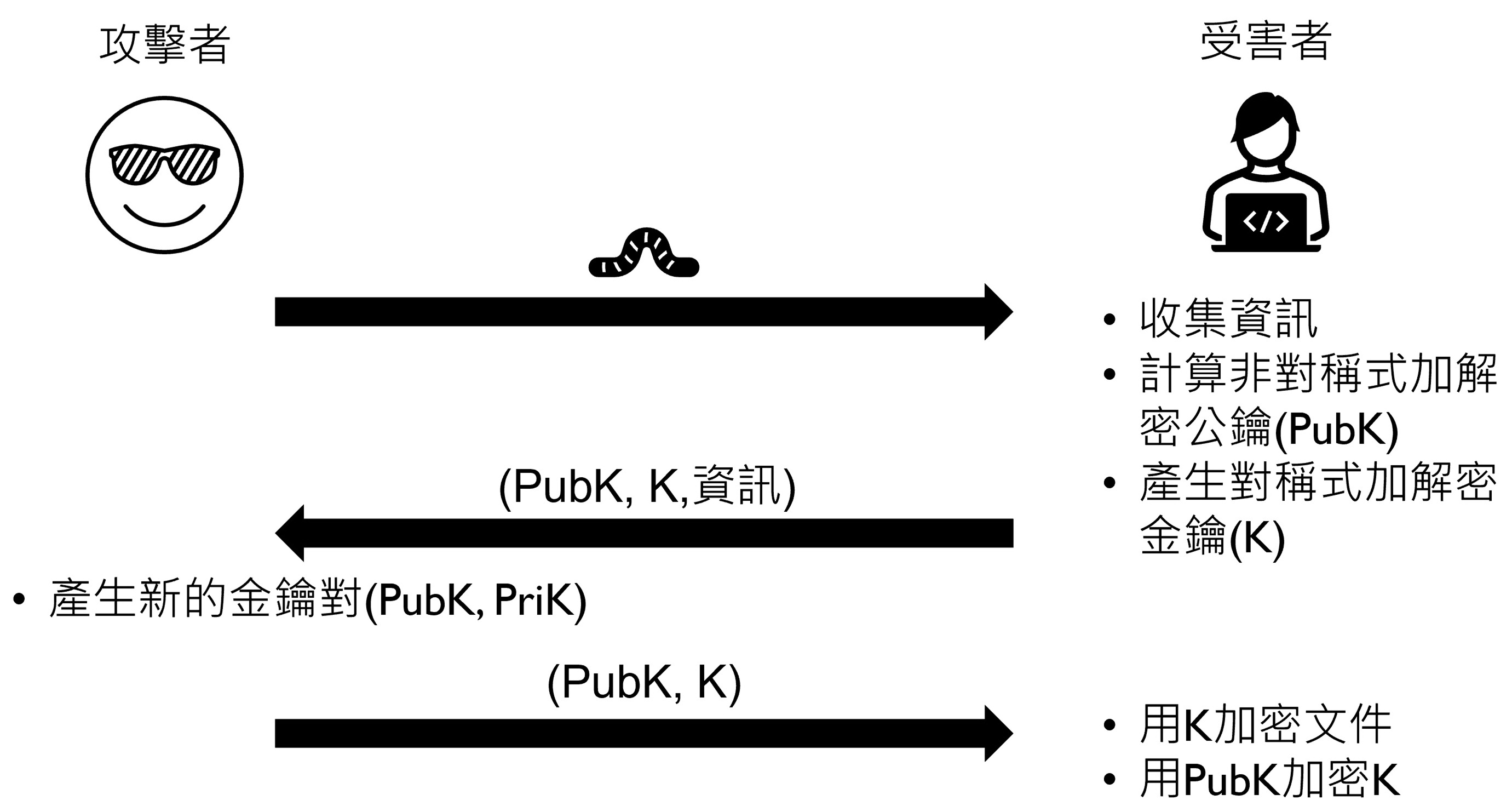

如圖3所示,首先攻擊者入侵受害者電腦後,收集相關資訊並計算一個非對稱式加解密的公鑰與對稱式加解密的金鑰,把上述資訊回傳後,產生新的非對稱式加解密的公鑰與私鑰,並傳送至受害者電腦,利用對稱式加解密的金鑰將檔案加密後,利用非對稱式加解密的公鑰將對稱式加解密的金鑰加密。看起來複雜又迂迴,其實也正是現在網路傳輸常用的方式,稱「混合式加解密」。簡而言之,用安全性較高的加解密方式把加密檔案的金鑰保護起來,如此即可增加破解的難度,也更加讓受害者只能被迫付錢。

圖3 勒索軟體運作示意圖。 (圖片來源:作者自製)

圖3 勒索軟體運作示意圖。 (圖片來源:作者自製)

難道不能一樣用暴力破解的方式把金鑰還原回來嗎?根據至今勒索軟體的作者宣稱釋出的金鑰來看,其長度不是一般電腦有能力破解的金鑰長度,換言之,若嘗試以一般電腦進行暴力破解,檔案還沒還原電腦就會先當機,所以不是沒辦法,而是一般使用者使用的電腦辦不到。

勒索病毒發展趨勢

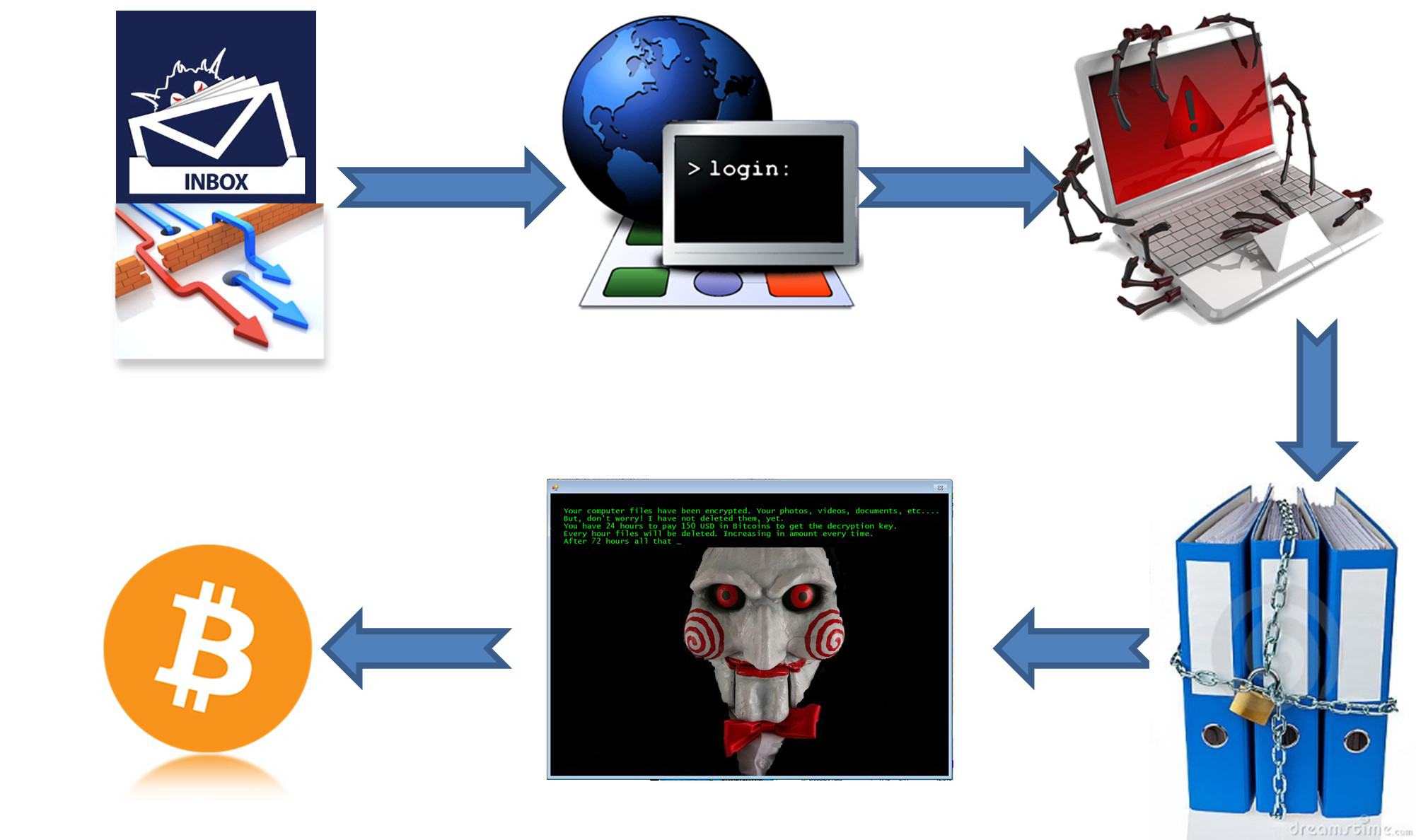

大部分勒索軟體行為模式,為透過惡意電子郵件,讓受害者點擊信中超連結、圖片或附件檔案後,自動下載並執行一個代理程式,連線至外部中繼站下載加密勒索軟體主程式,此主程式會開始掃描電腦所存文件後加密,並跳出警告訊息,其目的為索取大量金錢,如圖4所示。

圖4 勒索軟體行為模式。 (圖片來源:作者自製)

圖4 勒索軟體行為模式。 (圖片來源:作者自製)

亦有勒索軟體透過系統或軟體漏洞先行入侵,再執行連線至中繼站後之後續行為,抑或是透過即時通訊社交工程,只要受害者點選訊息中之超連結,即會啟動連線至中繼站後之後續行為。

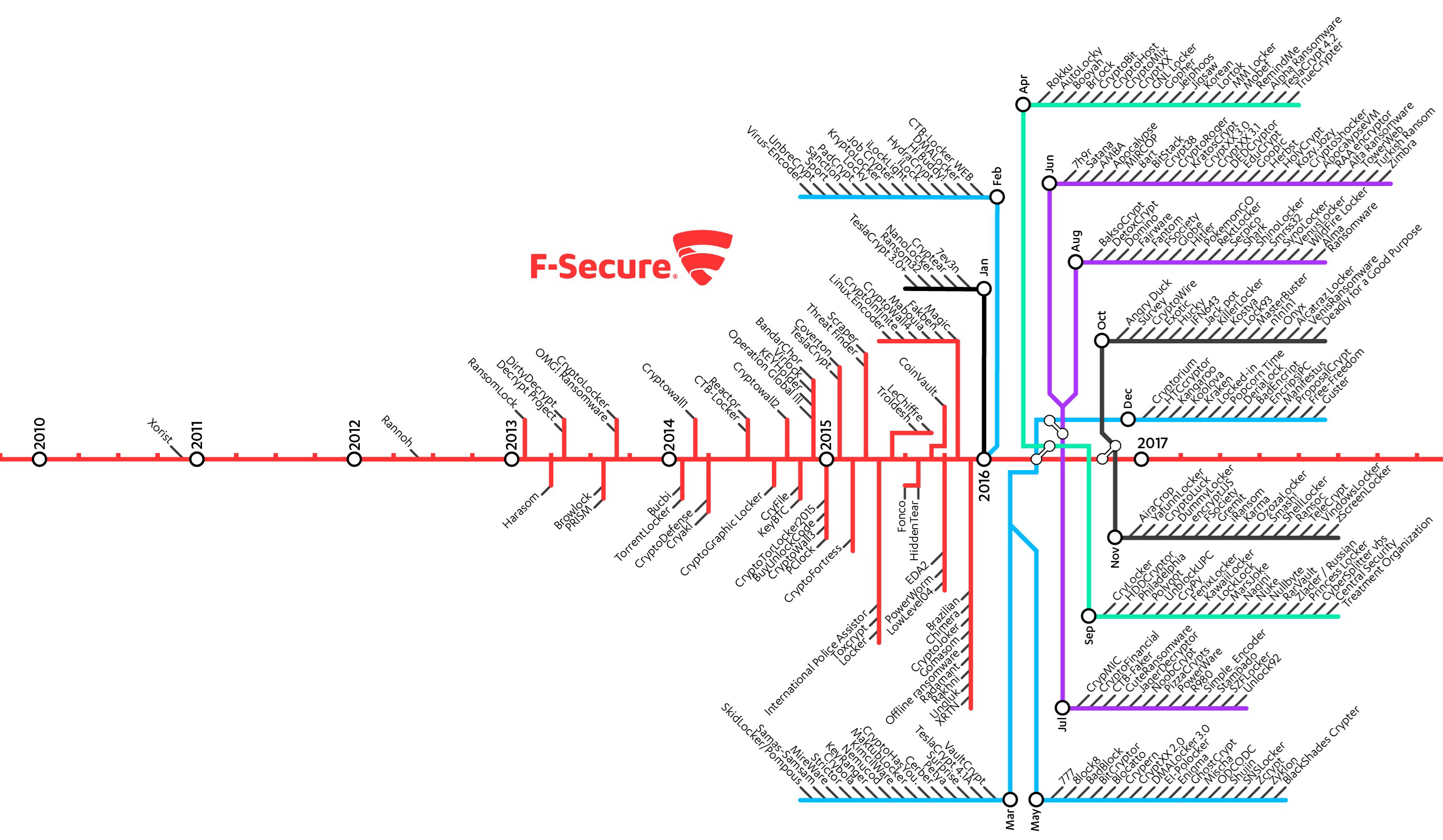

從十年前的CryptoLocker、TorLocker,到近期BianLian,即使原理與手法大同小異,但勒索軟體家族從2016年開始大量成長,至今已「族繁不及備載」(圖5),其中亦出現過名稱很類似的Crypt0L0cker、隔離網路環境下也可以加密檔案的CTB Locker、會將加密的檔案隔離至防毒隔離區的CRYVAULT、專門綁架知名單機或線上遊戲並獲取暴利的TeslaCrypt,其他還有CryptoWall、WannaCry等,幾乎每個月都會出現變種勒索病毒;其受害平台也越來越廣泛,從個人電腦到伺服器、Windows到macOS、Android到iOS、桌上型電腦到行動裝置與物聯網裝置、Dropbox到VMware,都有勒索軟體的蹤跡,可見得利用勒索病毒賺取贖金的潛在市場是多麼大,甚至出現過免費勒索軟體製作工具(圖6),提供「犯罪即服務(Crime-as-a-Service)」,代表製作勒索軟體的成本越來越低。

圖5 勒索軟體簡史(~2017)。 (圖片來源:擷取自https://blog.f-secure.com/ransomware-timeline-2010-2017/)

圖5 勒索軟體簡史(~2017)。 (圖片來源:擷取自https://blog.f-secure.com/ransomware-timeline-2010-2017/)

圖6 曾經出現過的免費勒索軟體製作工具Tox。 (圖片來源:擷取自https://www.zdnet.com/article/tox-ransomware-owner-screws-up-offers-platform-for-sale/)

圖6 曾經出現過的免費勒索軟體製作工具Tox。 (圖片來源:擷取自https://www.zdnet.com/article/tox-ransomware-owner-screws-up-offers-platform-for-sale/)

受害範圍也逐漸由個人轉向組織,各場域企業各個如坐針氈,因為一旦受害,影響的不只是個人,企業資料安全、營業秘密、聲譽與商譽等等皆會受到衝擊,更甚者影響到客戶的生命與財產安全。

舉例而言,2019年臺灣即發生最大規模勒索病毒攻擊事件,各大醫療院所相繼傳出受到勒索病毒攻擊,造成醫院應用系統檔案被加密之情事;2022年美國路易斯安那州萊克查爾斯最大的醫療體系LCMHS(Labette Center for Mental Health Services)遭受Hive勒索軟體攻擊,影響27萬名病患;同年,德國杜塞道夫大學醫院(Duesseldorf University Hospital)遭受勒索軟體攻擊,導致醫院系統癱瘓後,造成一名急診病患因延誤治療而不幸喪命,為第一起因駭客攻擊而導致無辜人員身亡案例。

只要上網搜尋,就可以找到成千上萬筆企業或組織遭受勒索軟體攻擊的消息,影響的層面已快速擴散至一般大眾,更也加速了各企業組織維護資訊安全的腳步。

防範於未然

大部分勒索軟體行為模式,為透過惡意電子郵件、透過系統或軟體漏洞以及即時通訊社交工程。既然主要來源已知,即可採取相對應的措施。以下將分為三個面向「惡意電子郵件」、「系統或軟體漏洞」以及「即時通訊社交工程」進行闡述即其防範措施。

惡意電子郵件

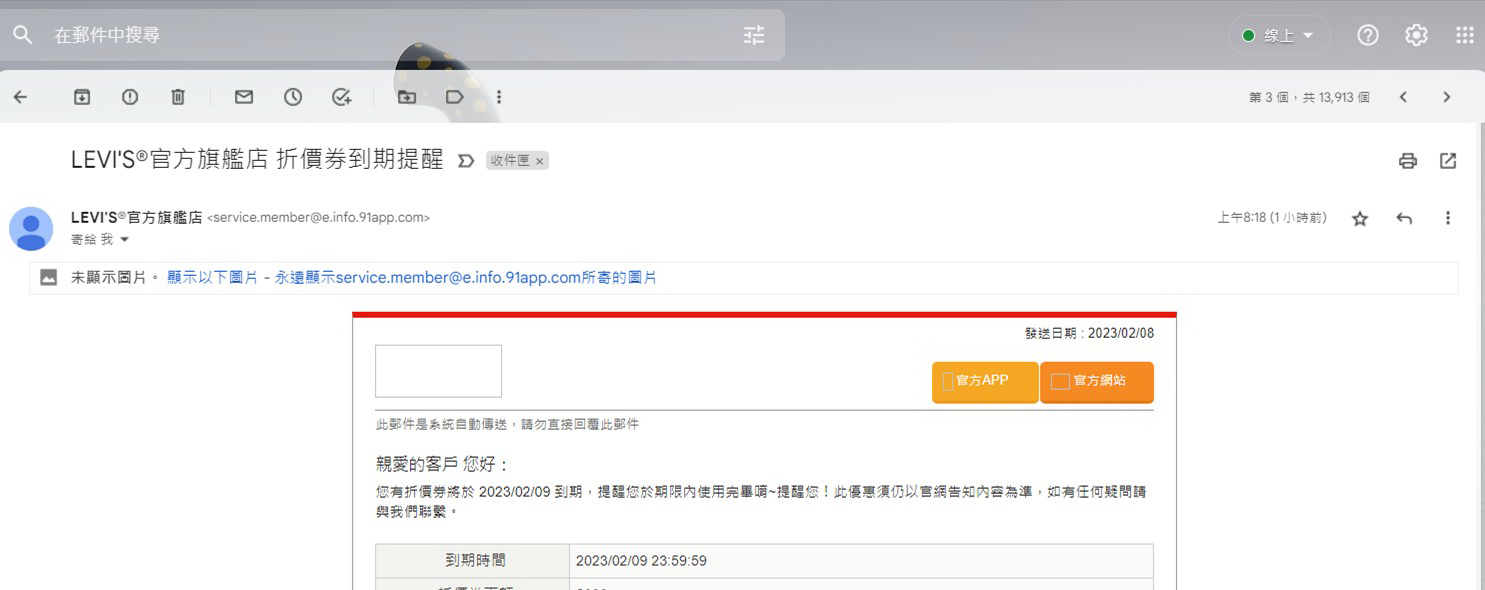

根據趨勢科技的報告,99%的勒索軟體是透過惡意電子郵件入侵,即所謂「電子郵件社交工程」。一封惡意電子郵件的主要特徵包含帶有足夠吸引人的主旨(圖7)、來自陌生人或少往來對象來信、認識的人來信但主旨或內容與其習性不符、要求送出私密資料等,其內容可能包含圖片或超連結。

圖7 近日健保署發布惡意電子郵件新聞,呼籲民眾留意並不要開啟附件檔案。 (圖片來源:擷取自https://www.nhi.gov.tw/News_Content.aspx?n=FC05EB85BD57C709&sms=587F1A3D9A03E2AD&s=0CD3801D7C5536E4&fbclid=IwAR2miXdGa5R83tpQOG6RFHI_DjluJ8eG5j6vefy2EoCjscXjCL0G6u2cMFg)

圖7 近日健保署發布惡意電子郵件新聞,呼籲民眾留意並不要開啟附件檔案。 (圖片來源:擷取自https://www.nhi.gov.tw/News_Content.aspx?n=FC05EB85BD57C709&sms=587F1A3D9A03E2AD&s=0CD3801D7C5536E4&fbclid=IwAR2miXdGa5R83tpQOG6RFHI_DjluJ8eG5j6vefy2EoCjscXjCL0G6u2cMFg)

一般進行電子郵件社交工程宣導時,除了附件檔案夾帶病毒、點擊超連結可能觸發下載病毒的指令外,也會強調圖片不可任意開啟,因為使用者使用郵件代理程式(Outlook、Gmail等)開啟郵件時,開啟郵件內圖片的行為對於電腦而言,等同於開啟網頁圖片,只要有心人士在圖片內夾帶惡意指令,即可能在開啟圖片的同時下載任何惡意軟體。

是故,在面對不明的電子郵件時,還是要保持警覺,再三確認是否有必要開啟該郵件,甚至可以將郵件代理程式之開啟圖片功能關閉,如圖8所示。

圖8 將郵件代理程式之開啟圖片功能關閉,即不會立刻顯示郵件內圖片。 (圖片來源:作者自己的Gmail截圖)

圖8 將郵件代理程式之開啟圖片功能關閉,即不會立刻顯示郵件內圖片。 (圖片來源:作者自己的Gmail截圖)

系統或軟體漏洞

任何系統或軟體都有可能存在漏洞,而系統或軟體漏洞為企業和組織必須控管的風險,倘若不予處理,則會面臨任何網路攻擊的風險,如前文提及之2019年臺灣發生最大規模勒索病毒攻擊事件,即利用VPN的漏洞入侵。一旦有漏洞被發現,即須關注是否發生「零時差攻擊」,針對還沒有修補安全漏洞的程式或軟體進行攻擊,故必須盡速發布,因為可能多人使用同一種軟體,因此須即時清點單位內使用軟體之狀況,並公告須立即修補或更新。

舉例而言,2022年最著名的零時差漏洞為CVE-2022-1364的Chrome Chromium v8以及Microsoft Exchange Server相關的CVE-2022-41040與CVE-2022-41082,分別影響市占率非常高的瀏覽器Google Chrome以及電子郵件系統Microsoft Exchange,其中LockBit勒索軟體即利用電子郵件系統Microsoft Exchange的漏洞進行攻擊。

零時差漏洞的防範最好的方式,乃針對系統程式安裝修補的補丁(Patch),而在沒有最新的修補補丁時,應該先執行緩解措施,以防範此漏洞造成影響。然而,這些零時差漏洞往往在細節被洩漏後一段時間,官方才會提供修補補丁,若組織未能有相關緩解措施,將會造成組織內部重大風險,現階段僅能透過定期針對網路基礎架構定期地進行更新、開啟最低權限、培養良好的資訊使用習慣,為最有效的防範零時差漏洞攻擊最好的辦法。

即時通訊社交工程

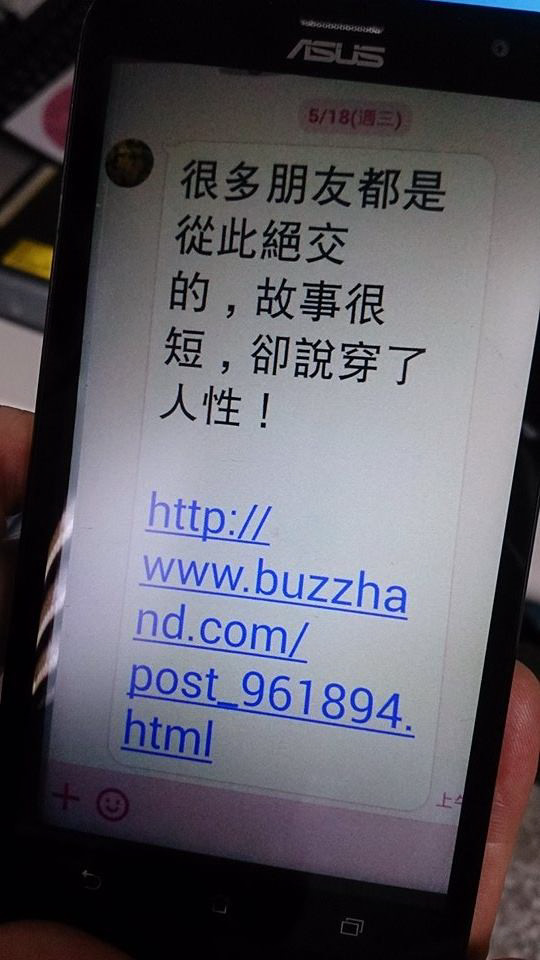

現在已有非常多種的即時通訊軟體,諸如LINE、Messenger、Instagram、WeChat、Telegram等,提供了使用者更便捷的通訊管道,也提供了攻擊者更直接的入侵管道。攻擊者可以隨機傳送訊息,邏輯與惡意電子郵件一樣,利用足夠吸引人的內容附上超連結(圖9),受害者隨手點選超連結,即有可能下載惡意程式,使得行動裝置被強行安裝惡意程式,尤其勒索軟體亦已經朝向行動裝置發展。使用者除了對於陌生訊息或訊息內之超連結保持警覺外,亦可透過行動裝置設定,避免安裝來路不明的應用程式,以防範強行安裝惡意程式之行為。

圖9 即時通訊社交工程。 (圖片來源:作者於2015年調查資安事件時拍攝)

圖9 即時通訊社交工程。 (圖片來源:作者於2015年調查資安事件時拍攝)

情境案例說明

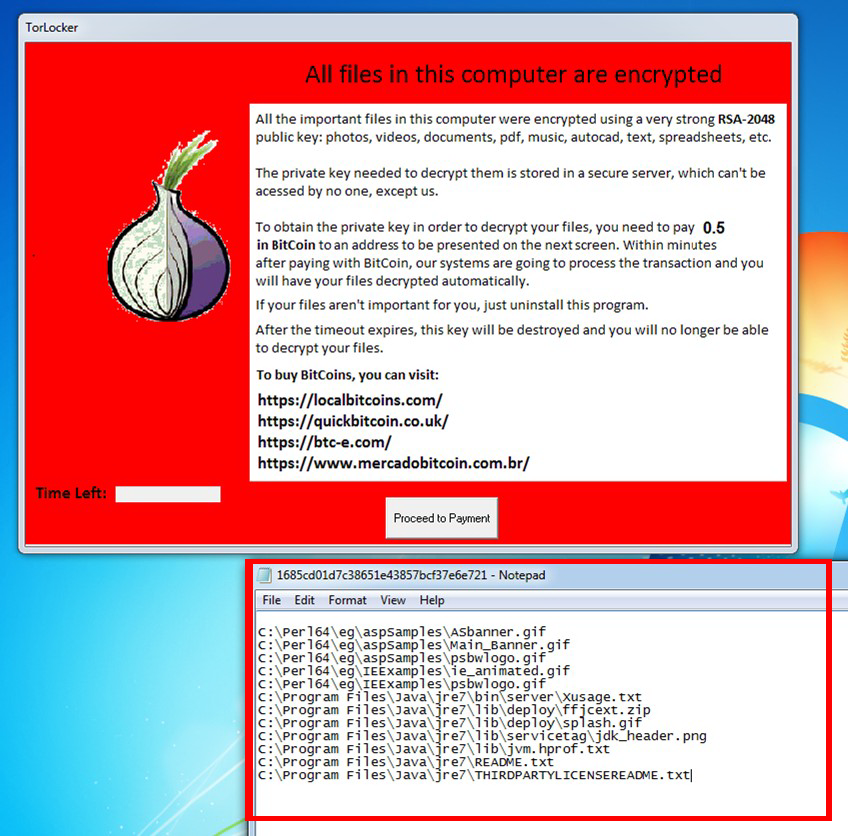

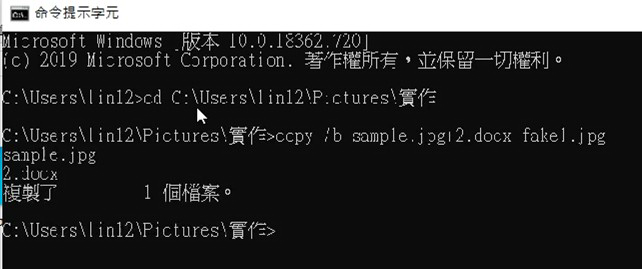

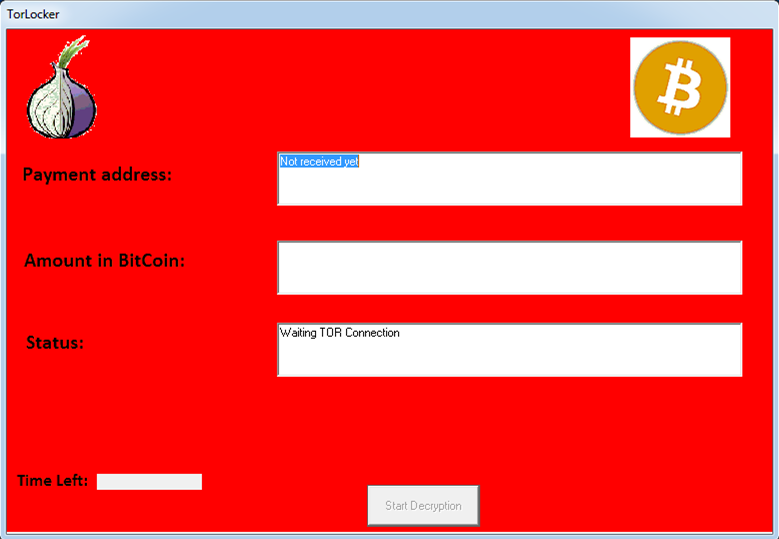

接著,以TorLocker勒索軟體進行情境案例分析。該案是因為受害者因隨意點選電子郵件中的附件而感染TorLocker勒索病毒,如圖10所示。把病毒放進一個正常文件已非難事,例如在Windows系統中只要在命令提示字元利用「copy /b」這個指令就可以輕易把jpg圖片檔與文字檔結合成一個檔案,並可正常編輯文字檔(圖11),可想而知,對攻擊者而言製作一個與病毒合併的檔案只是彈指之間。一旦TorLocker勒索病毒啟動,即會跳出如圖11中所示的勒索訊息,並於桌面產生一個1685cd01d7c3857bcf37e6e721.txt文字檔,其中的內容為TorLocker勒索病毒掃描電腦後產生之預定加密的檔案清單,可見得TorLocker勒索病毒會針對文字檔(docx、pdf、txt等)、圖片檔(jpg、gif等)以及壓縮檔(zip檔等)進行加密(圖10中框選處)。

圖10 作者調查TorLocker勒索軟體。

圖10 作者調查TorLocker勒索軟體。

圖11 使用命令提示字元的「copy /b」指令把jpg圖片檔與文字檔結合成一個檔案。

圖11 使用命令提示字元的「copy /b」指令把jpg圖片檔與文字檔結合成一個檔案。

按下TorLocker勒索病毒的〔Proceed Payment〕按鈕,則會出現如圖12所示的畫面。倘若連結網路,TorLocker勒索病毒會連結Tor網路並自動在Payment address顯示Bitcoin電子錢包地址,而Amount in BitCoin讓受害者自由填寫金額。

圖12 作者調查TorLocker勒索軟體。

圖12 作者調查TorLocker勒索軟體。

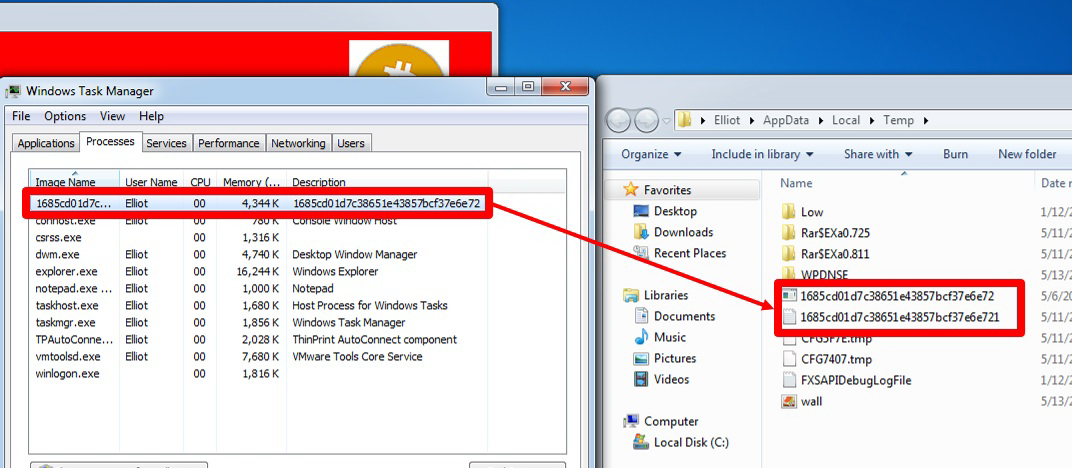

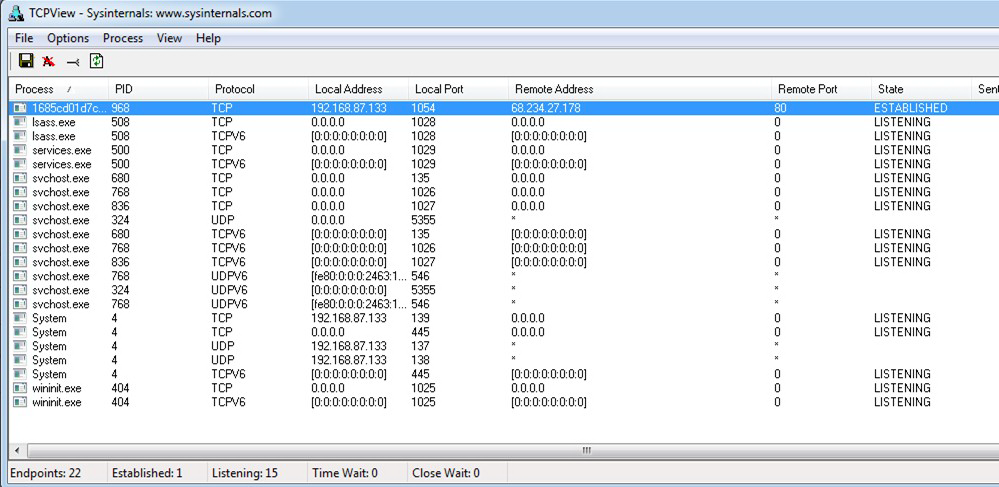

利用工作管理員調查並找出該TorLocker勒索病毒的位置,發現位置藏在「C:/User/AppData/Local/Temp」中,其中亦包括了與加密之檔案清單的檔名相同的主程式、勒索畫面之圖片檔等相關檔案,如圖13所示。進一步利用TCPView軟體觀察,可觀察到TorLocker勒索病毒會持續嘗試對68.234.27.178這個IP連線,其IP已被外部資安威脅情資列為惡意中繼站,如圖14所示。

圖13 利用工作管理員調查TorLocker勒索軟體。

圖13 利用工作管理員調查TorLocker勒索軟體。

圖14 利用TCPView觀察TorLocker勒索軟體網路行為。

圖14 利用TCPView觀察TorLocker勒索軟體網路行為。

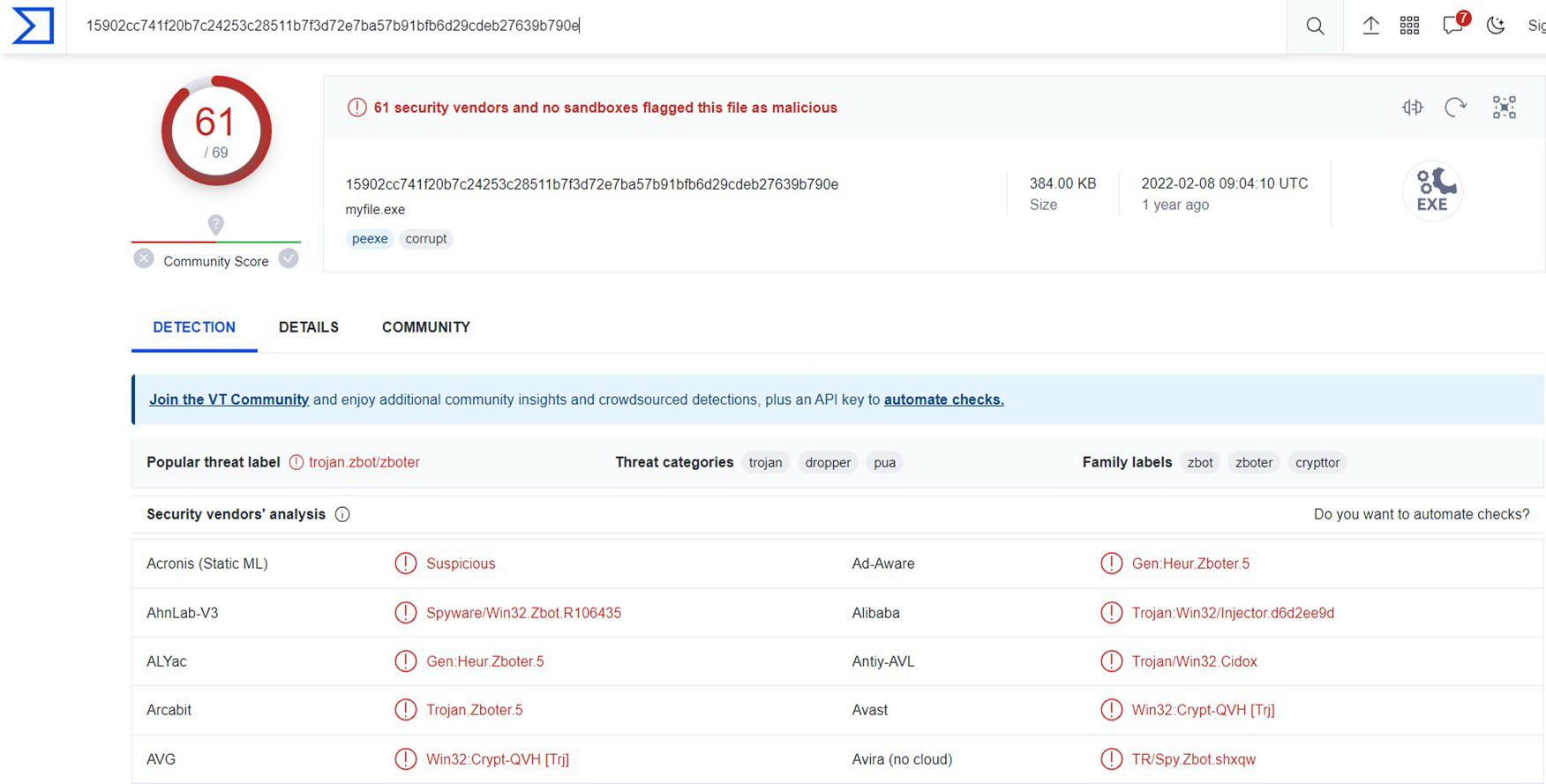

VirusTotal是一個開放平台,供使用者上傳可疑檔案、查詢可疑IP或超連結,上傳、查詢後,VirusTotal會顯示其檔案、IP或超連結是否存在於各家防毒軟體中。將該TorLocker勒索軟體於VirusTotal上搜尋,現時該TorLocker勒索軟體已經可以被大多數的防毒軟體成功辨識為惡意程式,如圖15所示。

圖15 TorLocker勒索軟體已可成功被多數防毒軟體成功辨識。 (圖片來源:擷取自https://www.virustotal.com/gui/file/15902cc741f20b7c24253c28511b7f3d72e7ba57b91bfb6d29cdeb27639b790e/detection/f-15902cc741f20b7c24253c28511b7f3d72e7ba57b91bfb6d29cdeb27639b790e-1399952518)

圖15 TorLocker勒索軟體已可成功被多數防毒軟體成功辨識。 (圖片來源:擷取自https://www.virustotal.com/gui/file/15902cc741f20b7c24253c28511b7f3d72e7ba57b91bfb6d29cdeb27639b790e/detection/f-15902cc741f20b7c24253c28511b7f3d72e7ba57b91bfb6d29cdeb27639b790e-1399952518)

結語

讓人聞風喪膽的勒索軟體,一再地考驗單位資訊人員和資安人員。勒索軟體並非新興手法,然而從CryptoLocker以後,不但種類變多、行為多樣化,所能感染的系統平台也逐漸增加。既然連感染行動裝置都不成問題,不難想像近期被證實可成功入侵的車載系統也有可能變成下一個目標。近幾年雲端運算、物聯網(IoT)興起,倘若感染了具有傳染力的勒索軟體,將會造成比目前更大範圍的危害。

本文回顧了勒索軟體的起源與關鍵技術,解釋勒索軟體棘手的主要原因,並回顧勒索軟體的發展及其駭人的影響性,還簡述了相對應防範措施,無論是個人使用者或是系統管理者,平時皆應養成定期離線備份及檢查更新系統和軟體,並且不要任意開啟不明電子郵件與陌生訊息,以降低遭綁架的風險及不幸遭綁架後的損失。

<本文作者:社團法人台灣E化資安分析管理協會(ESAM, https://www.esam.io/)許建隆,長庚大學資訊管理學系教授,主要專長領域為資訊安全、智慧醫療/智慧長照、醫療資訊安全領域等。林子煒,逢甲大學創能學院助理教授,主要研究領域為網路安全、應用密碼學、智慧醫療照護系統、行動商務、人工智慧技術應用分析等,並兼任逢甲大學資訊總處資訊安全中心主任。>