過去若想要防護遠端連線Exchange Server的安全,必須整合ISA Server、TMG或是UAG之類的解決方案,但這些方案到了2010年便沒有再推出新的版本,這對於導入新版本Exchange Server 2013而想要部署高度安全性遠端存取架構的IT人員來說,該怎麼辦呢?對此,本文將介紹如何使用絕佳的替代方案Web Application Proxy技術來解決這項棘手的安全問題。

如圖3所示跳出「憑證內容」頁面,這裡至少要在〔主體〕活頁標籤內加入主體名稱中的一般名稱欄位與其值,以及位於別名中的DNS欄位與其值。

|

| ▲圖3 設定憑證主體屬性。 |

這些欄位值就是用來驗證憑證所屬網址的正確性,因此必須正確輸入實際的連線位址(FQDN),以作為後續Web Application Proxy安全連線時的基本驗證機制,進而才能夠將預先驗證的帳號密碼資訊,安全地傳遞到內部網路中的Exchange Server網站虛擬目錄或是其他網站伺服器。至於其他如組織名稱、地區、部門等欄位資訊,可以選擇性地加入並設定。

接著,切換至〔一般〕活頁標籤來設定「易記名稱」與「描述」,這有助於當本機電腦憑證數量很多時能夠快速辨別憑證用途。然後,按下〔確定〕按鈕並完成註冊。成功完成Web伺服器憑證註冊後,將會跳出一個結果頁面,按一下〔完成〕按鈕即可。

回到「憑證」管理介面的「個人/憑證」節點頁面,如圖4所示便可以看到剛剛註冊的憑證項目,可連續點選來開啟憑證內容,然後檢視其中的主體名稱是否正確。

|

| ▲圖4 檢視憑證。 |

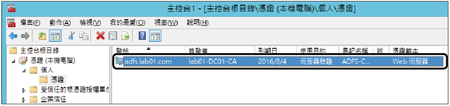

TOP 2:如何建立與安裝AD FS服務帳戶

AD FS伺服器是結合Web Application Proxy伺服器,來完成企業網站應用系統安全發佈的重要角色。關於AD FS伺服器角色的安裝,在此以Windows Server 2012 R2來作為示範。

開始講解之前,有兩點重要事項需要特別留意,第一是將此伺服器先行加入至Active Directory之中,第二是不可將它與後續的Web Application Proxy服務安裝在一起。

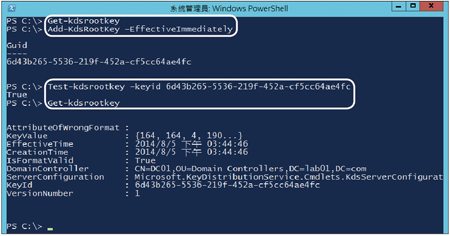

在正式安裝AD FS伺服器角色之前,必須先新增KDS(Key Distribution Service)根金鑰。如圖5所示,新增之前,先在Windows PowerShell視窗內下達「Get-kdsrootkey」命令確認目前是否已經有此金鑰,若確認沒有此金鑰,再下達「Add-KdsRootKey –EffectiveImmediately」命令新增即可。

|

| ▲圖5 檢視與新增KDS根金鑰。 |

成功新增KDS根金鑰後,緊接著下達「Test-kdsrootkey -keyid 」命令參數,測試一下所指定的GUID之KDS根金鑰是否可用,如果其值顯示為True,即表示正確無誤。最後,再下達一次「Get-kdsrootkey」命令,查看目前KDS根金鑰的完整資訊。

請注意,KDS根金鑰的建立,預設在建立後的十?小時才會生效。如果不想等這麼久,可改用「Add-KdsRootKey -EffectiveTime ((get-date).addhours(-10))」命令來建立此金鑰,即可馬上生效。

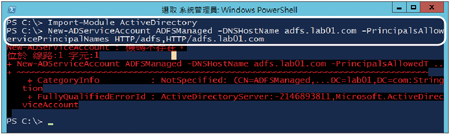

接著新增一個AD FS伺服器角色專屬的服務帳戶,以提供給後續AD FS服務運行時使用。先下達「Import-Module ActiveDirectory」命令完成ActiveDirectory相關模組的匯入。

然後,如圖6所示執行以下所示的命令參數範例:

|

| ▲圖6 新增AD服務帳戶。 |

此命令參數中所指定的ADFS完整網域名稱,以及所要使用的服務主要名稱(ServicePrincipalNames,SPN)皆必須修改成個人實際所使用的設定。

此命令執行後,如果出現了「機碼不存在」的錯誤訊息,就表示尚未建立KDS根金鑰或者該金鑰生效時間還沒到。

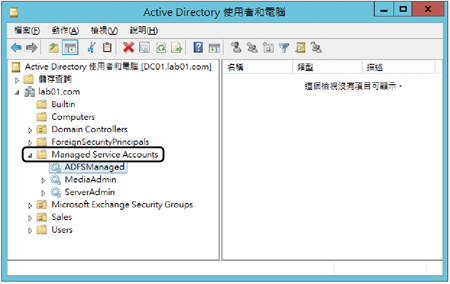

新增ADFS專屬的AD服務帳戶時若沒有出現錯誤,便可以開啟如圖7所示的「Active Directory使用者和電腦」介面,並展開至「Managed Service Accounts」節點下來查看所建立的服務帳戶是否有出現。

|

| ▲圖7 檢視受管理的AD服務帳戶。 |

成功建立AD FS的AD服務帳戶後,接著到AD FS的主機中開啟Windows PowerShell介面。先下達「Import-Module ActiveDirectory」命令來匯入ActiveDirectory管理模組,再執行「Install-ADServiceAccount -Identity "ADFSManaged"」命令參數,即可在本機上完成此服務帳戶的安裝設定。

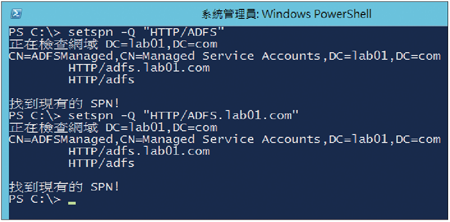

若想檢查特定之服務主要名稱(SPN)的關鍵字,則如圖8所示鍵入「setspn -Q "關鍵字"」。如果要顯示目前所有已建立的SPN清單,則下達「setspn -l」。

如果需要臨時新增SPN,則執行如「setspn -s " HTTP/adfs.lab01.com"」的命令。萬一需要重置整個SPN設定回系統預設值,則只要下達「setspn -r servername」即可。

|

| ▲圖8 查詢SPN。 |