不論是產業惡意競爭、報復性、經濟利益等目的,近年來網域名稱解析系統(Domain Name System,DNS)的特性經常被駭客利用進行攻擊,例如以破壞IT服務可用性為主要目的之分散式阻斷服務(Distributed Denial of Service,DDoS),或是經由作業系統漏洞滲入,竄改網域名稱解析記錄資訊,將所有用戶端的查詢連線皆導向特定網站,導致該網站服務癱瘓。

因應這些攻擊行為,企業可在內網增添抵抗DNS攻擊防禦機制,以避免DNS伺服器遭到入侵或利用,至於DDoS則可透過流量清洗(Clean Pipe)服務緩解。

通訊協定簡單易被IT人員忽略

在台灣,由中華電信數據通信分公司加值系統處所維運的168.95.1.1與168.95.192.1,開放服務全台的網域名稱查詢系統,可說是IT人員最熟悉的DNS位址,自然也是最顯著的攻擊標的。中華電信數據通信分公司加值系統處處長吳坤榮即指出,攻擊行為幾乎是天天上演。「我們是一個團隊專門在維護,平時就會分析封包與監看異常狀態,若發現則立即依據標準作業程序進行處理。隨著每天所發現的攻擊手法不盡相同,處理程序也會因此更加精進。」

去年歐洲反垃圾郵件組織Spamhaus遭受DDoS攻擊的事件,中華電信數據通信分公司加值系統處工程師范揚麟認為,其實攻擊手法並不新,甚至技術門檻也不高,合法查詢DNS即可辦到。只是一般企業的狀況是,熟悉DNS知識領域的IT人並不多,畢竟DNS服務性質較其他網路服務簡單,通常只要一開始設定完成網域與IP的解析記錄,日後再更新或異動的次數相當少。

於是在穩定運行下,DNS服務運行逐漸被視為理所當然,而忽略該服務的重要性,也就不會深究技術內容。「其實維護DNS,並非一定得研讀高深的技術,平日實戰經驗更重要。因為通訊協定很簡單,除非在實務上經常在處理相關問題,才有足夠經驗辨識連線行為屬於正常或異常。」吳坤榮強調。

從頻寬利用率留意可能的DNS攻擊

針對企業端所面臨的DNS攻擊問題,中華電信數據通信分公司資安辦公室專案工程師黃柏森說明,可分為兩種:被當作跳板以及遭受針對性攻擊。若是遭受攻擊行為較為明顯,基本上DDoS最常見的就是消耗頻寬與消耗資源,或混合式進行。只要頻寬先塞爆,透過上游的ISP進行確認,或是網管人員可透過工具監看頻寬使用率來發現,敏感度較高的IT人員即可藉此發現正遭受消耗頻寬的DDoS攻擊,開始尋求ISP或相關廠商協助處理。

但是若為消耗資源的DDoS攻擊,確實要有資安技術能力的人員進行分析封包內容,才能清楚掌握問題。因為DDoS攻擊手法有許多種類,典型的是消耗主機連線資源,這部份可透過系統監控來查看,例如連線數量增多甚至滿載。但是其他少量封包的攻擊,會利用Layer 3/Layer 4通訊協定的特性予以消耗,就不容易被察覺,必須經由資安專家經過封包內容分析才能得知。

至於DNS伺服器本身成為跳板或殭屍電腦成員,則會被駭客利用其發送查詢網域封包,並將封包內標記的來源IP位址指向攻擊標的,且查詢要求往往是網域名稱記錄集,造成回應封包過大現象,形成放大(Amplification)或反射(Reflection)攻擊。一旦發生,連外的頻寬勢必激增,甚至可能呈現滿載的情況,第一時間直接影響對外連線速度,目前一般企業租用的對外頻寬皆有限,只要有大量封包產生很容易被察覺。

|

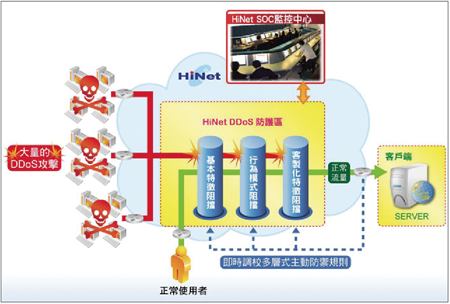

| ▲HiNet DDoS進階防護服務從源頭進行辨識與阻擋偽裝的DNS查詢,只允許正常流量通過,減少與緩解攻擊行為造成的影響。

(資料來源:secure365.hinet.net) |

從源頭或自建防堵DNS攻擊

面對外來的駭客攻擊行為,一般企業大多是以防火牆、IPS等資安設施來抵禦,但是近年來DDoS常見是以正常流量發動,資安設施較難以從網路封包判斷,必須要更深入解析至Layer 7封包,且能夠學習並累積經驗,才能準確指出惡意的查詢行為,並予以阻斷。

只是多數企業較少見專職的資安人員,市場上才會出現針對因應DNS或DDoS攻擊而設計的專屬設備。「多數仍少不了客製化配置,仍舊無法一體適用。從客戶端實測的狀況來看,誤擋的機率偏高,因為流量是循正常管道查詢DNS,只是背後的目的並非為了解析網域名稱,而是一起攻擊行為,這類行為並非自動化設備藉由龐大的雲端資料庫得以比對發現,因此容易發生誤擋現象。」范揚麟指出。

為降低誤擋率,往往必須要經過客製化配置,或是一段時間學習正常與異常狀況,才有能力正確判斷。范揚麟舉例,Google.com的網域名稱查詢量相當大,自動化設備可能就因此判定為阻斷攻擊,實際上卻是使用者經常仰賴搜尋引擎查找資料,為正常行為模式,若未經學習或給予參數條件,即無法精準判斷哪一類龐大的網域名稱解析查詢行為屬於異常,亦可說是DNS的阻斷式攻擊得以有效的原因。

HiNet DDoS進階防護服務是由資安監控中心(SOC)團隊負責,提供流量清洗服務。黃柏森說明,此程序在用戶端不需要變更設定,完全是由HiNet進行流量的導向,過濾分析也是由SOC團隊來執行。「只是該服務目前僅針對租用HiNet頻寬的用戶提供,因為我們目前所使用的技術,需搭配內部頻寬路由調整,才能把訊務導向清洗中心,其他ISP業者的頻寬用戶自然無法提供服務。」

他進一步提及,「被當跳板」與「被攻擊」兩種處理方式完全不同。跳板的話可能是開放過多設定,導致有心人士可以利用開放的服務發動攻擊;至於被DDoS攻擊,是其他跳板造成的狀況,而流量清洗即可把偽裝為合法的流量進行分析與清洗,避免服務被擊潰。

另一種因應方式是強化DNS設備本身的防禦能力,例如Infoblox Advanced DNS Protection,透過內建加速卡來進行封包的偵測、過濾DNS型態攻擊封包,像放大/反

射、偵查探測、DNS快取毒害等行為,一邊緩解可能形成的DDoS攻擊,同時仍可回應合法流量的存取。Infoblox技術顧問張哲綱說明,Infoblox多年來提供DDI(DHCP、DNS、IPAM)解決方案,近年來發現駭客利用DNS服務弱點發動攻擊日漸增多,於是設計推出Advanced DNS Protection設備。透過Infoblox架設的Threat Rule Server,Advanced DNS Protection亦可自動更新近期最新研究與發現的DNS攻擊行為模式,在事發時降低影響內部應用系統服務的風險。