早在2008年時,阿碼科技就已開始APT研究,運用沙箱技術實作駭客行為分析。研究目標則是為了追蹤駭客究竟是誰、背後組織、慣用的程式、攻擊邏輯等資訊,目前較常發現的駭客大多來自非洲與中東共九個團體,且往往是鎖定握有龐大客戶資料的零售業與醫院為標的發動攻擊。

系統與應用程式弱點,近年來常被駭客利用來發動針對性入侵攻擊,藉此規避資安防禦體系。此類新型態的攻擊手法被廣泛地稱為進階持續性威脅(Advanced Persistent Threat,APT),資安廠商紛紛提出相對應的防禦機制,其中尤以沙箱(Sandbox)技術分析最受市場認同,幾乎已是資安防禦中必要的功能項目。

早在2008年時,阿碼科技就已開始APT研究,運用沙箱技術實作駭客行為分析。阿碼科技創辦人兼執行長黃耀文回憶,當時這類型攻擊手法只被稱之為網軍、針對性攻擊,近年來資安業界才出現「APT」的商業用語。而阿碼科技的研究目標,則是為了追蹤駭客究竟是誰、背後組織、慣用的程式、攻擊邏輯等資訊,目前較常發現的駭客大多來自非洲與中東共九個團體,且往往是鎖定握有龐大客戶資料的零售業與醫院為標的發動攻擊。

|

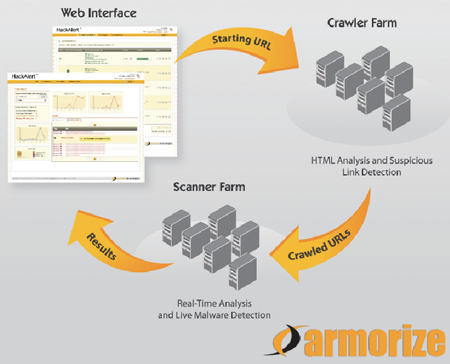

| ▲阿碼科技針對惡意程式偵測的流程。(資料來源:www.armorize.com) |

時間差攻擊惡意連結 通過檢測後才有毒

駭客常見在郵件中附加惡意網址發送給針對性目標,且該網址通常是一個看似可信任的網站,誘使點連結後植入惡意程式。但現代化的資安機制精良,駭客很清楚防毒、防垃圾郵件等資安機制的防護行為,於是又設計出時間差攻擊。

所謂時間差的攻擊,黃耀文說明,駭客首先會設法取得大型知名網站的控制權,在尚未內嵌iFrame(掛馬)或惡意程式時,利用半夜時間寄送攻擊信件。用戶端收取郵件前,通常會先經由郵件安全機制掃描與偵測,發現郵件中內含連結,隨即連線至該網站查看是否存在惡意行為。

結果自然是被郵件安全機制判定為正常,並送入用戶端郵件信箱。直到天亮後,駭客才開始在大型知名網站上佈建惡意程式,而收信者一早上班時開啟郵件點選即被植入。

「駭客很清楚大部分的郵件安全機制只掃描一次,沒任何發現就會予以放行。但例如阿碼科技的母公司Proofpoint所開發的Targeted Attack Protection解決方案,其作法則是會置換郵件中所有連結,當用戶點選時,會先連結到Proofpoint雲端平台,經掃描確認後才導向目標位址。」黃耀文說。欲對付駭客攻擊,勢必要先掌握其行為模式,才得以設計出此種真正有效的因應方式。

「動靜合一」沙箱 擷取駭客行為痕跡

為了規避網站的掛馬程式被掃瞄,駭客組織又發展出流量導向系統(Traffic Direction System,TDS),讓iFrame先導向TDS,TDS再導向攻擊程式。由於TDS的作用在於隱藏後端伺服器,當使用者載入網頁被導向而來,TDS會先比對是否為資料庫中登記有案的全球各防毒軟體廠商的IP位址,若發現則執行動作立即終止,資安防禦機制也就無法判別為惡意網站。為了追蹤攻擊背後的真相,阿碼科技也在全球佈建許多跳板,偽裝為個人用戶IP挖掘更多資訊。「而『動靜合一』的沙箱機制更可說是阿碼科技獨到之處。」黃耀文強調。

動態指的是沙箱技術,利用虛擬主機模擬建立終端用戶的環境,執行並觀察是否出現惡意行為;靜態即是熟知的特徵碼比對。儘管動態沙箱為現今主流機制,但難免會遇到具有自我偵測能力的惡意程式,發現運行在虛擬環境時立即停止滲透動作。此外,終端用戶實際作業環境版本眾多,動態沙箱勢必要全數支援才不致掛一漏萬。

最初阿碼科技為了讓動態掃描機制也可如同靜態比對般快速、不耗用終端資源,甚至可任意增添與減少沙箱的啟用數量,選擇朝向雲端服務模式發展,不僅可同時具備動態分析與靜態比對能力,亦可進而朝向Big Data技術研發,藉此獲取更多、更精準的駭客行為資訊。

而動靜合一的核心引擎,可說是技術人員把自身研究的知識與人工處理的程序,經由阿碼科技自創的程式語言撰寫,轉換為自動化執行。「我們的服務項目中也有包含原始碼檢測,技術團隊本就是程式語言專家,基於自身能力定義一套程式碼撰寫規則,來描述後門長相、攻擊行為模式等。」而每個技術人員每天都撰寫出不同規則,逐漸累積下,即可建立惡意程式的比對基礎,猶如偵探抽絲剝繭,直到真相現形。

經過沙箱模擬時,各式探究規則最後會指出疑似駭客行為的部分,但由於每個技術人員研究的駭客組織皆不同,撰寫的規則自然有差異,所發現的重點亦不同,產生出不同解讀。「因此最後還需要有統整機制,就如同法官根據解讀做出判決,不只告訴客戶分析結果是否為惡意行為,還會進一步掌握背後操控的攻擊者、此波攻擊行為的起始與結束日期、發動攻擊採用的手法、歸屬於哪一波的攻擊、執行者以及最終目的。」

結合NetCitadel 自動化資安事件處理

既然阿碼科技的技術能力已堪與最先進的駭客攻擊相抗衡,為什麼母公司Proofpoint在收購阿碼科技之後,緊接著又收購同樣是APT解決方案提供者的NetCitadel?黃耀文說明,阿碼科技是純雲端服務的技術,而NetCitadel擅長資安事件處理(Incident Response,IR),結合後正可成為互補,協助企業建立進階威脅防禦架構。

可清楚掌握駭客相關行為細節是阿碼科技的強項,在用戶端收到惡意信件時,即時掃描加以攔阻。但萬一公司內部發現有用戶已遭惡意程式入侵,正在連線至特定IP位址的中繼站(C&C)進行回報,難免懷疑是否還有更多用戶的電腦已受感染,此時則可藉由NetCitadel的部署,接收阿碼科技提供的駭客行為資訊以及特徵碼,成為掃描比對基礎,進行全公司掃描盤查。

「其實要直接在沙箱模擬執行過程中摘取特徵,難度相當高,若指出的行為模式其他合法軟體也有,就會形成誤報。」黃耀文強調。「而阿碼科技對惡意程式的掌握度相當深,才得以在沙箱裡立即指出那些部分是其他合法軟體不會有的動作,取出後推送給終端的NetCitadel即時掃描,完全是自動化執行,不需如同傳統防毒軟體,經過蒐集、回饋、製造特徵碼、再派送至終端,如此冗長的程序。」

NetCitadel除了可接收沙箱技術產出的描述格式,亦已結合主流的防火牆、IPS等資安設備,例如Check Point、Fortinet、Palo Alto等,建立更深度的防禦。此外,近期內還會再進一步將防禦機制擴及到Android環境,搭配雲端沙箱分析平台協助。