同樣著眼於此的Palo Alto Networks,依據發展策略陸續收購Evident.io、RedLock、Twistlock、PureSec等公司,全數整合於Prisma Cloud雲端原生平台提供服務,讓企業IT只要登入單一系統即可配置部署在AWS、Azure、GCP等公有雲環境的應用安全措施。

Palo Alto Networks資安顧問曾國偉說明,就市場歸類來看,Evident.io與RedLock屬於CSPM解決方案,主要是避免實體主機轉換成虛擬主機部署在雲端平台之後,卻被攻擊者找到漏洞,或是利用錯誤配置進行滲透攻擊。

隨著雲端原生成為開發主流,DevOps團隊更看重的是持續整合/持續發布(CI/CD)機制,希望在開發服務或元件時,不需要先準備作業系統再安裝工具執行開發任務,因為這樣速度過慢,若能改用容器環境的無伺服器技術,開發人員只要運用少量的資源即可著手工作。

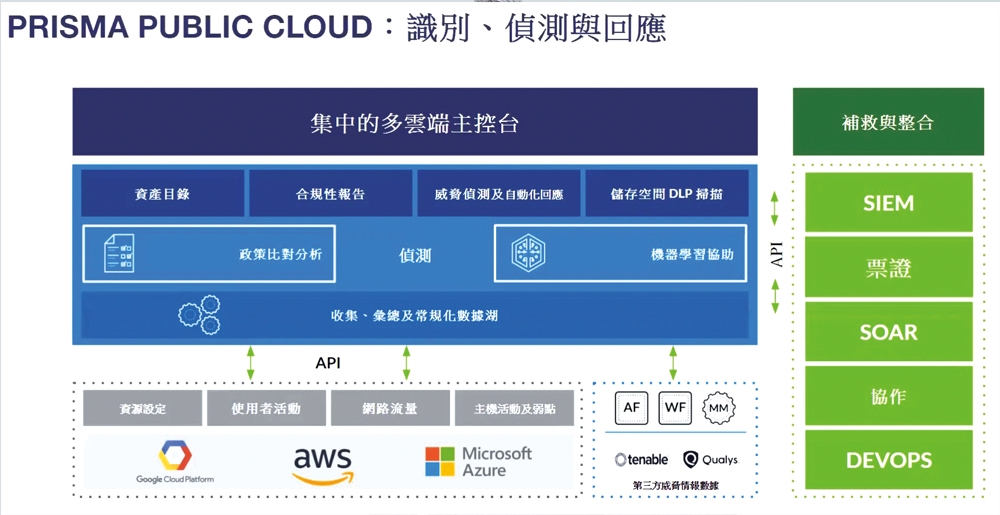

Prisma Cloud基於API納管多雲環境合規性與安全性,單一介面操作,建立識別、偵測與回應措施。(資料來源:Palo Alto Networks)

Prisma Cloud基於API納管多雲環境合規性與安全性,單一介面操作,建立識別、偵測與回應措施。(資料來源:Palo Alto Networks)

問題是,CD/CD目的是快速地開發與發布上線,而且具備彈性擴充的特性,如此一來,就可能發生服務上線時,資安根本還來不及做到防護的狀況。也就是說,已經上線營運的應用服務,往往得等到被滲透入侵之後才發現安全破口,此即是CWPP可協助之處。

開發階段納入掃描檢測防漏洞

如今的Prisma Cloud,可在開發的當下就開始執行檢查,舉例來說,Prisma Cloud持續執行監控在Linux作業系統上開發的應用服務,啟用了Docker Image,呼叫Library整合運行,過程中若採用的Library已經有已知的CVE漏洞即可被偵測發現與標示告警。藉此可以把資安往前移一步,在營運服務上線前的開發階段就已經開始保障安全性,而不是等到整合完成,甚至是上線之後,才運用弱點掃描等方式進行測試。「這種作法我們稱之為資安左移。」曾國偉說。

國際企業對於雲端服務的採用數量逐年攀升,驅使資安市場快速演進,如今雲端資安防護機制可藉由CSPM與CWPP整合部署控管措施,已是市場上一致的方向。曾國偉指出,Prisma Cloud提供的CWPP較為全面,比如說,可以針對容器與無伺服器運行環境進行防護,甚至開發專案的權限帳號,針對授權的部分可以進行控管,甚至是程式碼的異動,可經由比對方式掌握。「或許有些廠商認為,只要具備容器環境的防護,即可稱為CWPP解決方案。Prisma Cloud則是在開發階段時,即可檢查是否存在漏洞,甚至是開發過程中必須啟用新的Image檔案,Prisma亦可掃描檢測。」

單一平台監控多雲環境應用資產安全性

以實作面來看,IaaS環境防護機制通常要安裝代理程式,執行偵測與保護措施,Prisma Cloud作法是基於客戶端提供的API介接金鑰來撈取資料,並且以圖形化方式呈現。例如在IaaS環境中蒐集流量日誌,Prisma Cloud撈取資料後即可以拓撲圖方式呈現公有雲部署的主機數量,以及彼此關聯性、相關屬性等資訊,藉此配置資安保護措施,並且依據掌握到的存取行為與屬性,來分析是否為已知的威脅,以便於IT或資安人員進行管控。

「若企業依據營運業務的特性來部署,勢必會採用不同公有雲平台,對於IT人員來說,部署應用時必須掌握公有雲的命名規則、運作邏輯、配置參數等細節,才不至於出錯,若採用的公有雲平台不只一種,IT人員就得花費更多時間額外學習。透過Prisma Cloud協助,以API介接雲端平台進行溝通,可讓IT人員只要學習一套控制介面即可配置資安保護措施。」

部署方式是在Kubernetes叢集環境中啟用Prisma Cloud容器,藉此掌握每個Pod彼此之間的溝通行為,及時發現異常,同時確保雲端應用服務的合規性。針對法規遵循,Prisma Cloud控管平台已把標準化條文轉化設計成報表,幫助企業IT人員或資安團隊得以快速地因應稽核檢查;若產生的報表顯示不符合法規要求,也會提供建議改善的做法。

建構容器環境作業系統層保護措施

Prisma Cloud雲端服務提供的單一控管平台可介接主流的AWS、Azure、GCP等公有雲環境,發展理念是為了協助雲端原生開發與維運增添安全機制,藉由解析雲端平台上的封包取得資料、繪製拓撲圖、偵測漏洞或異常行為,相當類似於資料中心部署資安事件管理(SIEM)平台,彙整異質技術設備產生的資料,基於大數據運行機器學習演算分析,以辨識已知的漏洞或潛在異常活動。

Palo Alto Networks資安顧問曾國偉指出,雲端平台已經是數位化應用模式中不可或缺的要角,更需要建構統一控管平台掌握資產運行狀態與風險性指標,如此才得以達到有效控管目的,同時降低IT或資安人員維運負擔。

Palo Alto Networks資安顧問曾國偉指出,雲端平台已經是數位化應用模式中不可或缺的要角,更需要建構統一控管平台掌握資產運行狀態與風險性指標,如此才得以達到有效控管目的,同時降低IT或資安人員維運負擔。

「地端思考的是改善現有安全防護的強度,Prisma Cloud本就是雲端原生安全平台,與地端資安防護思維與設計部署方式完全不同。事實上,對部署在雲端平台上的應用服務而言,記錄存取行為軌跡的機制,原本雲端平台都已具備,企業用戶只要啟用即可。若是在地端,就得建置如同SIEM平台,蒐集彙整所有資料,才有能力運行分析。」曾國偉說。

Prisma Cloud自從收購取得Twistlock的容器安全技術,以及發展無伺服器運算(Serverless)防護技術的PureSec,更可深入到作業系統層,不論是地端或雲端採用Kubernetes實作的叢集環境,可執行容器層級的微區隔、檢測流量日誌、Layer 7威脅防禦偵測網路接取行為。同時亦輔助在雲端原生開發流程中增添安全控管措施,藉由納入於持續整合工具即可自動掃描,以避免映像檔、無伺服器功能、基礎設施即程式碼(IaC)出現漏洞遭受攻擊。