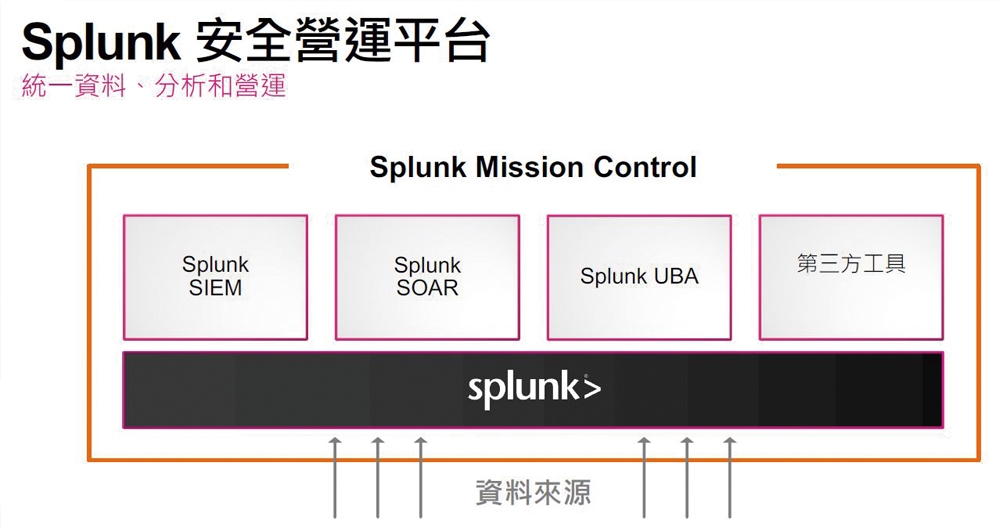

透過收購新創公司Phantom取得資安協調、自動化與回應(Security Orchestration, Automation and Response,SOAR)技術的Splunk,日前宣布正在積極發展整合了SIEM資安事件管理(Splunk Enterprise Security)、SOAR(Splunk Phantom)、UEBA使用者與裝置行為分析(Splunk UBA)於一身的Splunk安全營運平台(Splunk Mission Control),協助企業打造現代化的資安維運中心(SOC)。

過去探討多年的聯合防禦機制,多數的實作法是在偵測發現惡意行徑時觸發Script呼叫設備執行阻斷回應,技術供應商通常會宣稱其運用機器學習分析比對執行。Splunk銷售工程師許力仁在一場公開演講中提到,實際上,資安領域採用機器學習演算分析大數據的技術尚未成熟,現階段誤判率仍待持續改善,得搭配專業資安人員進行最後審查。這也意味著人工智慧應用目前最大的效益在於輔助人員降低工作負擔,減輕資安人力缺口問題。

當今資安專家可說是一種稀有資源,應該想辦法讓專家發揮最大的效益,盡量降低無效率的工作項目。這也符合了市調機構Gartner認為SOAR應具備Orchestration、Automation、Response等三大核心能力的概念,藉由統一平台控管所有設備,依據應用場景建立自動化機制,才能降低維運負擔與縮短回應威脅的時間。

跨領域情資提高威脅獵捕成功率

從重大資安事故發生後的調查與鑑識報告中可發現,攻擊者運用的手法變化多端,防守方要因應建立偵測、分析、判斷、執行回應的機制,流程複雜度相當高,勢必得善加運用現代技術來輔助資安維運人員判讀,甚至是把事件處理程序的領域知識,轉換為可以自動執行的劇本(Playbook),直接以圖形化方式拖拉配置工作流程,來取代過去自行撰寫Script的作法。

設計提供圖形化操作介面來輔助資安維運人員提升效率,可說是當下各個資安技術領域解決方案一致的發展目標。以SOC的角度來看,個別廠商設計的防護機制,往往僅著重在自家擅長的技術領域,必須加以整合運行才有能力抵禦複雜的現代化攻擊。

隱密性極高的進階持續性滲透(APT)攻擊活動已成為主流,儘管不易察覺,初期的滲透行為仍可從網路與端點環境中發現端倪,但首先必須先蒐集取得完整資料建立可視性,再基於大數據演算分析輔助判讀行為模式風險值,才能提供資安維運人員有所警覺。

許力仁觀察,攻擊者在活動期間或許未必會採用惡意程式,而是改以掃描工具找到漏洞、竊取憑證等方式進行橫向擴散,藉此繞過資安防禦措施,此時可基於威脅情資平台(Threat Intelligence Platform,TIP)交叉分析,依據攻擊者慣用的工具、執行策略等各種行為指標指出高風險之處。

近年來流行的MITRE ATT&CK框架,已詳盡拆解駭客組織在狙殺鏈(Kill Chain)活動期間經常採用的策略、技術與執行程序(Tactics Techniques and Procedures,TTP),企業IT環境蒐集的大數據即可以此為基礎運行分析輔助釐清。

威脅情資可提供檢測攻擊活動的指標類型,只要防守方善加運用,便可提高攻擊活動付出的代價。用資安界稱為攻擊者的痛苦金字塔(The Pyramid of Pain)模型來看,最底層為Hash值,向上依序為IP位址、網域名稱、網路或伺服器特徵、攻擊工具,最高層次為變動幅度最小的TTP行為模式。防守方可掌握的情資愈豐富,愈有助於透過系統性方式來實作威脅獵捕。

OODA循環流程 提升應變能力

過去SOC團隊實施協同合作的平台主要是SIEM,資安新創公司例如Phantom發展出的SOAR,則是著眼於解決SOC團隊效率不彰的問題,也就是多數管理工具都會遭遇到告警過多,最終造成第一線維運人員出現「警報疲勞」的現象。搭配SOC近幾年著重於發展威脅獵捕,日常維運工作可運用SOAR設計的自動化機制來執行即可,讓專業資安人力有更多時間創造價值。

「Splunk安全營運平台內建SIEM、SOAR、UBA,以及第三方工具,可蒐集各式資料來源,藉此提供資安事件協調與自動化、事件回應、威脅情資平台、威脅獵捕與調查,將成為新世代SOC團隊不可或缺的建置模式。」許力仁說。

他進一步說明,資安人員熟知的狙殺鏈著重於偵測攻擊活動程序,屬於戰術層級,隨著SOAR被廣為採用後,將增進戰略層級的思維,建立觀察(Observe)單點產品、面對(Orient)分析結果、制定決策(Decide)、採取行動(Act)的OODA循環流程,以獲得更高的安全等級。

Splunk安全營運平台(Mission Control)內建SIEM、SOAR、UBA,以及第三方工具,可蒐集各式資料來源。

Splunk安全營運平台(Mission Control)內建SIEM、SOAR、UBA,以及第三方工具,可蒐集各式資料來源。

若以戰爭來舉例,行軍時最前方會部署哨兵,偵查發現疑似敵軍活動時立即回報到第一線指揮官,此時須分析判定真偽,若確實為敵軍則向高層報告,以決策是否開火及採取的行動。相同的概念套用到資安領域,OODA循環速度愈快,效率愈高,防禦能力就愈強。企業端部署的防火牆、端點安全防護、入侵偵測系統(IPS)、網頁應用程式(WAF)等資安設備皆屬於第一線哨兵偵查,SIEM、威脅情報平台等則用於分析調查方向,到了判斷決策階段時仍舊需要專業人力介入,進而採取行動回應。藉由Phantom即可輔助人力介入過多的狀況,加速OODA循環,縮短回應攻擊活動耗費的時間。

建立資安與IT維運自動化程序

Phantom實作的特性,包含自動化、協調、協同合作、事件管理、案件管理、分析報告與統計報告。自動化執行是仰賴Playbook,以圖像方式拖拉配置工作流、執行的活動,假設其中包含比對VirusTotal的連結、Hash等資料庫,資安維運人員可事前指定執行的欄位,完成後進入決策判斷,若經過20家以上的防毒引擎掃描結果為病毒,則依照事前定義的標準程序自動處置。

協調工作則是透過API介接整合異質技術平台,可支援的執行項目相當多樣,在資安解決方案中主動增添黑白名單只是其中一種,假設虛擬主機發生故障時,必須呼叫vCenter執行快照並上線啟用來取代,這類IT維運經常執行的操作流程,亦可採用Phantom設計Playbook來建立自動化。

許力仁說明提到,如今Phantom已可支援超過300種應用程式,實施1,900多種操作方式,若未在此列,亦可透過Python呼叫API整合運行,或是從GitHub開源平台載入已經撰寫完成的Playbook,調整設定參數後即可套用。