本文將討論因應行動裝置而興起的無線技術,探討其對數位鑑識人員的幫助。若犯罪者使用了智慧型裝置的無線功能,數位鑑識人員可以據此找出犯罪者的活動紀錄。這裡將使用Android SDK提供的ADB工具針對智慧型手機進行萃取,並分析使用者從事之任何活動以釐清事實。

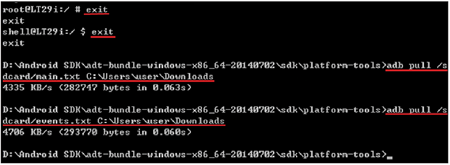

最後,再將兩個日誌紀錄傳送到電腦,先輸入兩次「exit」,接著再使用「adb pull」指令即可,如圖7?8所示。

|

| ▲圖7 將日誌紀錄傳送到電腦。 |

|

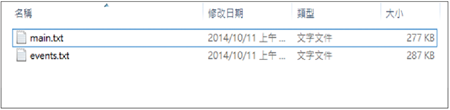

| ▲圖8 已傳送到電腦。 |

複製並分析手機記憶體

接著對手機記憶體進行複製並分析,利用dd這個指令可以快速對手機進行以位元為單位(bit-by-bit)的實體複製(Physical Imaging)。

在此之前,先在手機上安裝Busybox,可從Play商店中找到,如圖9所示。

|

| ▲圖9 安裝Busybox。 |

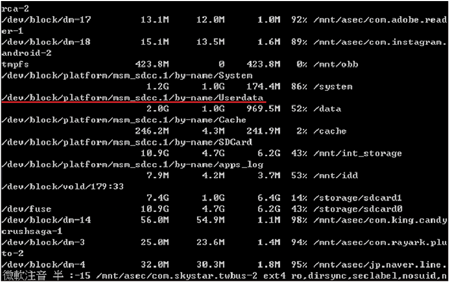

接下來,在命令提示字元中輸入「busybox df -h」指令以辨認手機記體的分割區(Partitions),如圖10所示。

|

| ▲圖10 手機記憶體的分割區。 |

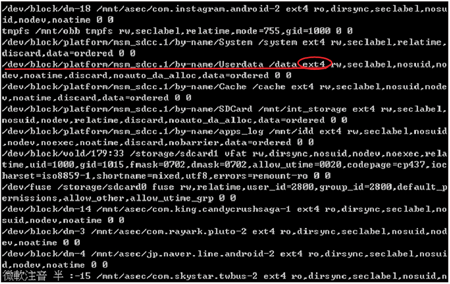

再輸入「mount」以得知分割區的檔案系統(File System),如圖11所示。

|

| ▲圖11 分割區使用的檔案系統。 |

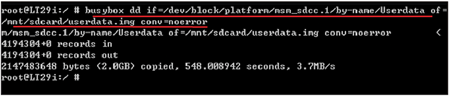

以Userdata分割區為例,在圖10中可以看到Userdata的資料位於「/dev/block/platform/msm_sdcc.1/by-name/Userdata」,因此在命令提示字元中輸入「busybox dd if=/dev/block/platform/msm_sdcc.1/ by-name /Userdata of=/mnt/sdcard/userdata.img conv=noerror」。

以上指令中的of之後為輸出的位置,儲存在手機sdcard中並取名為「userdata.img」(名稱自訂),「conv=noerror」則為確保出錯時不停止處理,完成後如圖12所示。

|

| ▲圖12 製作完成Userdata.img。 |

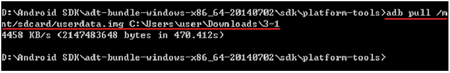

最後要將製作完成的檔案輸出到電腦中,同樣使用「adb pull」命令,如圖13?14所示。

|

| ▲圖13 將檔案輸出到電腦。 |

|

| ▲圖14 顯示輸出的結果。 |

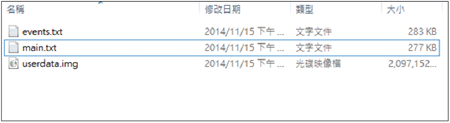

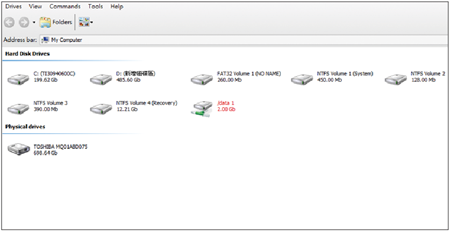

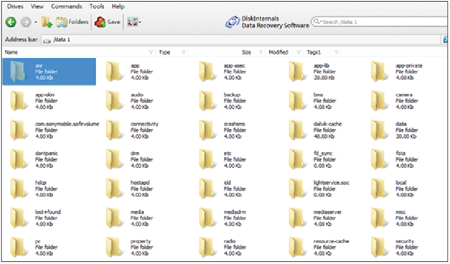

最後使用Freeware Linux Reader for Windows來掛載(Mount)檔案,如圖15?16所示。

|

| ▲圖15 用Freeware Linux Reader for Windows掛載檔案後出現了「/data 1」。 |

|

| ▲圖16 打開「/data 1」進行查看。 |

結果分析

取得相關紀錄檔案之後,依循各種不同的情境,就可以找出隱藏其中的重要線索。

相關證據

相關證據的分析,將從藍牙傳輸和Wi-Fi傳輸兩部分來加以說明。

藍牙傳輸

從萃取出的日誌檔案main.txt與events.txt中,可以看到萃取動作前的活動紀錄,由於日誌檔案儲存在智慧型手機的循環緩衝區(Circular Buffers)內,且儲存的空間不大,本實驗的手機僅能儲存萃取動作前約一小時內的活動紀錄,如圖17?18所示。

|

| ▲圖17 日誌紀錄保存的起始時間。 |

|

| ▲圖18 日誌紀錄保存的最後時間。 |

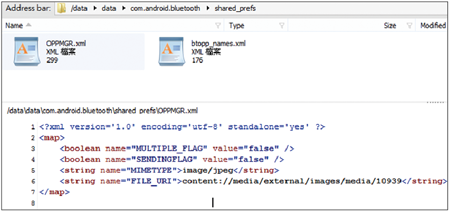

此外,從掛載檔案中的「/data\data\com.android.bluetooth\shared_prefs\OPPMGR.xml」檔案,可得到檔案的分享紀錄,如圖19所示。

|

| ▲圖19 顯示檔案的傳輸紀錄。 |